Il traffico LDAP (Lightweight Directory Access Protocol), il cui protocollo viene utilizzato per leggere e scrivere in Active Directory, viene trasmesso per impostazione predefinita in modalità non protetta. È tuttavia possibile rendere riservato e proteggere il traffico LDAP utilizzando la tecnologia SSL (Secure Sockets Layer) / TLS (Transport Layer Security). È possibile abilitare il protocollo LDAP su SSL (LDAPS) installando un certificato debitamente formattato da un’autorità di certificazione (CA) Microsoft o di terze parti.

Per configurare l’autenticazione SSL con Active Directory collegarsi in SSH al server LibreNMS ed editare il file di configurazione con il seguente comando:

|

0 |

sudo nano /opt/librenms/config.php |

In corrispondenza del blocco ### Authentication Model inserire le seguenti righe di codice

|

0 1 2 3 4 5 6 7 8 9 10 11 12 13 |

### Authentication Model $config['auth_mechanism'] = "active_directory"; $config['auth_ad_url'] = 'ldaps://dominio.net'; // Set server(s), space separated. Prefix with ldaps:// for ssl $config['auth_ad_domain'] = 'dominio.net'; $config['auth_ad_base_dn'] = 'DC=dominio,DC=net'; // groups and users must be under this dn $config['auth_ad_check_certificates'] = 0; // require a valid ssl certificate $config['auth_ad_binduser'] = 'DOMINIO\LDAPuser'; // bind user (non-admin) $config['auth_ad_bindpassword'] = 'Password.1'; // bind password $config['auth_ad_timeout'] = 5; // time to wait before giving up (or trying the next ser$ $config['auth_ad_debug'] = false; // enable for verbose debug messages $config['active_directory']['users_purge'] = 180; // purge users who haven't logged in for 180 days. $config['auth_ad_require_groupmembership'] = true; // false: allow all users to auth level 0 $config['auth_ad_groups']['Users_NMS_Administrators']['level'] = 10; // set the "AD AdminGroup"$ $config['auth_ad_groups']['Users_NMS_Read']['level'] = 5; // set the "AD UserGroup" group to $ |

Salvare e chiudere il file di configurazione.

Da questo momento in poi il server LibreNMS utilizzerà la connessione SSL e quindi sulla porta 636 per connettersi ad Active Directory.

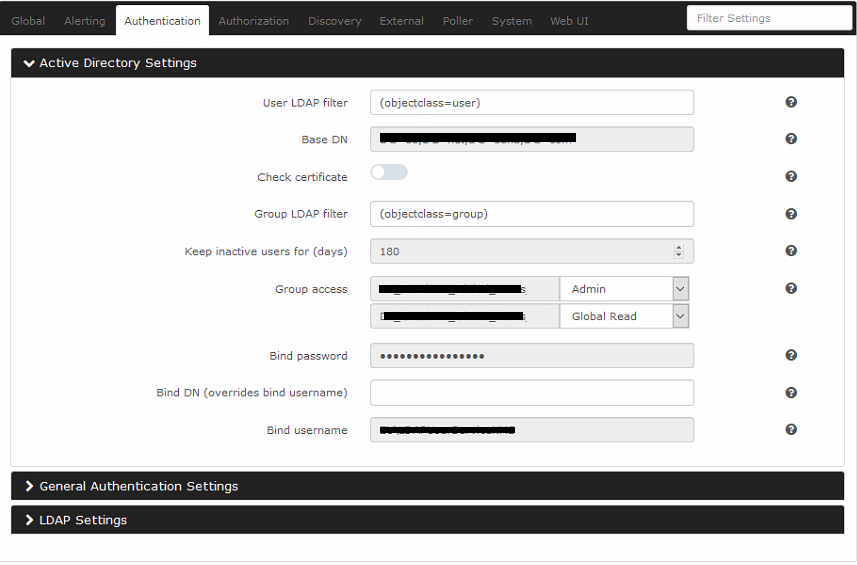

Putroppo da GUI ad oggi non è possibile inserire tutti i parametri

E’ possibile configurare solo i paramentri mostrati nell’immagine sovrastante

Di seguito la spiegazione di tutte le variabili da configurare:

$config[‘auth_mechanism’] = “active_directory”; Indica il metodo di autenticazione che intendiamo utilizzare

$config[‘auth_ad_url’] = ‘ldaps://dominio.net’; Inserire il nome del dominio preceduto da ldaps:// per utilizzare la porta 636 anzichè la porta 389

$config[‘auth_ad_domain’] = ‘dominio.net’; Inserie il dominio su cui autenticarsi

$config[‘auth_ad_base_dn’] = ‘DC=dominio,DC=net’; Inserie il Base DN del dominio

$config[‘auth_ad_check_certificates’] = 0; Questa variabile se impostata ad 1 fa un check del certificato SSL installato. Consiglio di lasciare l’impostazione di default e quindi 0

$config[‘auth_ad_binduser’] = ‘DOMINIO\LDAPuser’; Inserire l’utente con il quale leggeremo LDAP

$config[‘auth_ad_bindpassword’] = ‘Password.1’; Inserire la password dell’utente sopra indicato

$config[‘auth_ad_timeout’] = 5; Questo paramentro indica i secondi di timeout

$config[‘auth_ad_debug’] = false; Questo paramentro se settato su True attiva il debug sulle autenticazioni. NOTA BENE: attivarlo solo in caso di Troubleshooting

$config[‘active_directory’][‘users_purge’] = 180; Questo parametro cancella gli utenti non utilizzati dopo 180 giorni

$config[‘auth_ad_groups’][‘Users_NMS_Administrators’][‘level’] = 10; Inserire il gruppo di Active Direcvtory degli amministratori del LibreNMS

$config[‘auth_ad_groups’][‘Users_NMS_Read’][‘level’] = 5; Inserire il gruppo di Active Direcvtory degli utenti che possono solo leggere in LibreNMS

0 commenti