Microsoft ha rilasciato correzioni per una vulnerabilità critica di Remote Code Execution, CVE-2019-0708, in Servizi Desktop remoto che influisce su alcune versioni precedenti di Windows.

Il Remote Desktop Protocol (RDP) non è vulnerabile. Questa vulnerabilità è pre-autenticazione e non richiede l’interazione dell’utente.

In altre parole, la vulnerabilità è ‘wormable’, il che significa che qualsiasi malware futuro che sfrutta questa vulnerabilità potrebbe propagarsi dal computer vulnerabile al computer vulnerabile in un modo simile a quello del malware WannaCry diffuso in tutto il mondo nel 2017.

Mentre non abbiamo osservato nessuno sfruttamento di questa vulnerabilità, è altamente probabile che gli attori malintenzionati scriveranno un exploit per questa vulnerabilità e lo incorporeranno nel loro malware.

Questa vulnerabilità è pre-autenticazione e non richiede l’interazione dell’utente.

Un utente malintenzionato in grado di sfruttare questa vulnerabilità può eseguire codice arbitrario sul sistema di destinazione.

Un utente malintenzionato potrebbe quindi installare programmi; visualizzare, modificare o eliminare dati; o creare nuovi account con diritti utente completi.

Sistemi operativi interessato: Windows XP, Windows 7, Windows Server 2003, Windows Server 2008 R2 e Windows Server 2008

SOLUZIONI DA IMPLEMENTARE

Per chiudere la falla bisogna seguire scrupolosamente i tre step elencati di seguito:

1) Verificare se è installata la patch di sicurezza scaricabile dal sito Microsoft.

Per i sistemi Windows 7 e Windows Server 2008 utilizzare il seguente link:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

Per i sistemi Windows XP e Window Server 2003 utilizzare il seguente link:

https://support.microsoft.com/it-it/help/4500705/customer-guidance-for-cve-2019-0708

ATTENZIONE: scaricare ed installare la patch in base al Sistema Operativo, alla lingua e all’Architettura.

2) Se possibile disattivare la porta RDP 3389 sui PC/Server se non utilizzata.

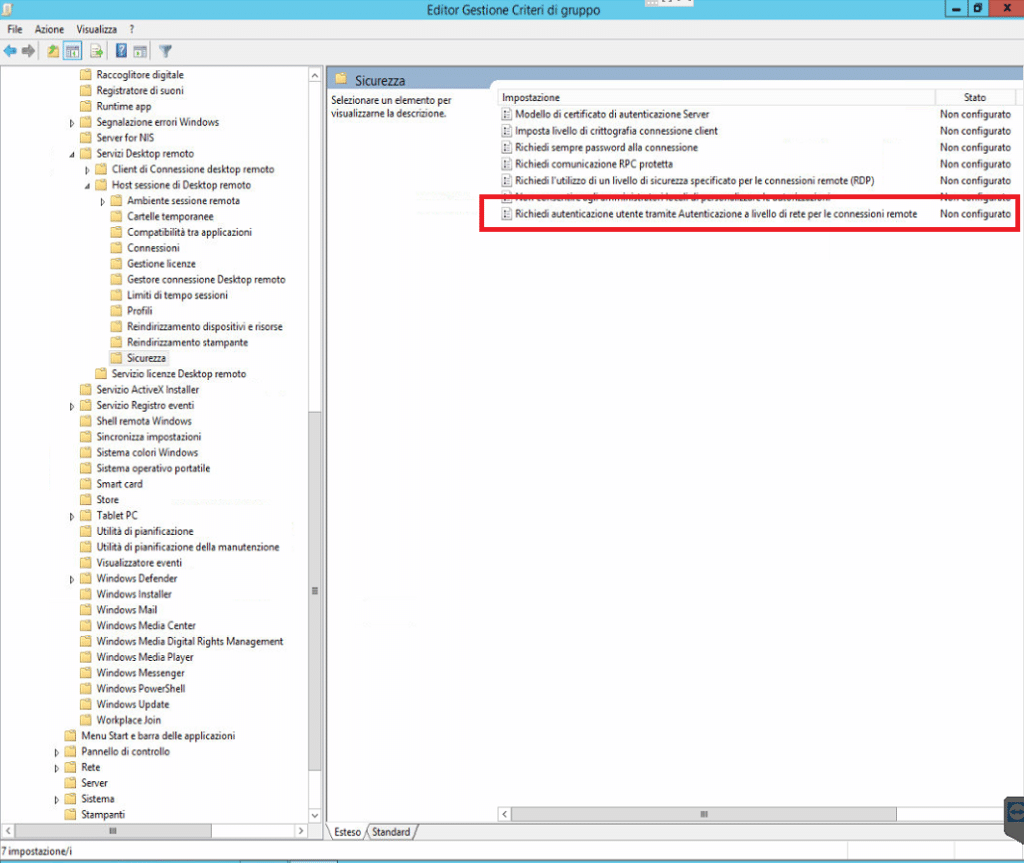

3) Per tutti i PC e Server in dominio creare la seguente policy tramite le GPO

Aprire lo snapin delle GPO e posizionarsi nel seguenate path:

Computer Configuration\Policies\Administrative Templates\Windows Components\Remote Desktop Services\Remote Desktop Session Host\Security oppure Configurazione Computer\Criteri\Modelli Amministrativi\Componenti di Windows\Servizi Desktop RemotoHost Sessione di Desktop Remoto\Sicurezza

Selezionare e fare doppio click sull’impostazione Require user authentication for remote connections by using Network Level Authentication oppure Richiedi Autenticazione Utente tramite autenticazione a livello di rete per le connessioni remote

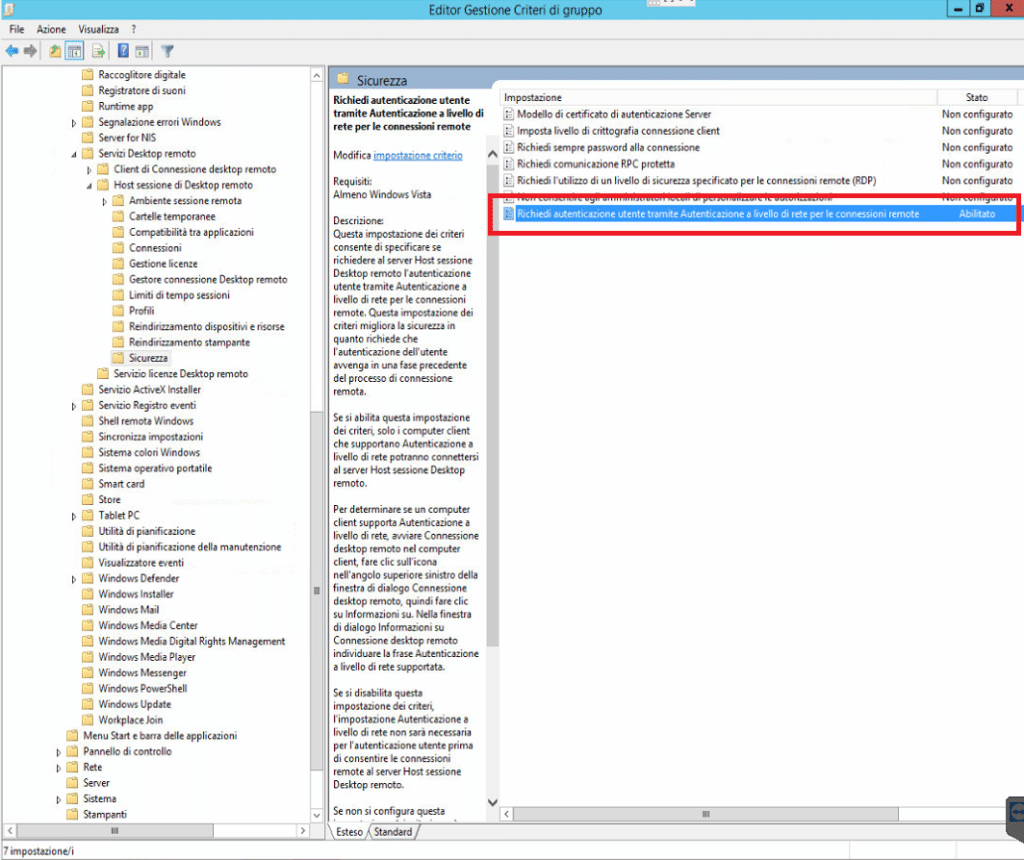

Attivare l’Impostazione quindi cliccare su OK

Nel riepilogo dovremmo vedere l’impostazione abilitata come mostrato nell’immagine sovrastante

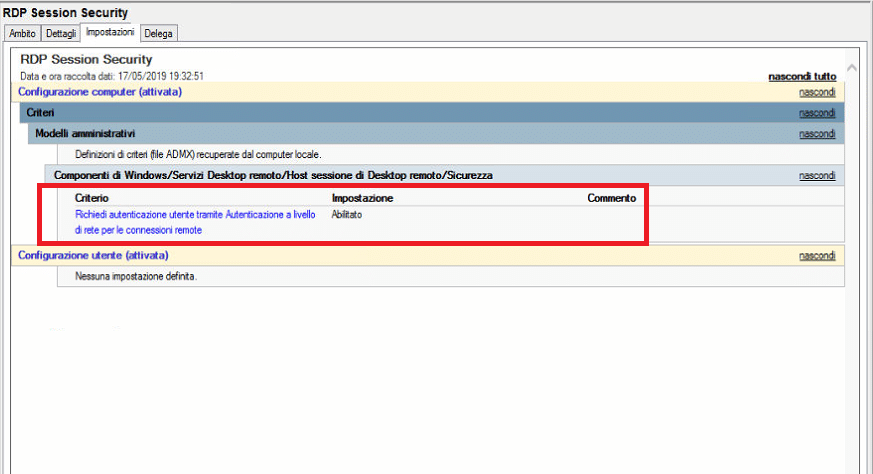

Se è tutto corretto nel riepilogo generale dovremmo vedere una schermata come quella sovrastante

A questo punto linkiamo la policy alle OU dei PC e dei Server interessati ed il gioco è fatto.

Sono Raffaele Chiatto, un appassionato di informatica a 360°…

Mi sono avvicinato al mondo dell’informatica nel lontano 1996 con Windows 95 e da allora non ho più smesso di dedicarmi allo studio ed approfondimento di questo settore.

Laureato in Ingegneria Informatica nel 2009, lavoro nel campo dell’IT dal lontano 2001.

![Errore in LibreNMS: Python3 module issue found: ‘Required packages: [‘PyMySQL!=1.0.0’, ‘python-dotenv’, ‘redis>=4.0’, ‘setuptools’, ‘psutil>=5.6.0’, ‘command_runner>=1.3.0’]](https://www.raffaelechiatto.com/wp-content/uploads/2024/09/Errore_in_LibreNMS_Python3_module_issue_found-1080x675.png)

0 commenti