Passbolt è un software open source per la gestione delle password progettato per le imprese e i professionisti che desiderano migliorare la sicurezza delle credenziali. L’applicazione funziona come un password manager centralizzato che consente agli utenti di creare, gestire e condividere le proprie password in modo sicuro. Il software utilizza la crittografia end-to-end per garantire la massima sicurezza delle password.

Gli utenti di Passbolt possono creare account personali protetti da una master password che permette di accedere alle credenziali da qualsiasi dispositivo.

Con Passbolt è inoltre possibile creare gruppi di lavoro per condividere le password con altri membri del team senza correre il rischio che le credenziali possano essere intercettate e sottratte da soggetti non autorizzati.

Passbolt utilizza il protocollo OpenPGP per crittografare le password rendendole irrecuperabili in chiaro dagli utenti non in possesso delle credenziali corrette; inoltre, il software tiene traccia degli accessi all’archivio delle password e delle modifiche via via apportate.

PREREQUISITI

Per questo tutorial è necessario:

Un server Ubuntu 22.04 minimo.

Un dominio/nome host che punta al tuo server o almeno è in grado di raggiungere il tuo server tramite un indirizzo IP statico.

Un server SMTP funzionante per le notifiche e-mail

Un servizio NTP funzionante per evitare problemi di autenticazione GPG

I requisiti del server consigliati sono:

2 CPU

2 GB di RAM

CONFIGURAZIONE CERTIFICATO SSL SELF-SIGNED

In questo tutorial configureremo manualmente l’SSL e quindi forniremo i certificati SSL, questa è la differenza principale con il metodo “auto” in cui Let’s Encrypt emetterà il certificato SSL per te.

Questo metodo manuale è spesso utile nelle installazioni di rete privata con CA privata in cui l’amministratore di sistema emette un nuovo certificato SSL privato e lo carica sul server passbolt. È anche un metodo spesso utilizzato con i certificati SSL autofirmati per installazioni di prova.

Il primo passo da fare è quello di generare il certificato SSL con i seguenti comandi:

|

0

1

2

3

4

5

6

7

|

openssl req -x509 \

-newkey rsa:4096 \

-days 120 \

-subj "/C=IT/ST=Italy/L=Turin/O=Passbolt SA/OU=Passbolt IT Team/CN=passbolt.dominio.prv/" \

-nodes \

-addext "subjectAltName = DNS:passbolt.dominio.prv" \

-keyout key.pem \

-out cert.pem

|

ATTENZIONE: sostituire i valori -subj con i tuoi. È importante impostare l’FQDN passbolt sia in CN che in objectAltName. In questo modo sarà possibile importare il certificato generato nel portachiavi del sistema operativo e rendere attendibile il dominio autofirmato nel browser.

Quindi creare la cartella CA dove copiare i due certificati generati con il comando:

|

0 |

sudo mkdir /etc/ssl/CA

|

Spostare i certificati dalla Home del nostro account alla cartella appena creata con i seguenti comandi:

|

0

1

|

sudo mv /home/USERNAME/key.pem /etc/ssl/CA

sudo mv /home/USERNAME/cert.pem /etc/ssl/CA

|

ATTENZIONE: al posto di USERNAME inserire l’utente con il quale si è loggati in console

INSTALLAZIONE DI PASSBOLT

Per semplificare le attività di installazione e aggiornamento, Passbolt fornisce un repository di pacchetti che è necessario configurare prima di scaricare Passbolt CE e installarlo.

Scaricare lo script di installazione delle dipendenze con il comando:

|

0 |

wget "https://download.passbolt.com/ce/installer/passbolt-repo-setup.ce.sh"

|

Scaricare l’SHA512SUM per lo script di installazione con il comando:

|

0 |

wget https://github.com/passbolt/passbolt-dep-scripts/releases/latest/download/passbolt-ce-SHA512SUM.txt

|

Assicurarsi la validità dello script quindi eseguirlo con il comando:

|

0 |

sha512sum -c passbolt-ce-SHA512SUM.txt && sudo bash ./passbolt-repo-setup.ce.sh || echo \"Bad checksum. Aborting\" && rm -f passbolt-repo-setup.ce.sh

|

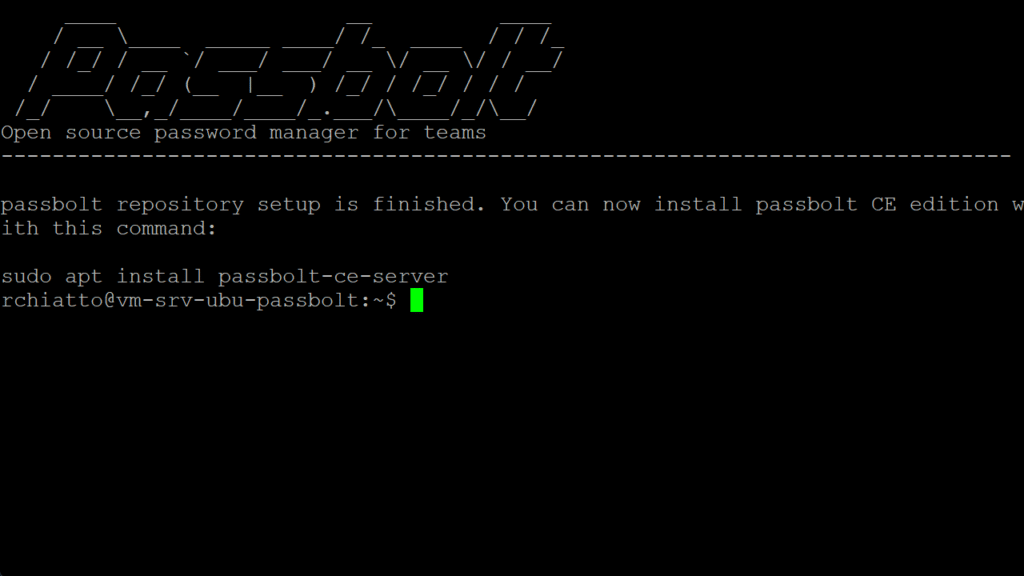

Se è andato tutto a buon fine dovremmo vedere una schermata come quella sovrastante

Installare Passbolt con il comando:

|

0 |

sudo apt install passbolt-ce-server

|

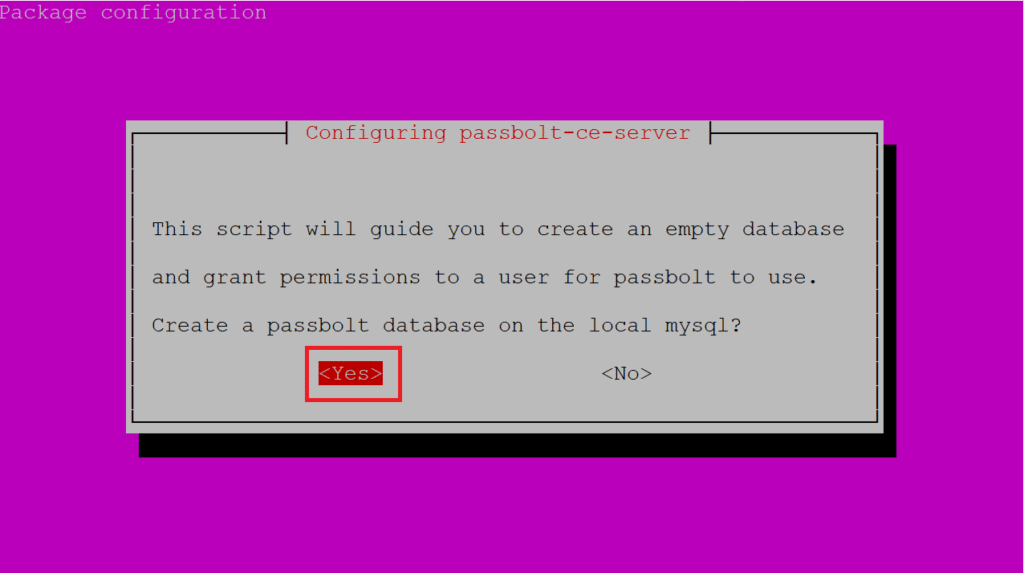

Selezionare YES per procedere con la creazione del database MySQL locale

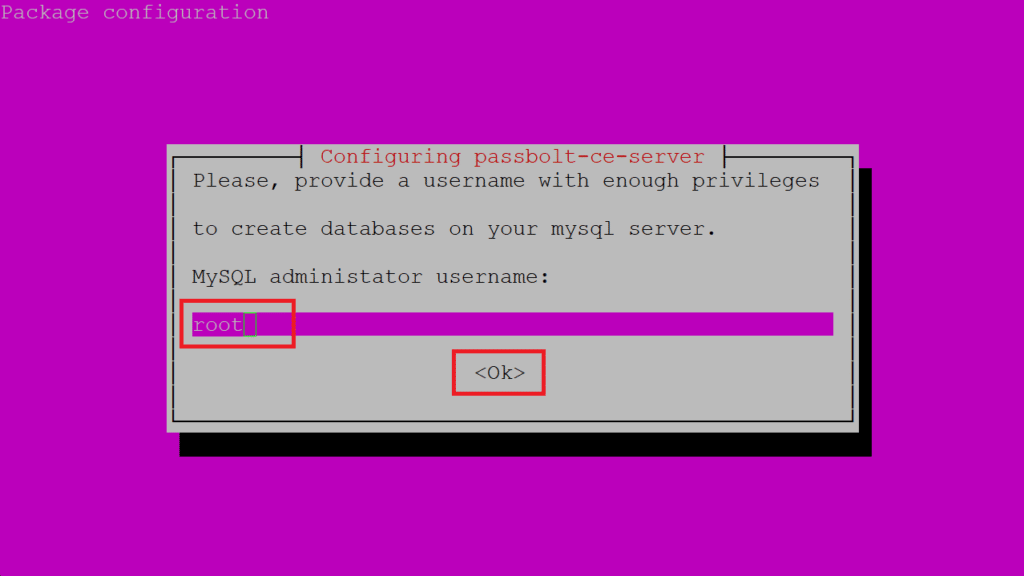

Definire lo username del MySQL Administrator (di default è root) quindi cliccare OK

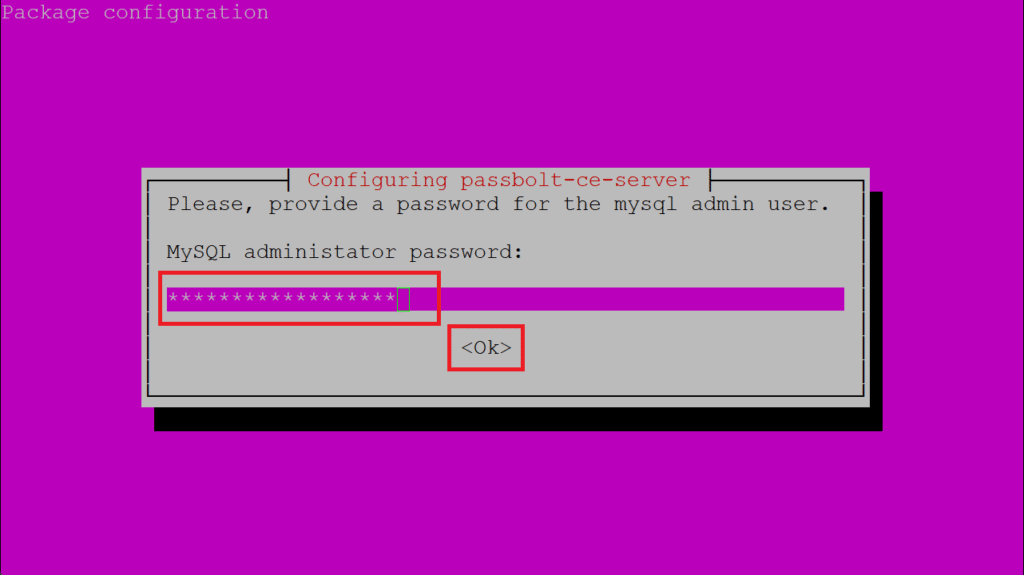

Inserire la password dell’utente Administrator del database quindi cliccare OK

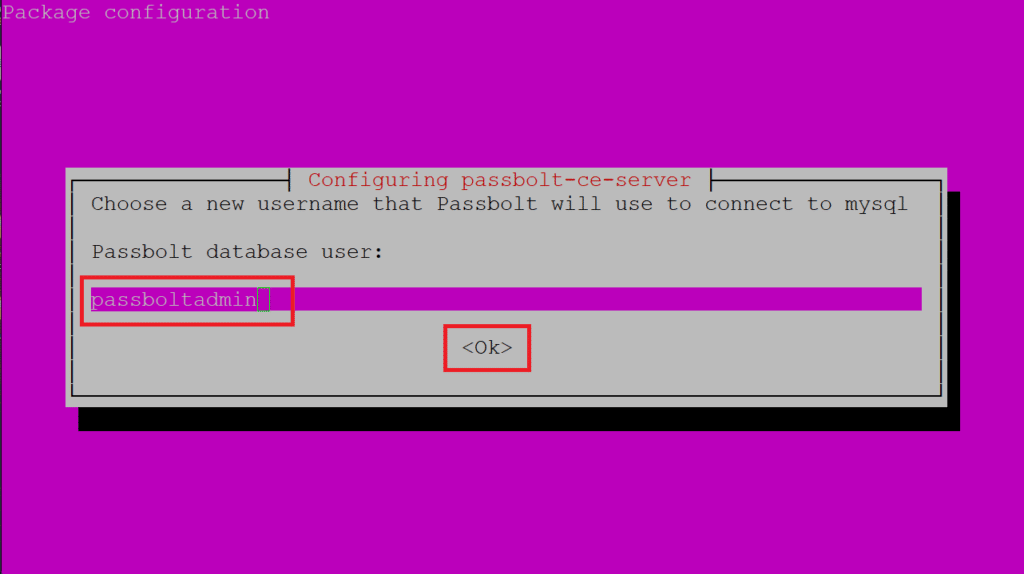

Definire l’utente per l’accesso al database (di default è passboltadmin) quindi cliccare OK

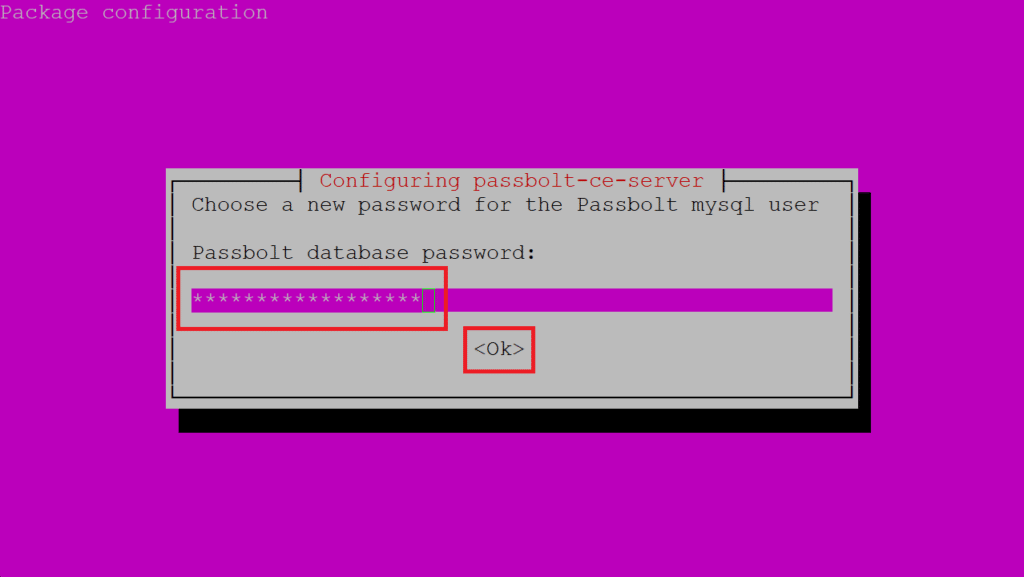

Inserire la password dell’utente quindi cliccare OK

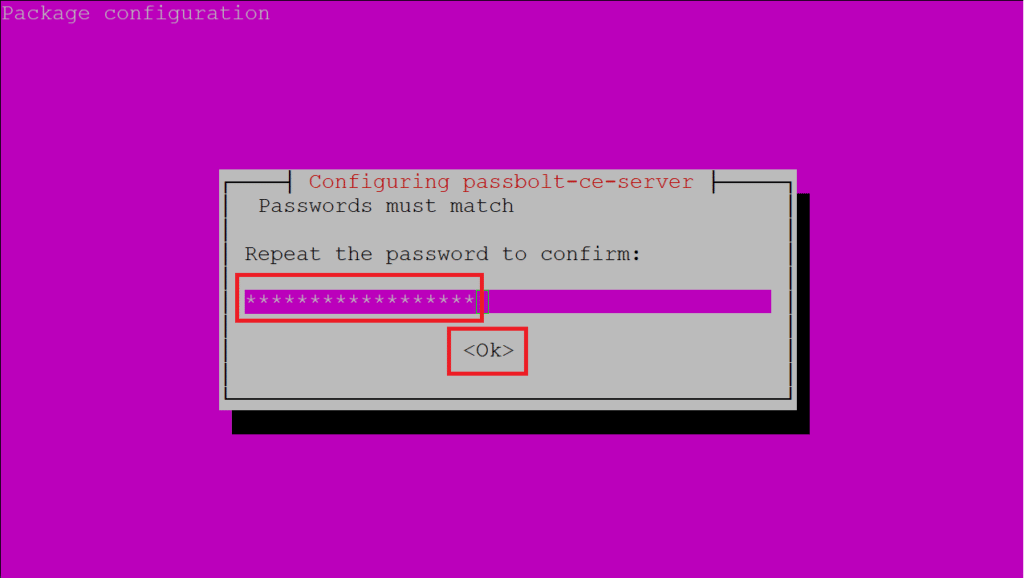

Reinserire la password dell’utente quindi cliccare OK

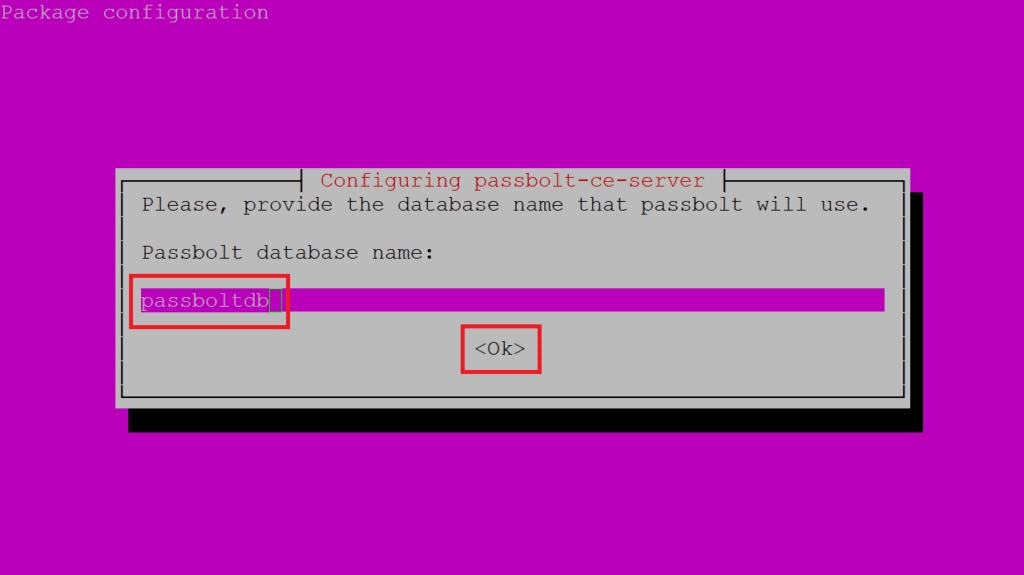

Inserire il nome del database (di default è passboltdb) quindi cliccare OK

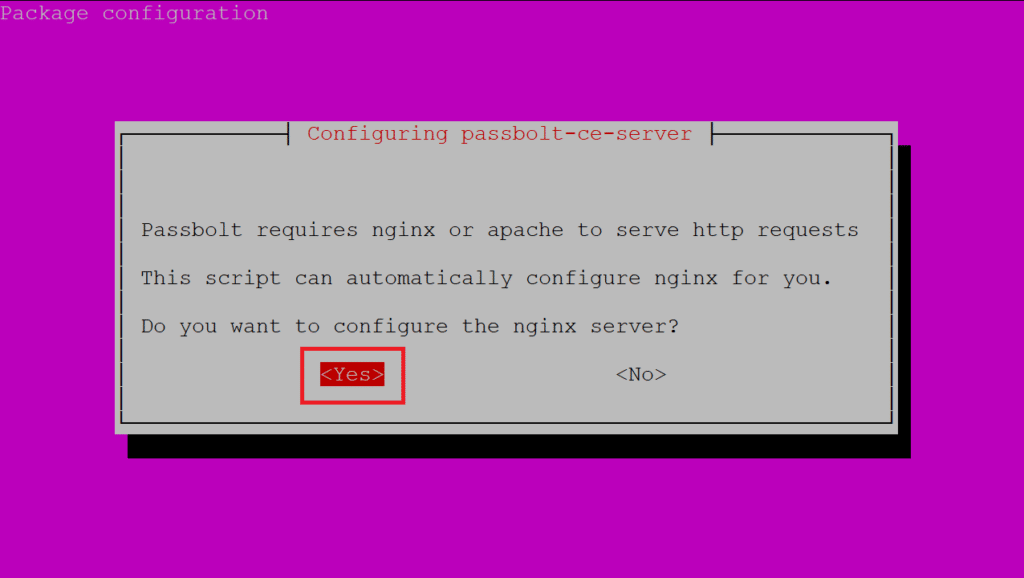

Cliccare YES per configurare NGINX come server Web

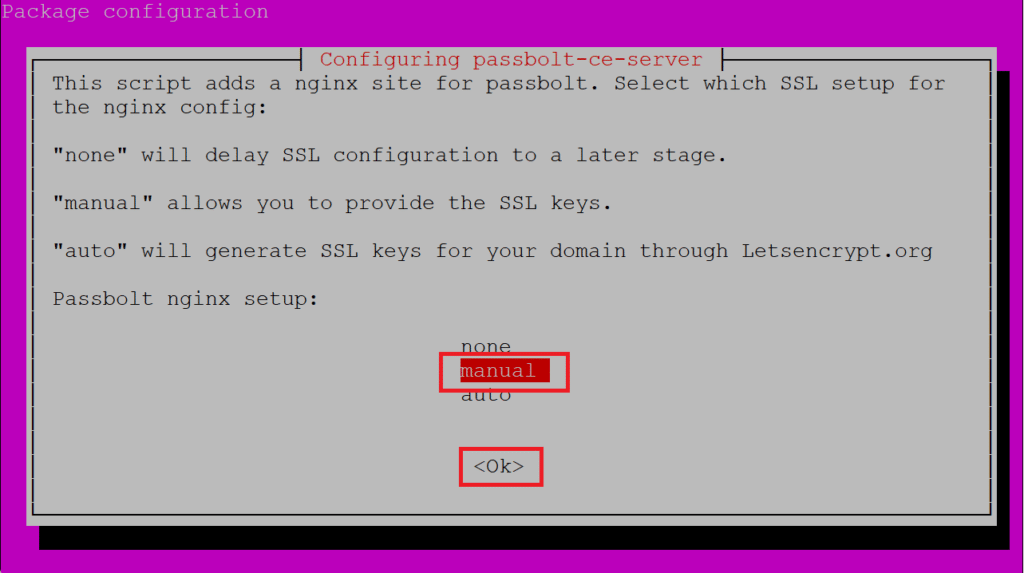

In questa fase è possibile configurare il certificato SSL scegliendo una delle tre opzioni:

none: ritarderà la configurazione SSL a una fase successiva.

manual: consente di fornire le chiavi SSL.

auto: genererà le chiavi SSL per il tuo dominio tramite Letsencrypt.org

Nel mio caso selezionerò manual quindi OK

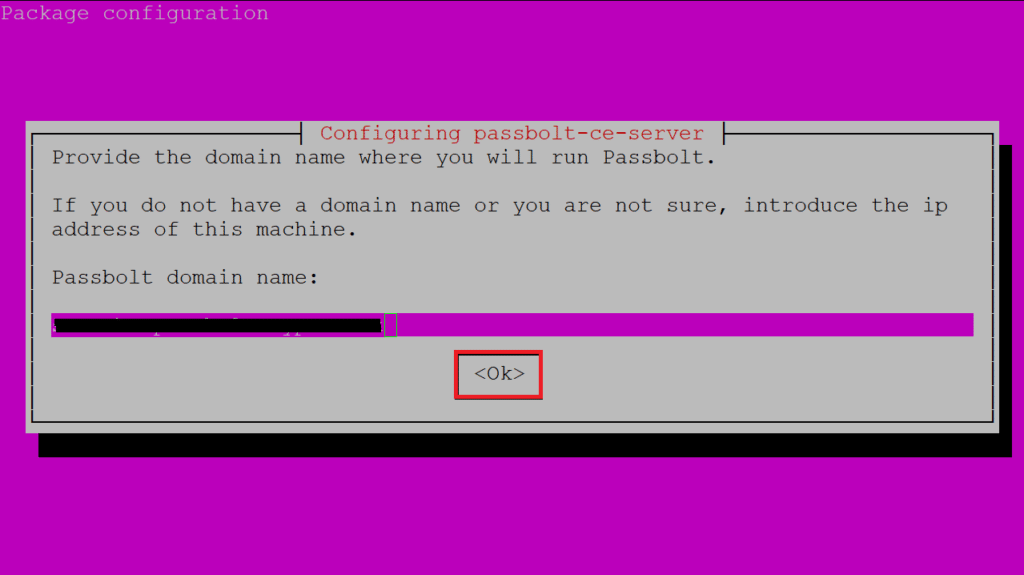

Inserire il nome FQDN del server oppure l’Indirizzo IP quindi cliccare OK

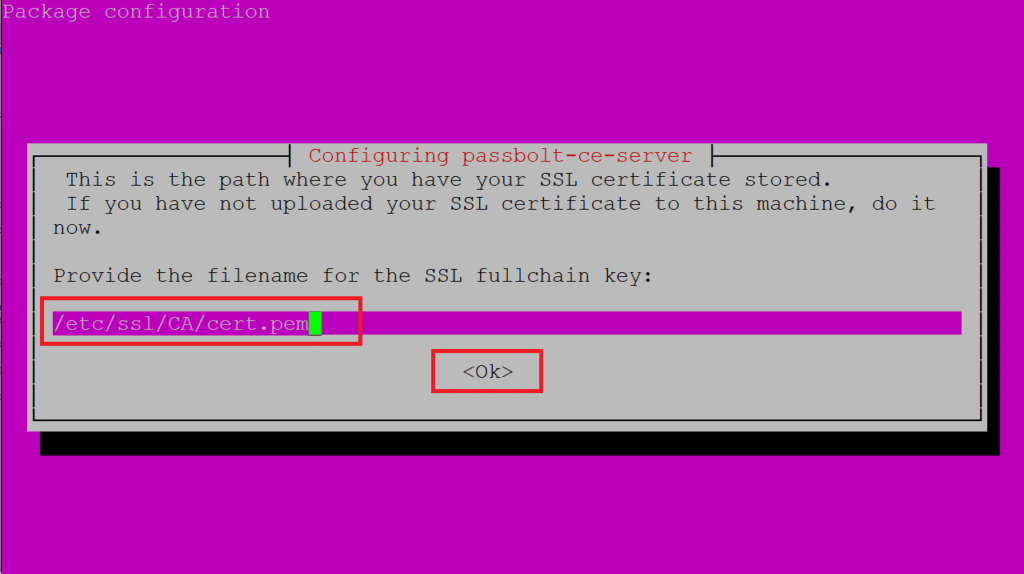

Fornire il path del certificato cert.pem quindi cliccare OK

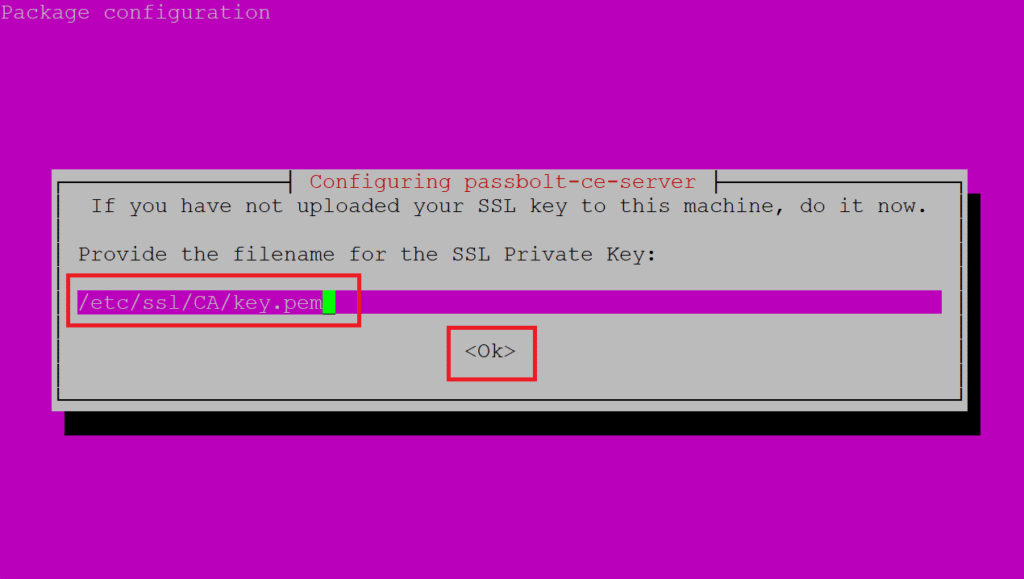

Fornire il path del certificato key.pem quindi cliccare OK

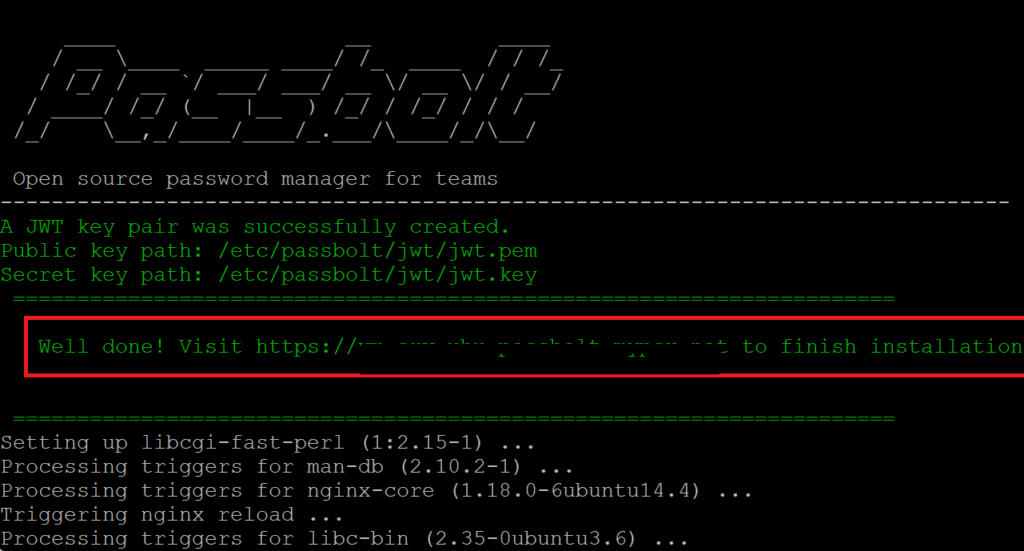

Se è tutto corretto dovremmo vedere una schermata come quella sovrastante

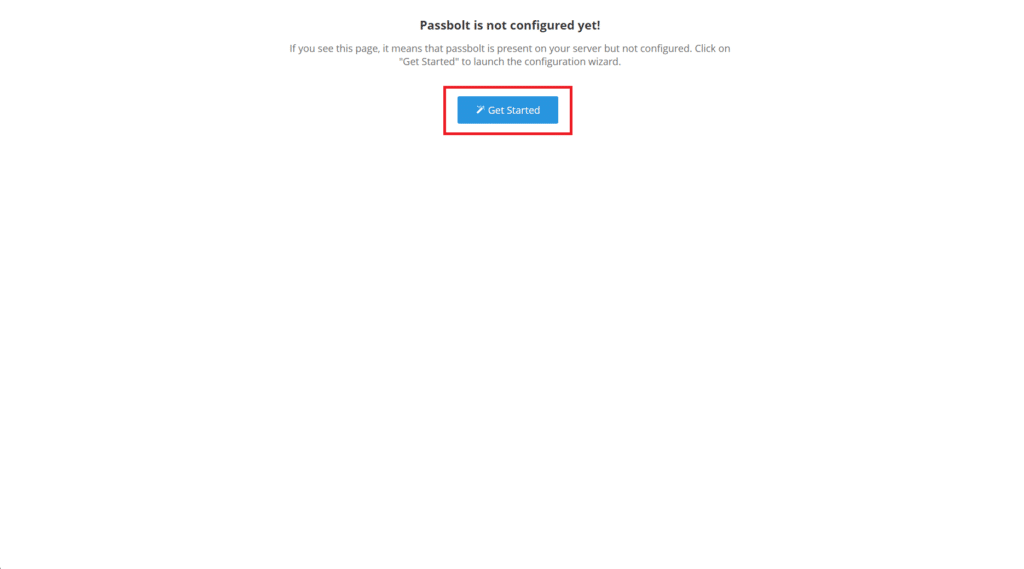

Da un qualsiasi browser richiamare il link:

https://FQDN_o_IP_ADDRESS

Cliccare sul pulsante Get Started

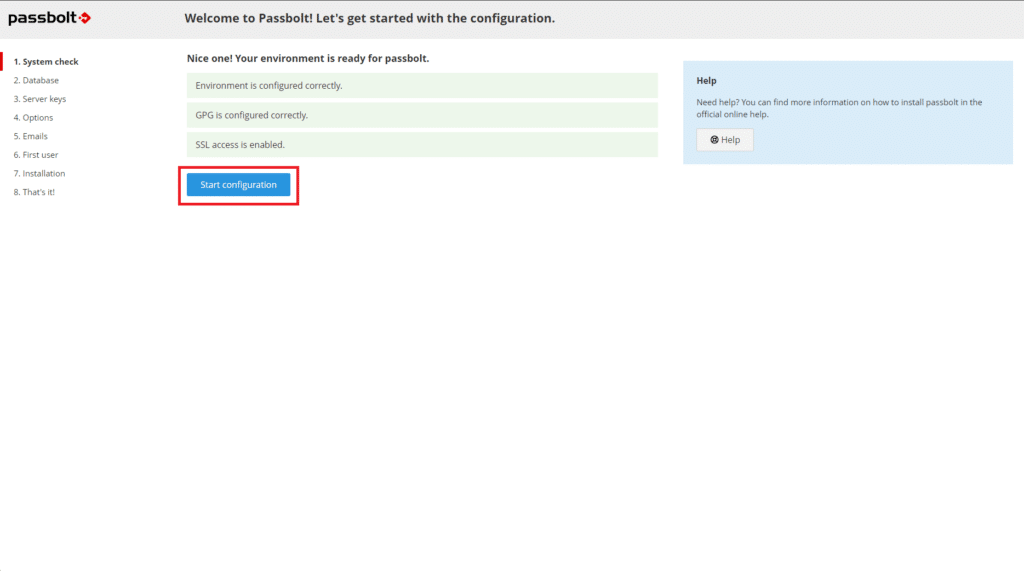

Se è andato tutto a buon fine dovremmo vedere tutto verde come nell’immagine sovrastante.

Cliccare quindi su Start Configuration

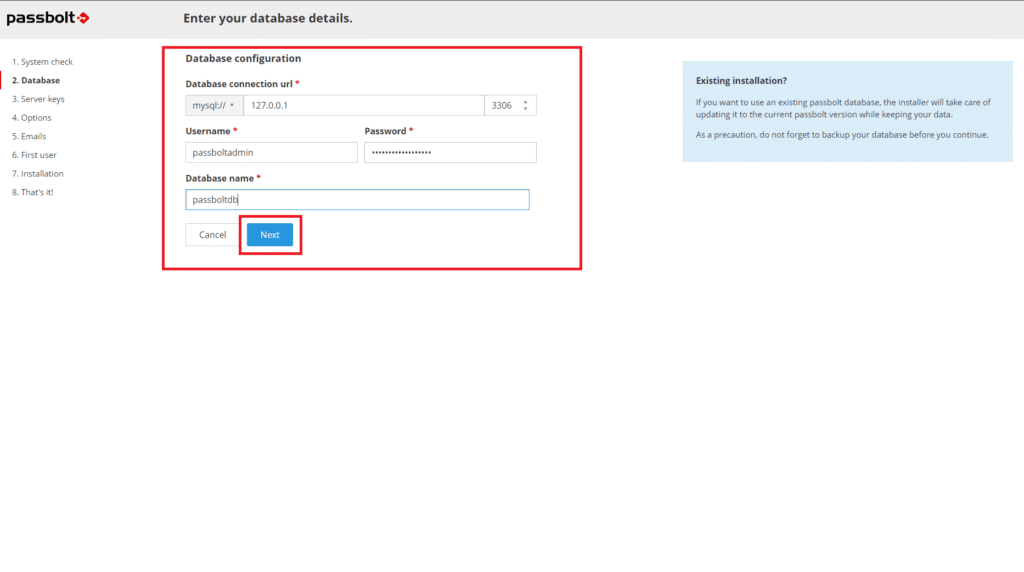

Inserire tutti i parametri relativi al database quindi cliccare Next

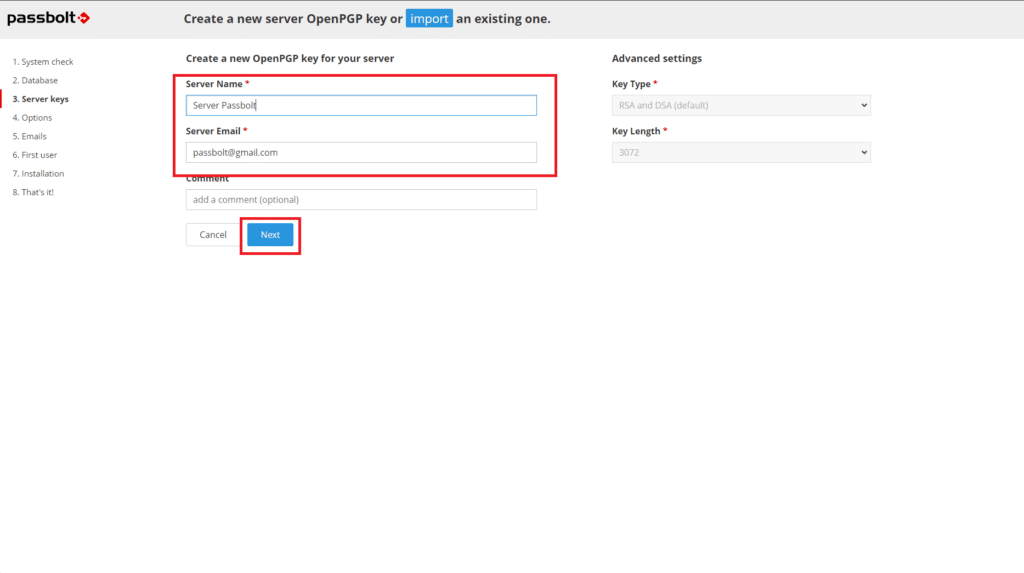

Inserire il Server Name e la Mail del Server quindi cliccare Next

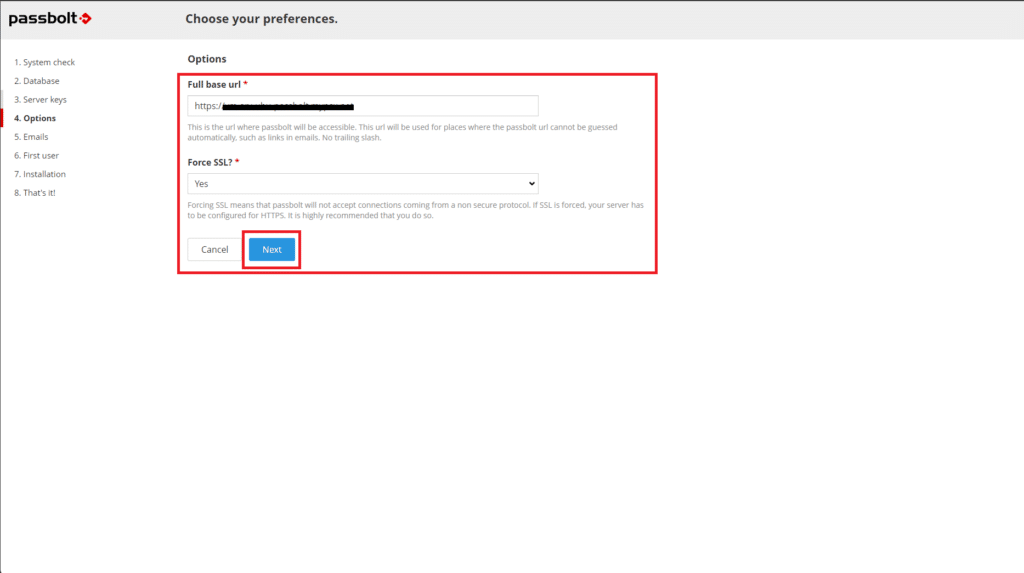

Inserire l’URL https del Server e impostare YES su Force SSL quindi cliccare Next

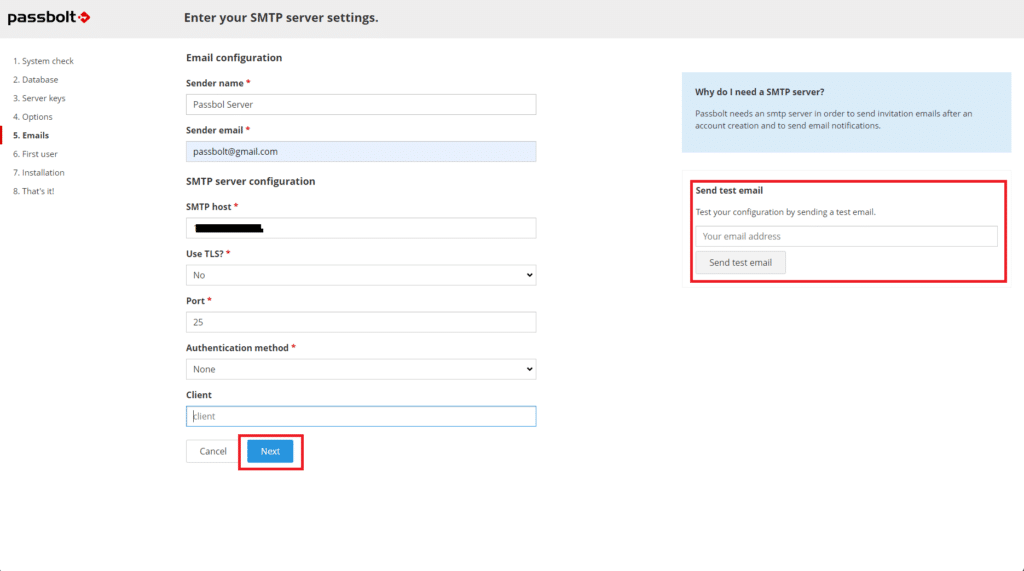

Inserire tutti i parametri relativi al Server SMTP quindi cliccare Next

ATTENZIONE: è possibile tramite questa pagina testare il corretto funzionamento del server SMTP e quindi dell’Invio della mail

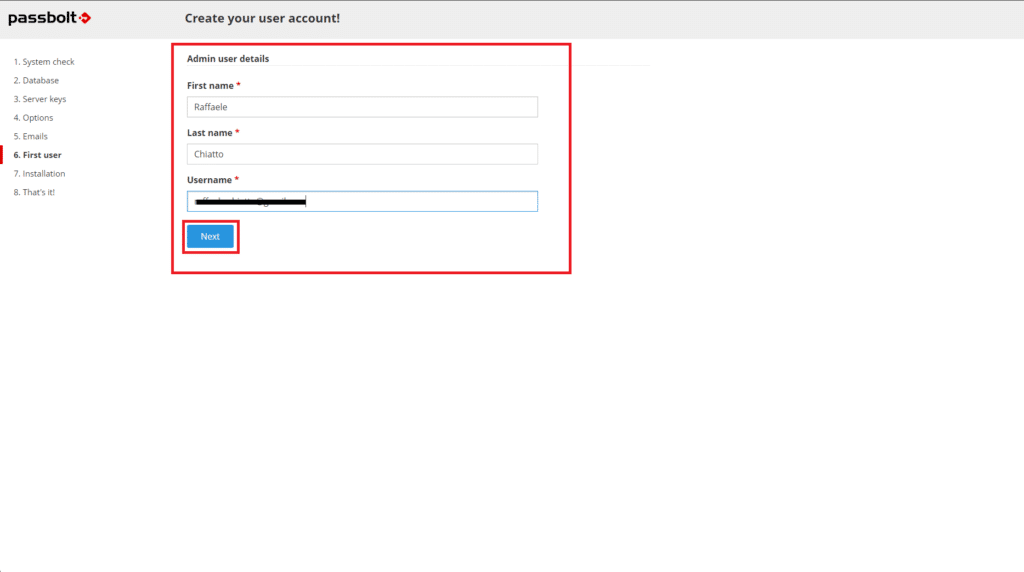

Procedere con la creazione dell’account per l’accesso a Passbolt quindi cliccare Next

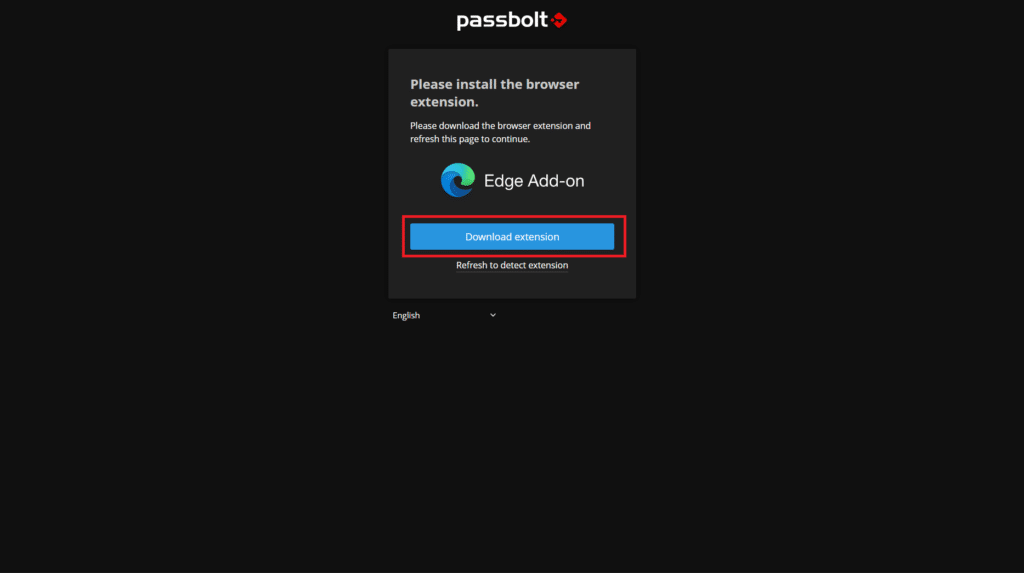

Cliccare su Download Extension

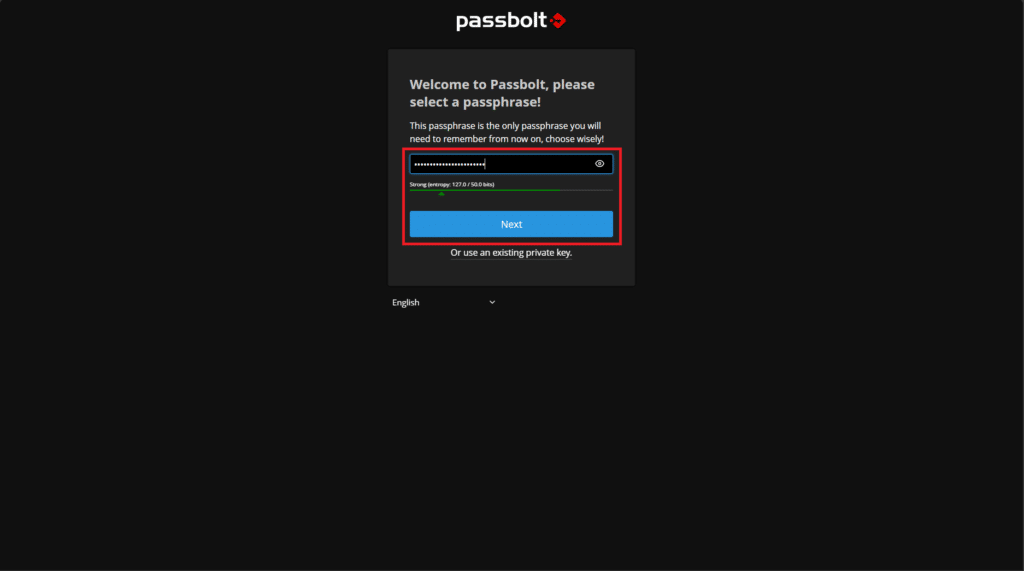

Dopo aver installato l’estensione del Browser inserire la Passphrase quindi cliccare Next

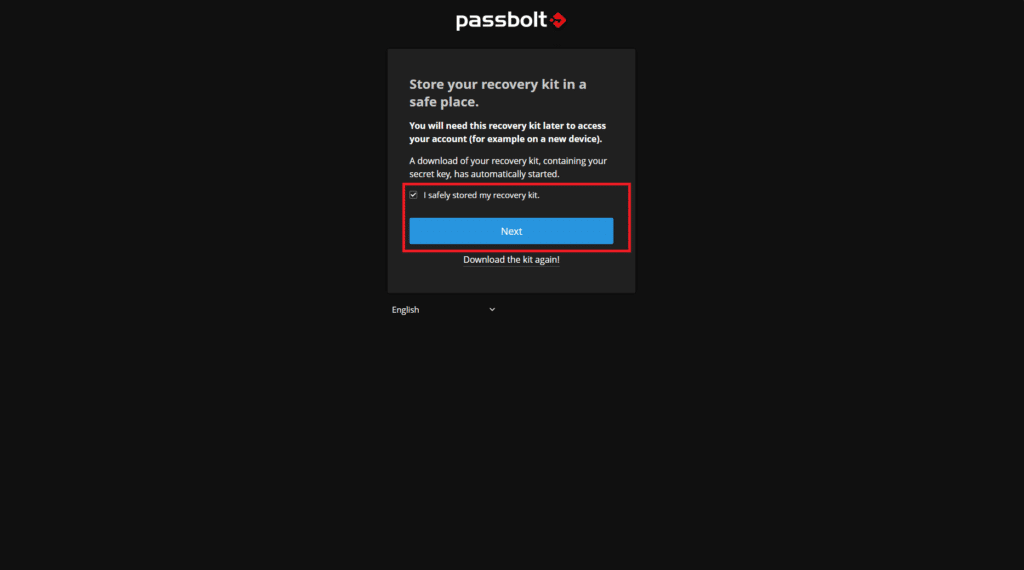

Salvare il file .TXT in un luogo sicuro quindi cliccare Next per procedere

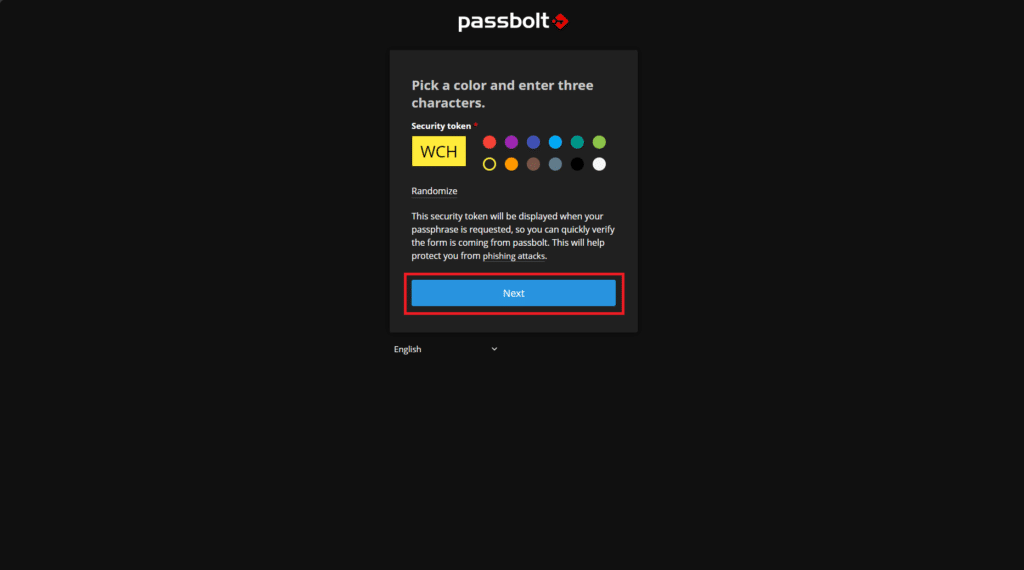

In questa fase scegliere un colore e inserire tre caratteri.

Questo token di sicurezza verrà visualizzato quando la tua frase segreta viene richiesta, in modo da poter verificare rapidamente che il modulo sia proveniente da passbolt. Questo ti aiuterà a proteggerti da attacchi di phishing.

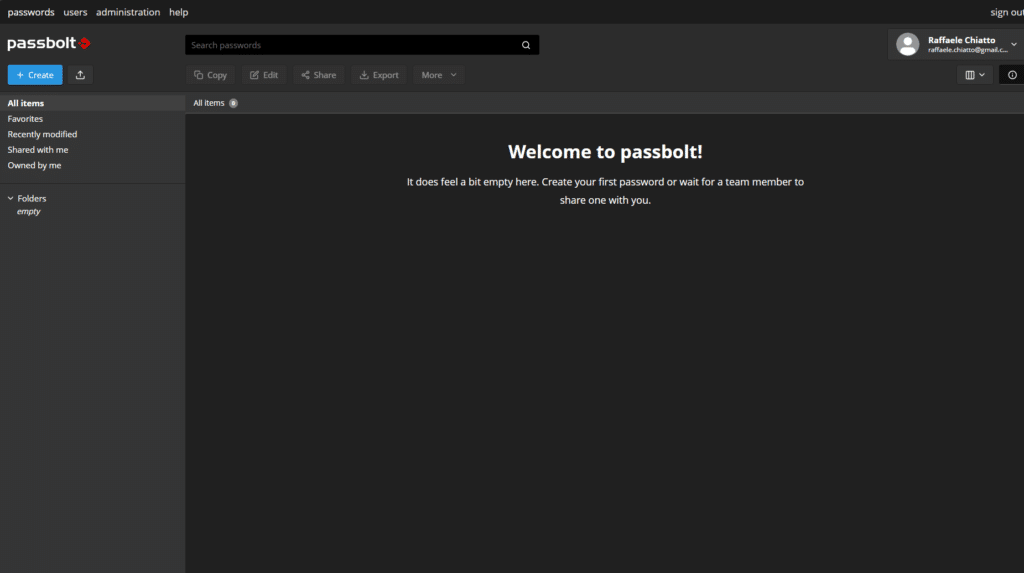

Se è andato tutto a buon fine dovremmo vedere la dashboard di Passbolt come nell’immagine sovrastante.

![Errore in LibreNMS: Python3 module issue found: ‘Required packages: [‘PyMySQL!=1.0.0’, ‘python-dotenv’, ‘redis>=4.0’, ‘setuptools’, ‘psutil>=5.6.0’, ‘command_runner>=1.3.0’]](https://www.raffaelechiatto.com/wp-content/uploads/2024/09/Errore_in_LibreNMS_Python3_module_issue_found-1080x675.png)

0 commenti