Il protocollo RADIUS (Remote Authentication Dial-In User Service) è stato sviluppato da Livingston Enterprises, Inc. come protocollo di autenticazione e accounting del server di accesso. La specifica RADIUS RFC 2865 ha reso la specifica RFC 2138 obsoleta. La specifica RADIUS per l’accounting RFC 2866 ha reso obsoleta la specifica RFC 2139.

La comunicazione tra un server di accesso alla rete (NAS) e un server RADIUS è basata sul protocollo UDP (User Datagram Protocol). In genere, il protocollo RADIUS è considerato un servizio senza connessione. I problemi relativi alla disponibilità, alla ritrasmissione e ai timeout del server vengono gestiti dai dispositivi abilitati per RADIUS anziché dal protocollo di trasmissione.

Network Policy and Access Services è un componente di Windows Server ed è l’implementazione di un server e proxy RADIUS (Remote Authentication Dial-in User Service). In qualità di server RADIUS, NPS esegue l’autenticazione e l’autorizzazione centralizzate per i dispositivi wireless e autorizza le connessioni di commutazione, accesso remoto e rete privata virtuale (VPN). Utilizzando NPS, è possibile configurare e gestire centralmente l’autenticazione dell’accesso alla rete, fornire l’autorizzazione per le richieste di connessione e contabilizzare i registri delle informazioni.

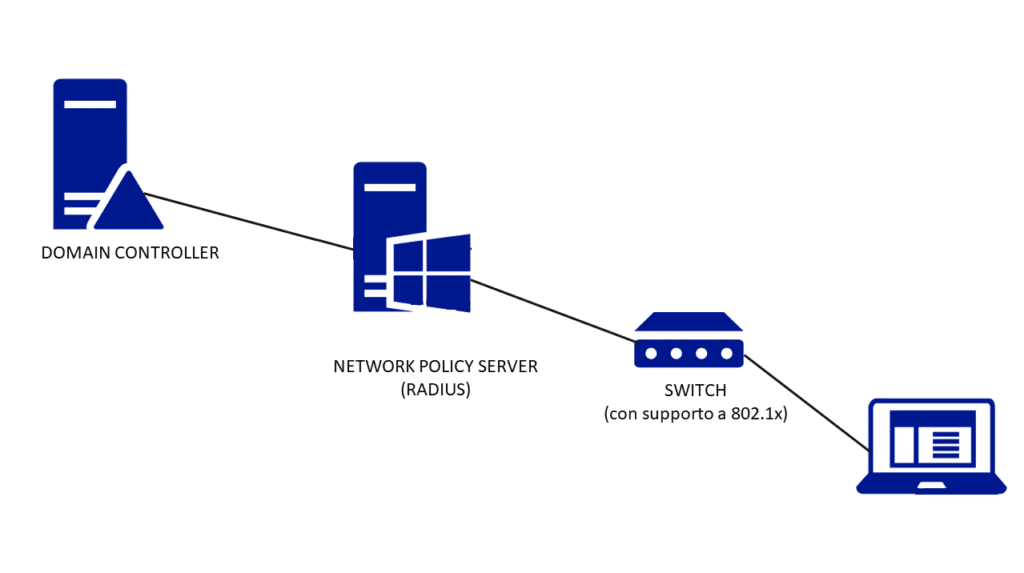

Il seguente articolo guida nella configurazione puntuale di un Radius Server per l’autenticazione su degli switches tramite utenze di Active Directory.

Sopra un immagine che mostra lo schema di rete del Radius Server che andremo ad implementare.

PREREQUISITI

Creazione di un Gruppo in Active Directory per l’accesso ai devices (nel mio caso il gruppo si chiama Application-Radius_Authenticated_User)

La porta Radius per l’autenticazione per impostazione predefinita è UDP 1812 o 1645.

Installazione del Server con Windows Server 2022

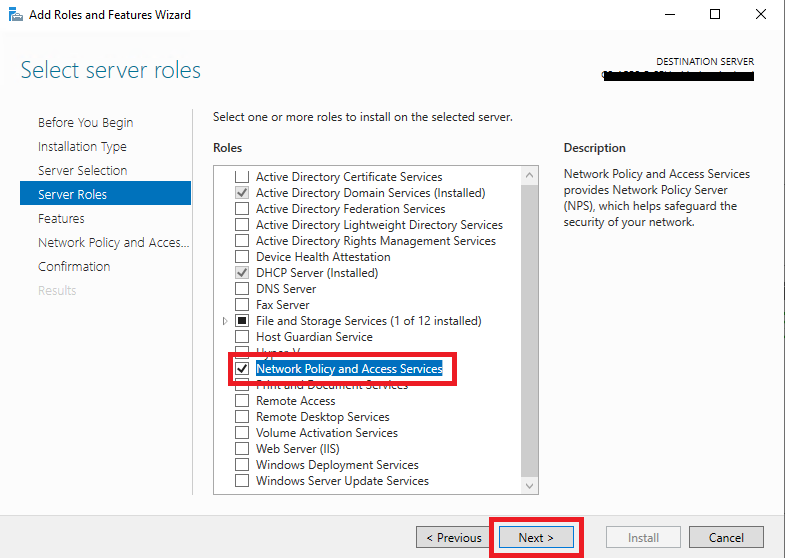

INSTALLAZIONE DEL RADIUS SERVER

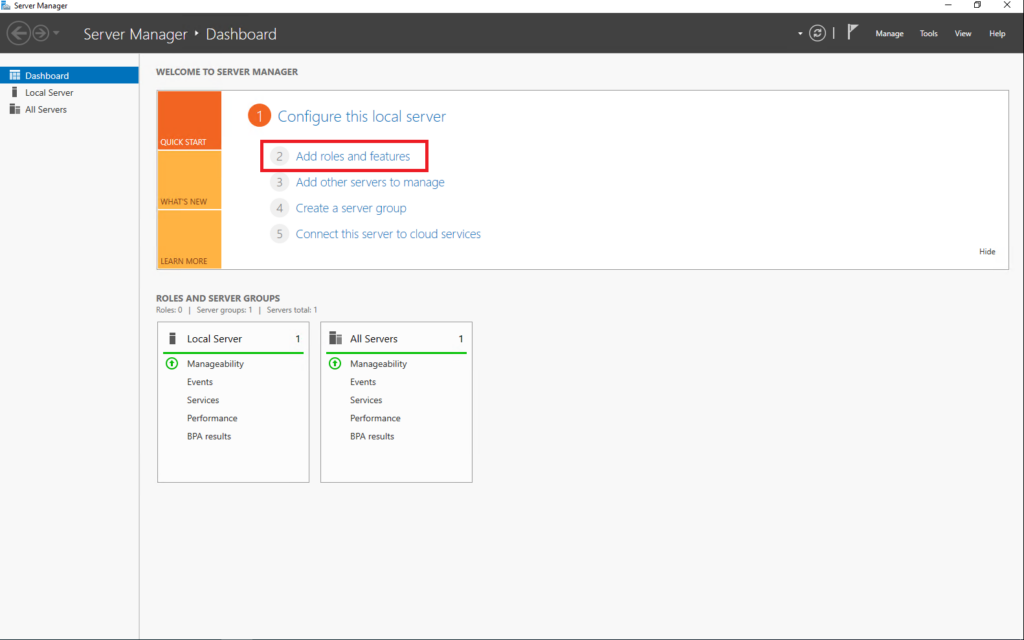

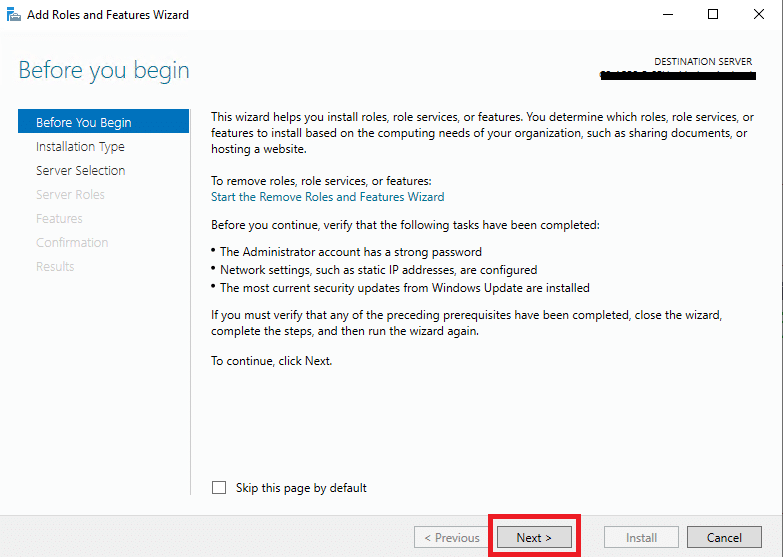

Cliccare su Add Roles and features

Cliccare Next

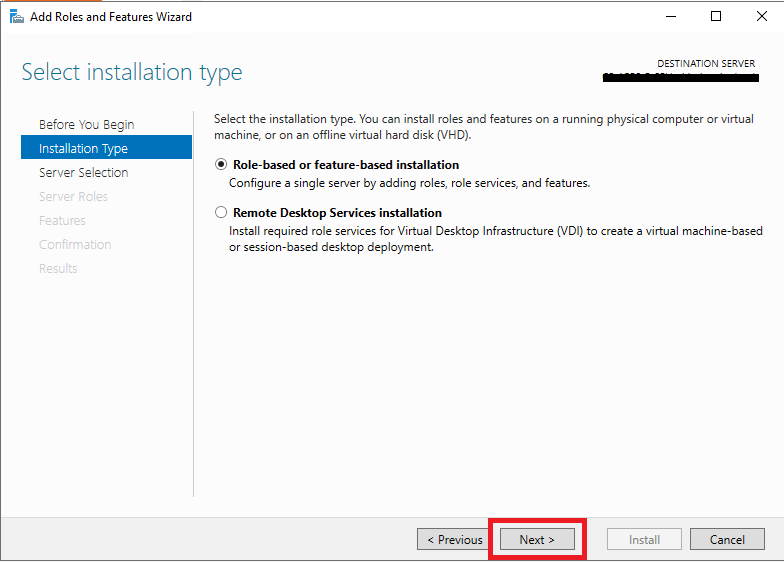

Cliccare Next

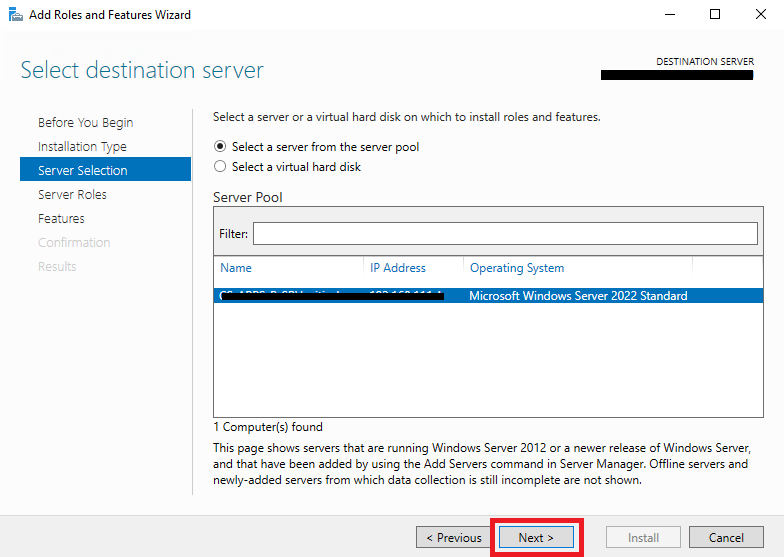

Cliccare Next

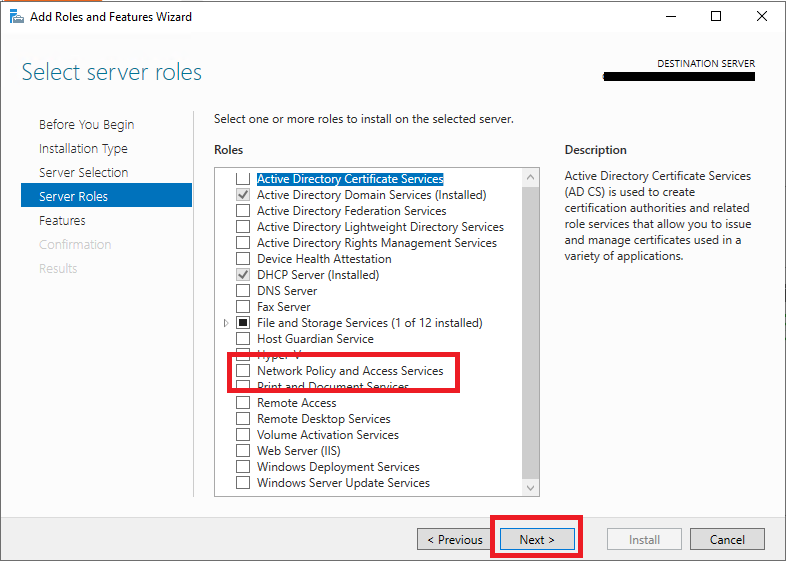

Selezionare il ruolo Network Policy and Access Services (NPAS)

Cliccare Add Features

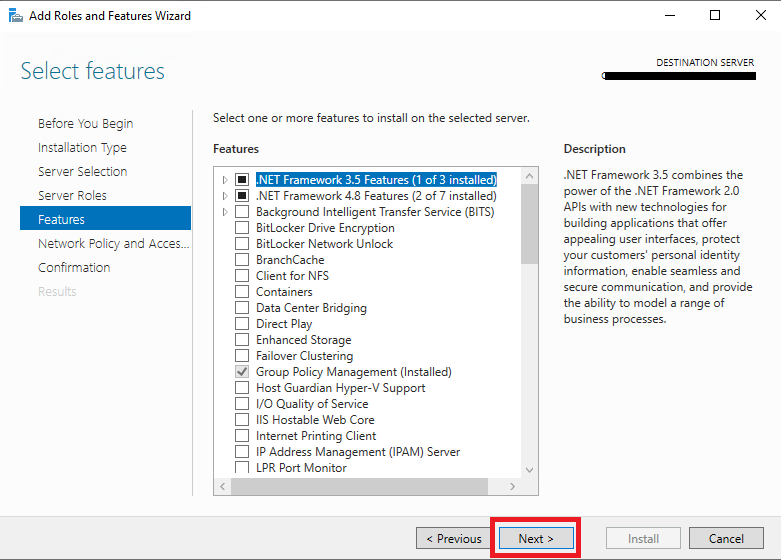

Cliccare Next

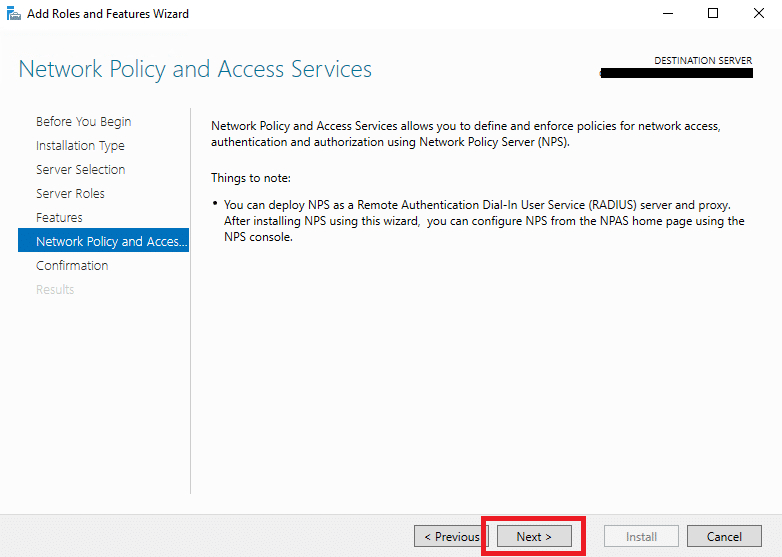

Cliccare Next

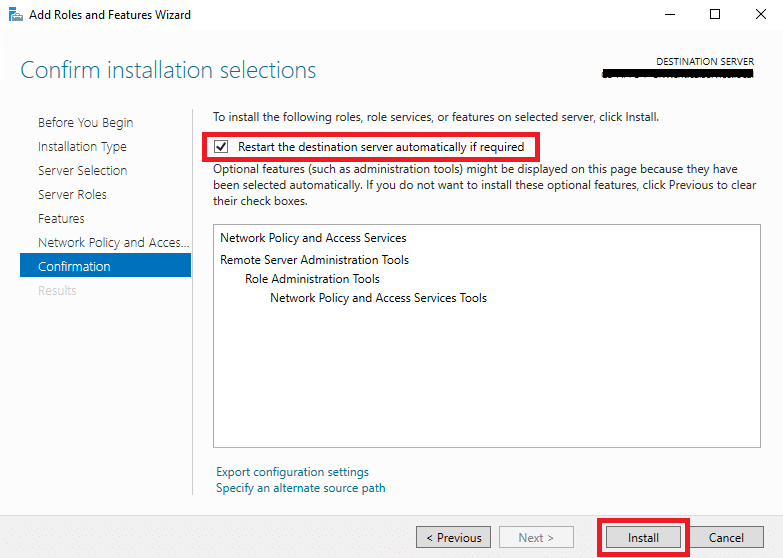

Cliccare Next

Cliccare Install

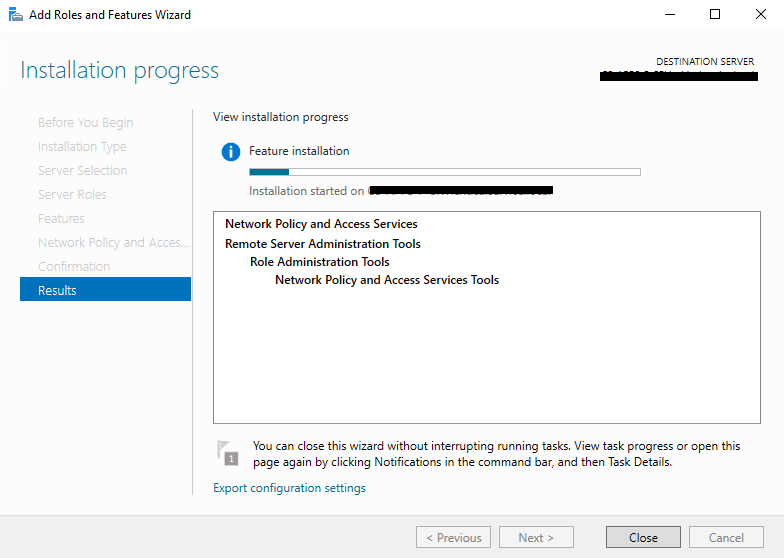

Attendere il termine dell’installazione di NPAS

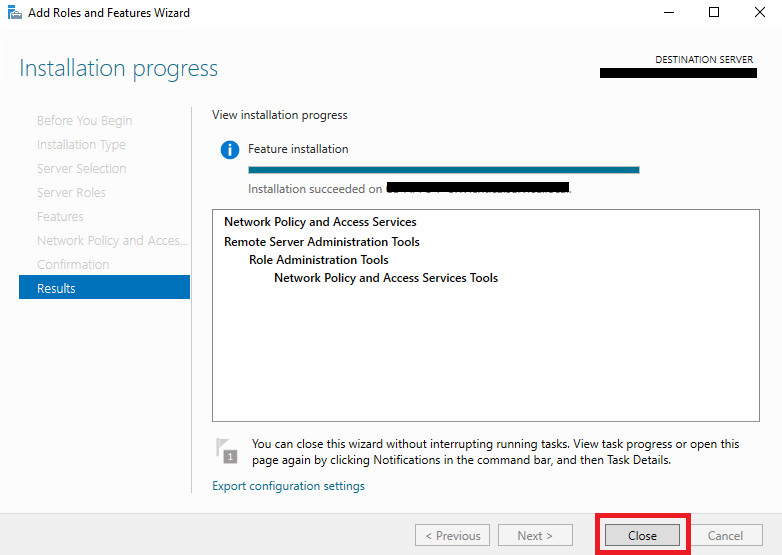

Cliccare Close per chiudere il wizard

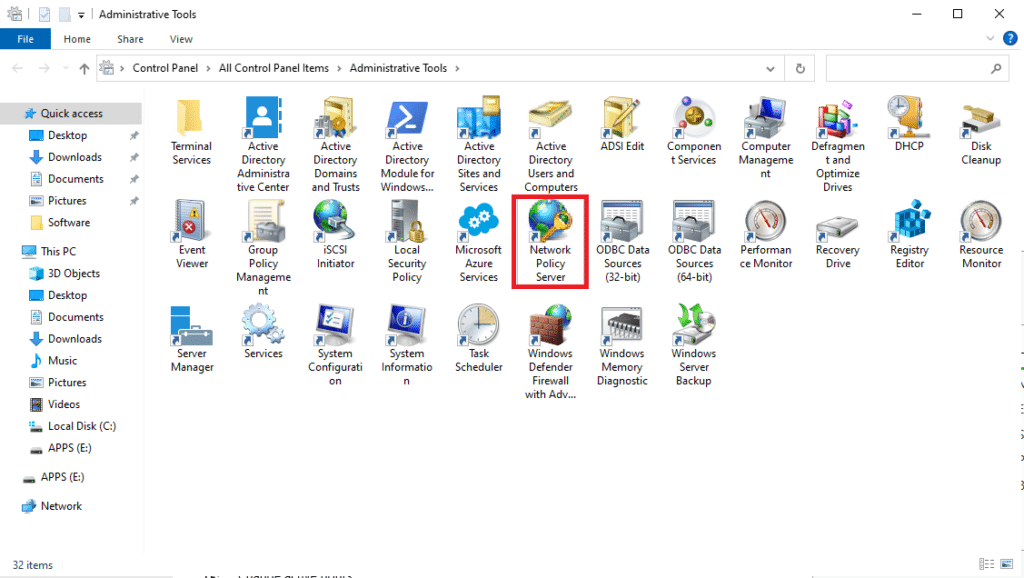

All’interno degli Administrative Tools dovremmo vedere l’icona Network Policy Server come mostrato nell’immagine sovrastante

REGISTRAZIONE SERVER NPS IN ACTIVE DIRECTORY

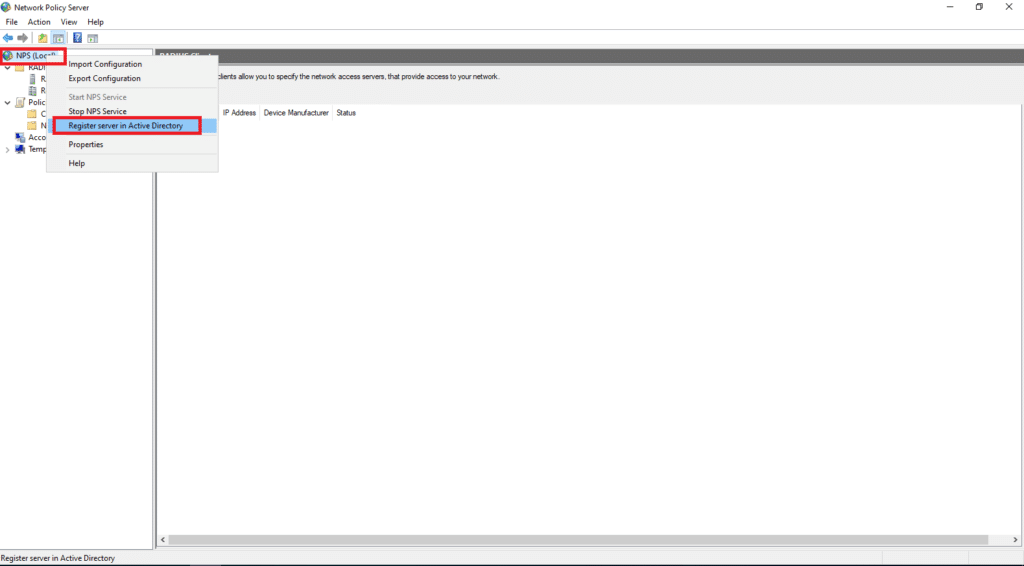

Adesso procedere copn la registrazione del server NPS in Active Directory

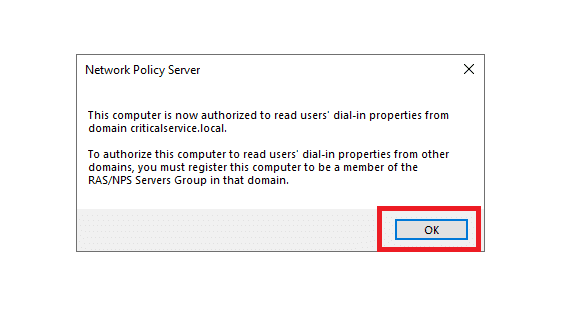

Dallo Snap-In di NPS cliccare con il tasto destro sul server NPS quindi selezionare Register Server in Active Directory Cliccare OK per terminare la registrazione

Cliccare OK per terminare la registrazione

NOTA BENE: In questa fase ci viene chiesto di autorizzare il server NPS a leggere gli utenti dial-in del dominio

Cliccare OK

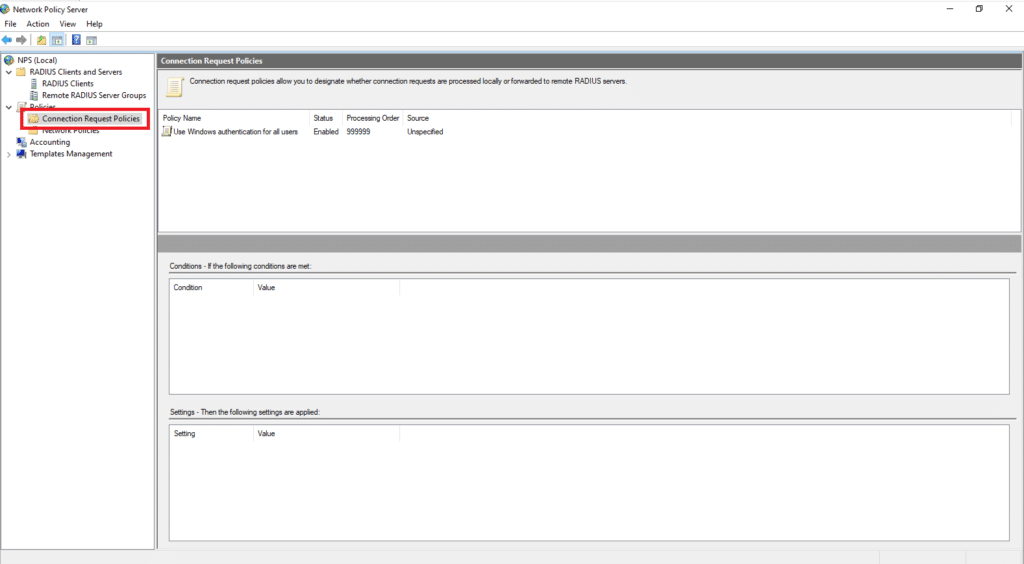

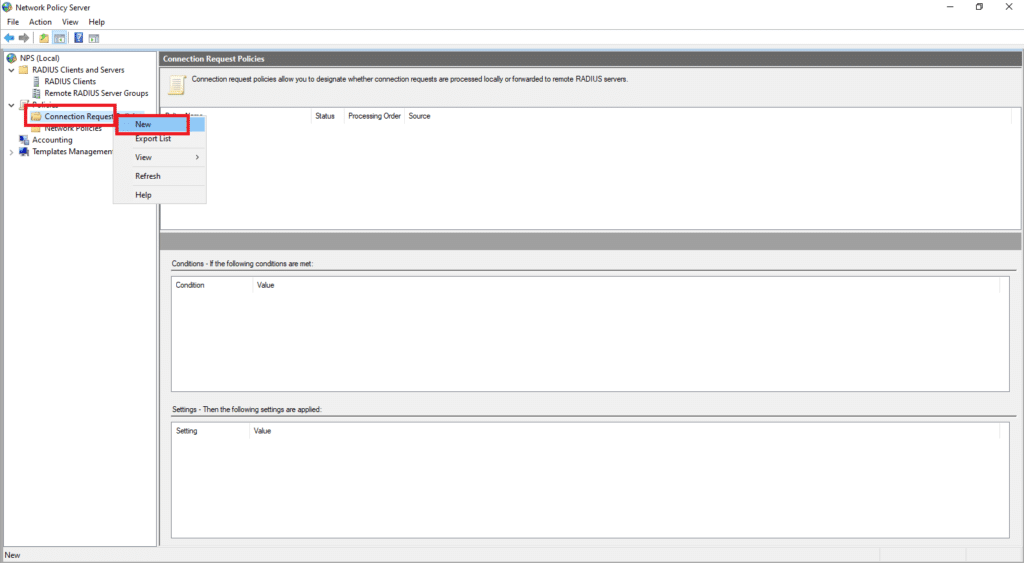

CONFIGURAZIONE DELLE CONNECTION REQUEST POLICY

Dalla console del Network policy Server

Selezionare dal menù di sinistra la voce Connection Request Policies

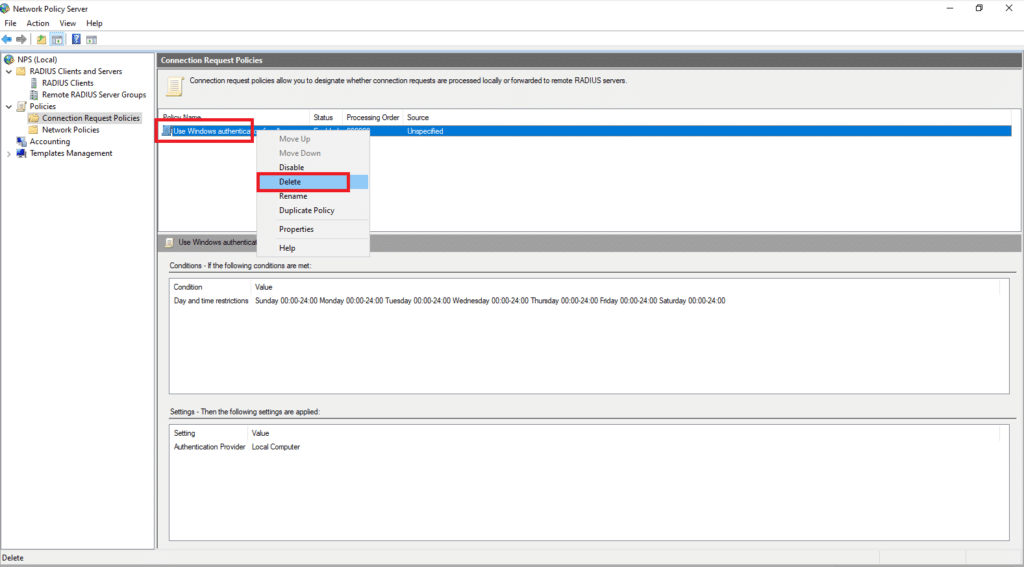

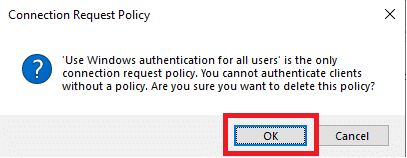

Selezionare la policy esistente quindi cliccare con il tasto destro e selezionare Delete per eliminarla

Cliccare OK per confermare

Cliccare con il tasto destro su Connection Request Policies quindi selezionare New

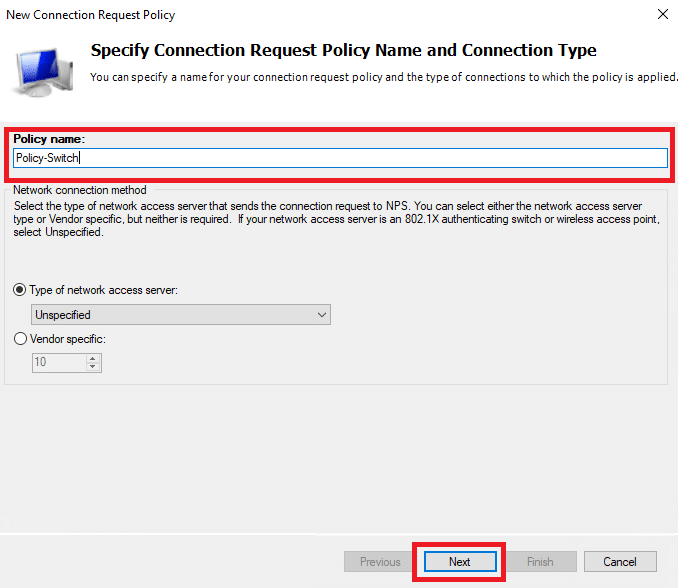

Inserire il nome della policy quindi cliccare Next

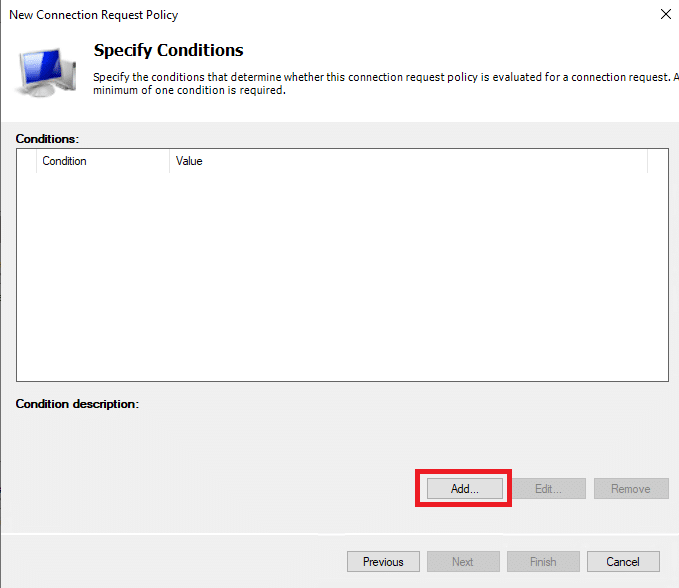

Cliccare Add

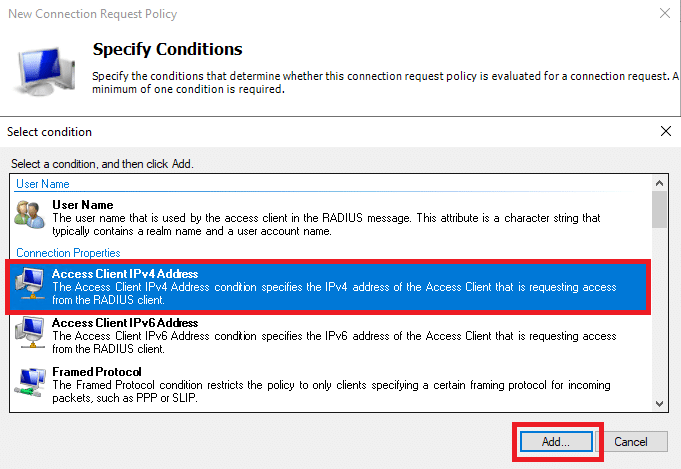

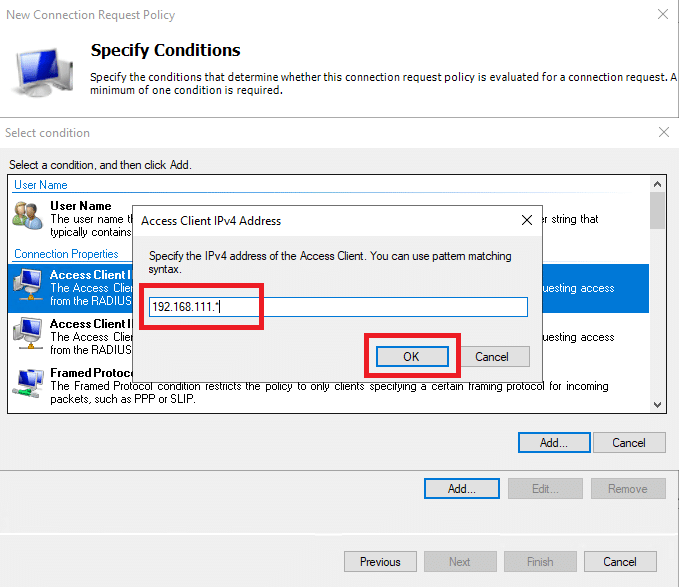

Individuare la voce Access Client IPv4 Address quindi cliccare Add

Inserire la subnet degli switch da autenticare (Es: 192.168.111.*) come mostrato nell’immagine sovrastante quindi cliccare OK

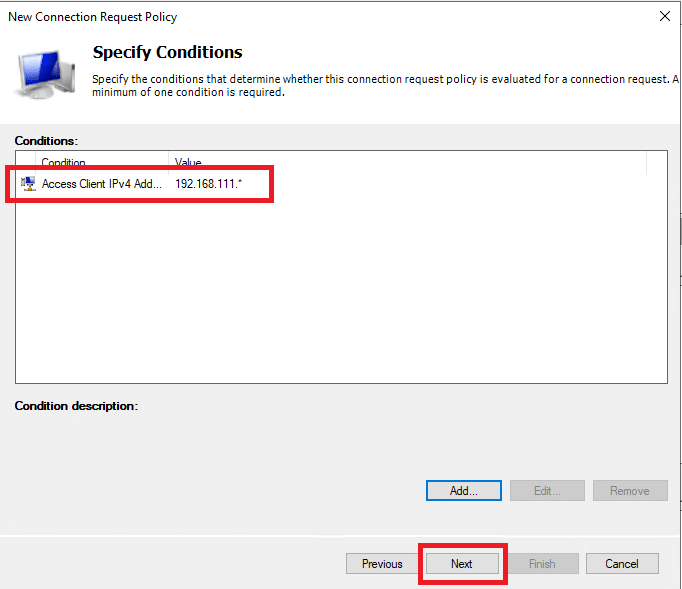

Cliccare Next

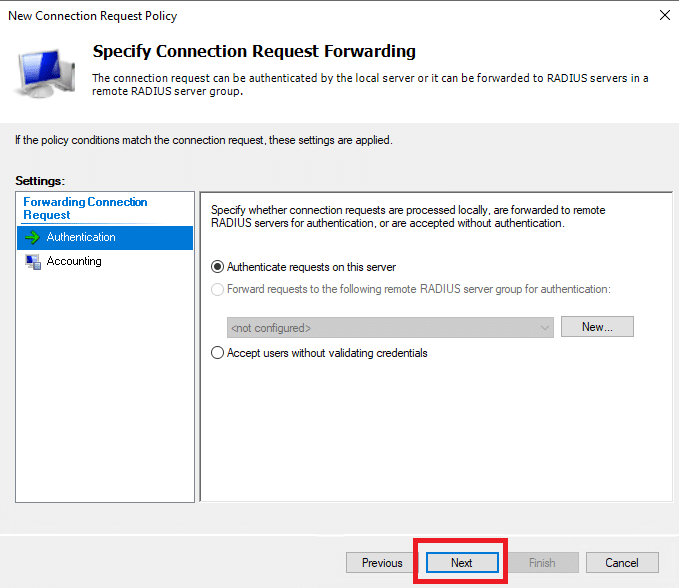

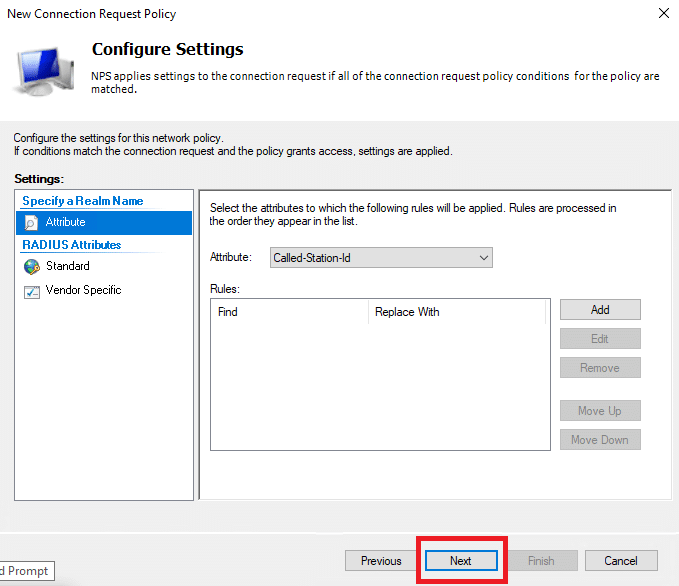

Lasciare tutto invariato quindi cliccare Next

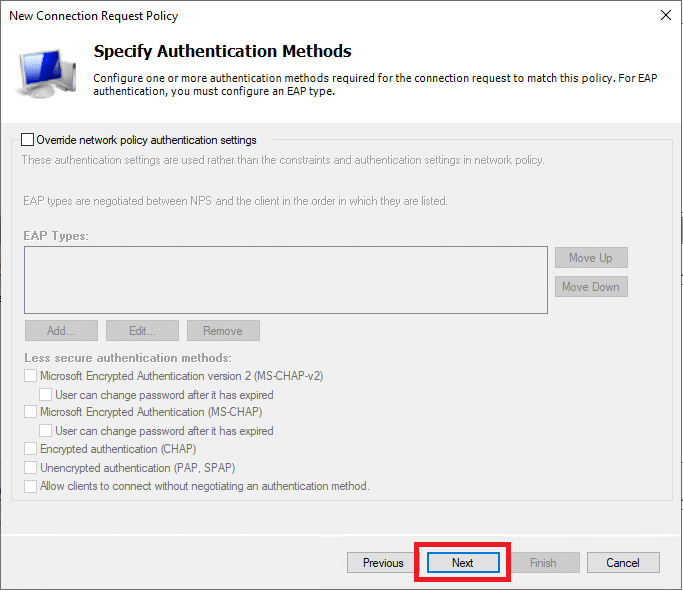

Lasciare tutto invariato quindi cliccare Next

Lasciare tutto invariato quindi cliccare Next

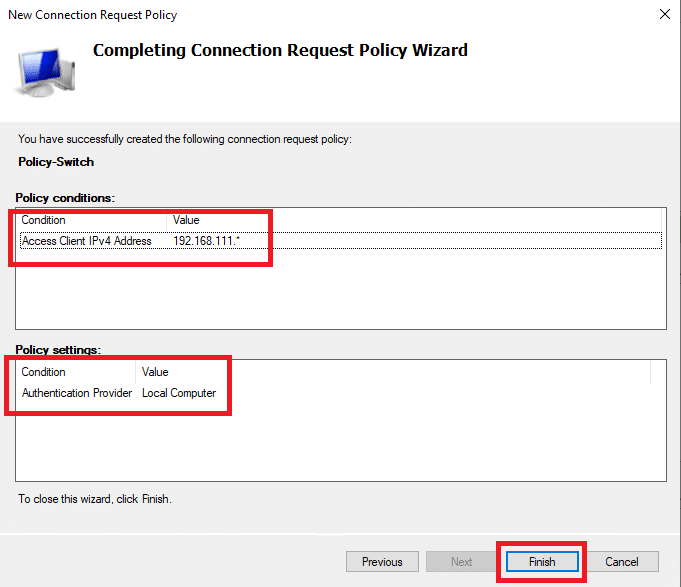

Guardare il riepilogo quindi cliccare Finish

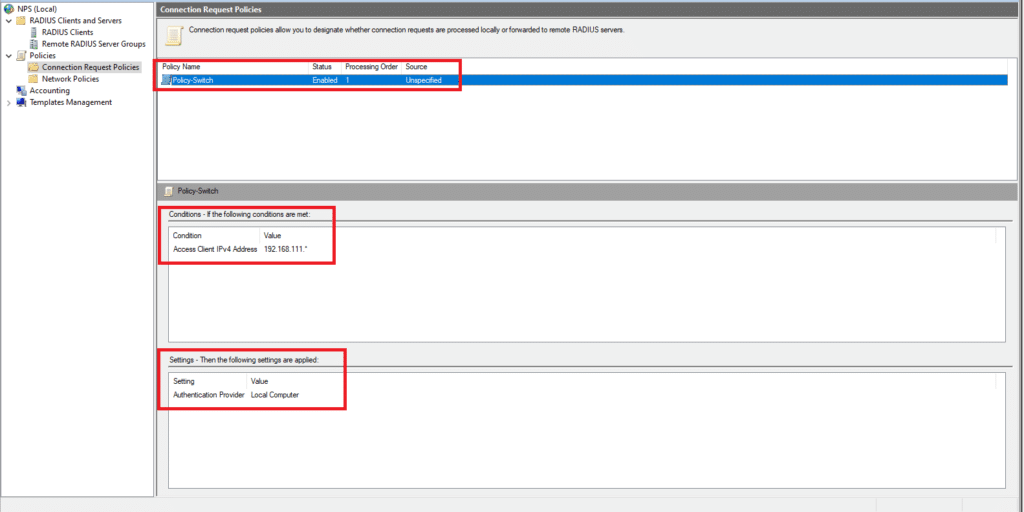

Se abbiamo fatto tutto correttamente dovremmo vedere una schermata come quella sovrastante

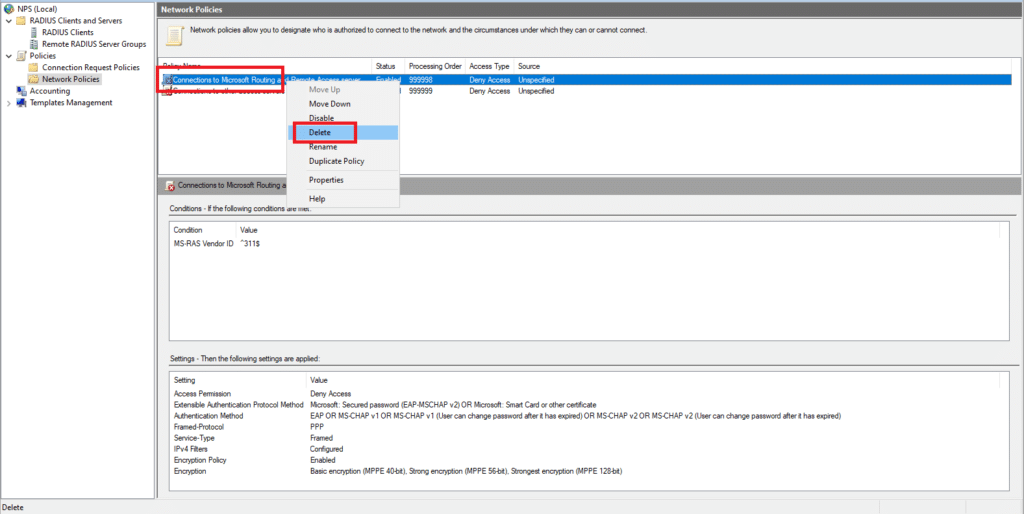

CONFIGURAZIONE DELLE NETWORK POLICY

Dalla console del Network Policy Server

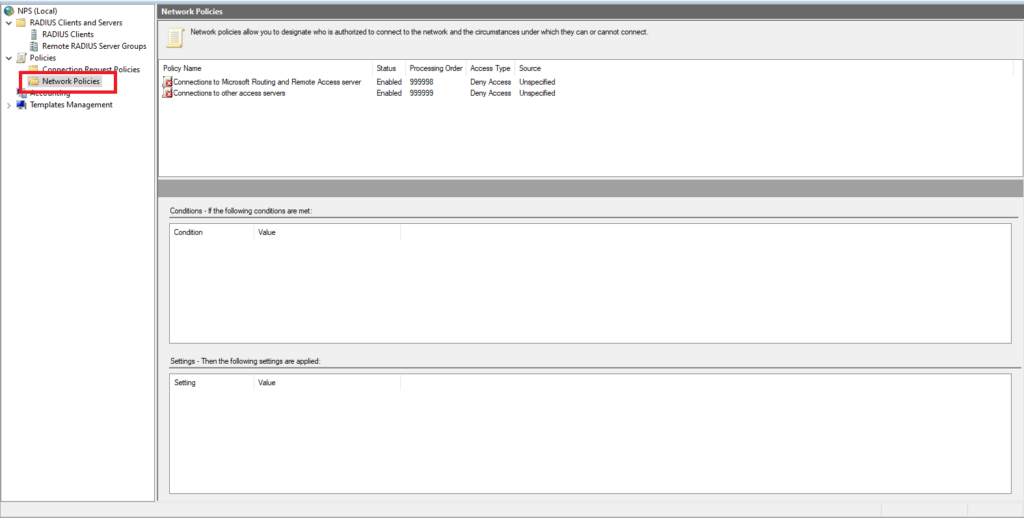

Selezionare dal menù di sinistra la voce Network Policies

Selezionare le policies esistenti quindi cliccare su entrambe con il tasto destro e selezionare Delete per eliminarle

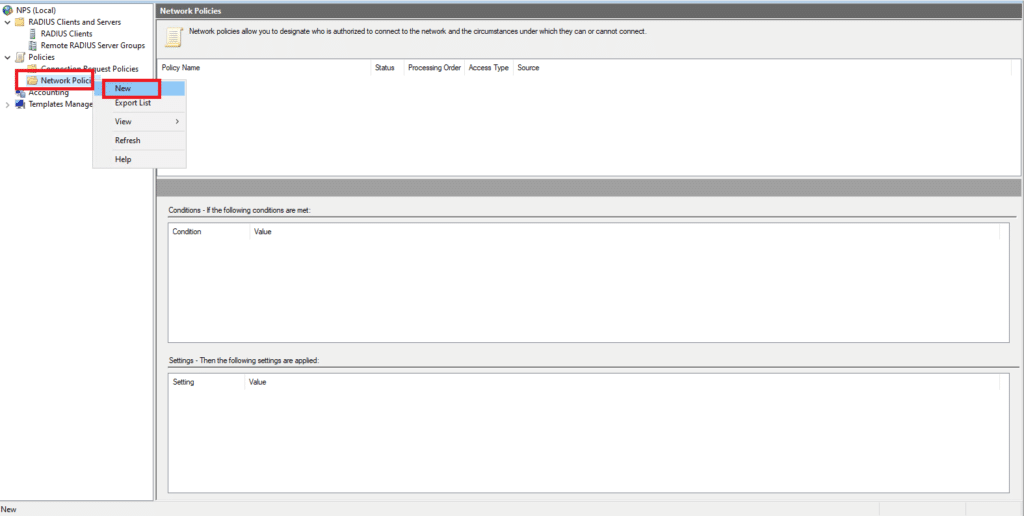

Cliccare con il tasto destro su Network Policies quindi selezionare New

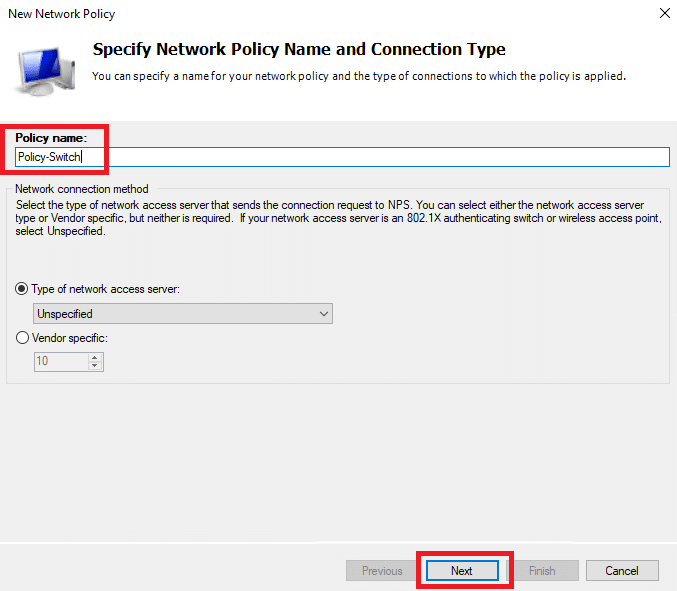

Inserire il nome della policy quindi cliccare Next

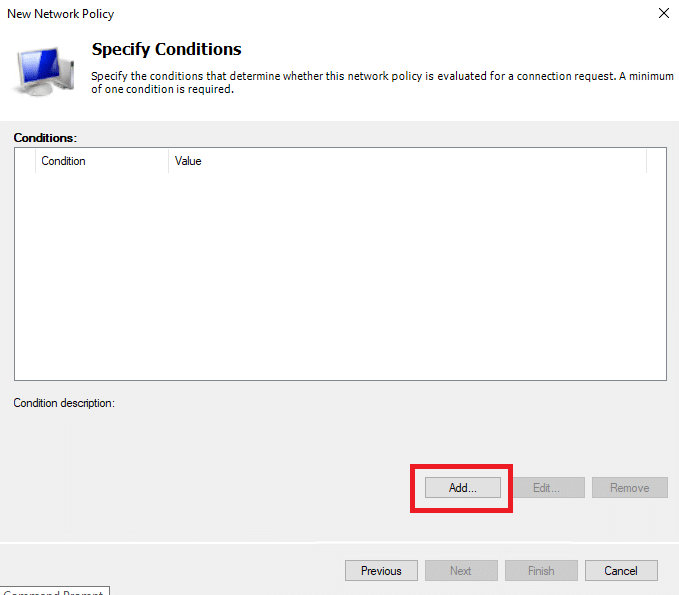

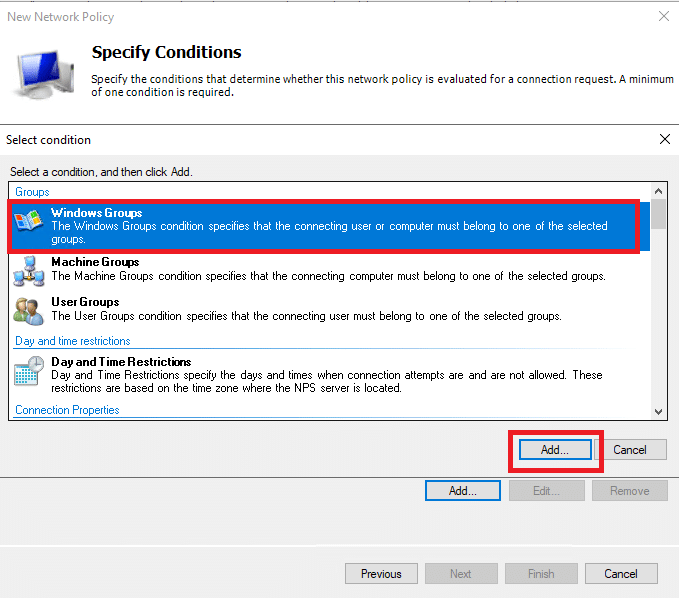

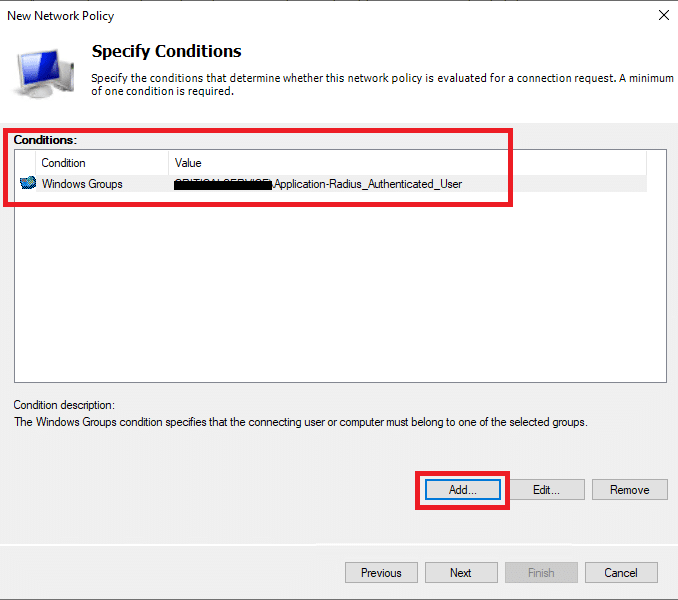

Cliccare Add

Individuare la voce Windows Groups quindi cliccare Add

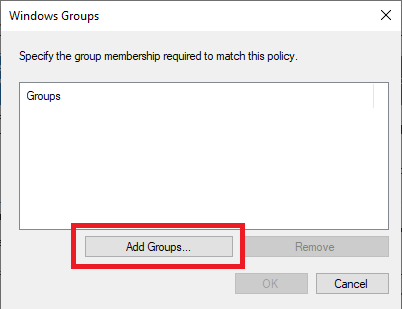

Cliccare su Add Groups…

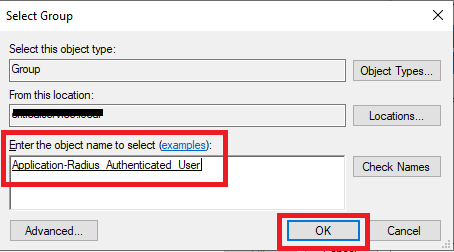

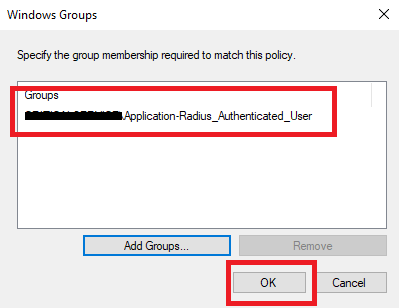

Aggiungere il gruppo censito in Active Directory quindi cliccare OK

Cliccare su OK per confermare

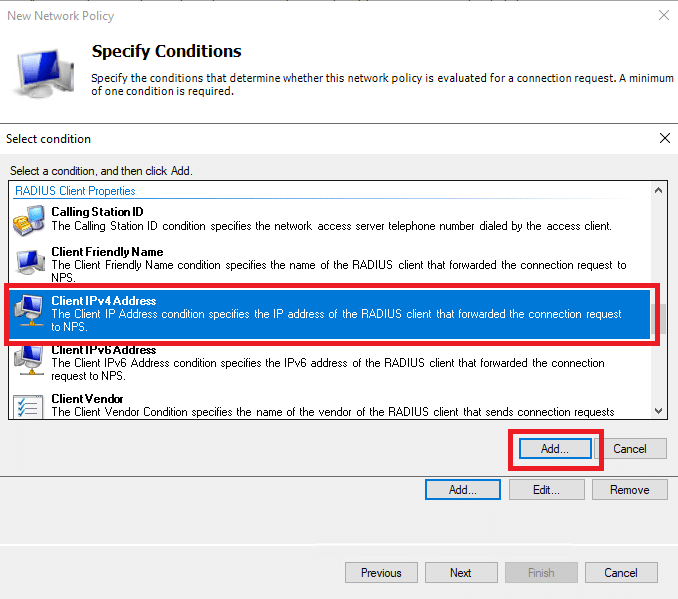

Cliccare di nuovo su Add per aggiungere un altra Condizione

Individuare la condizione Client IPv4 Address quindi Add

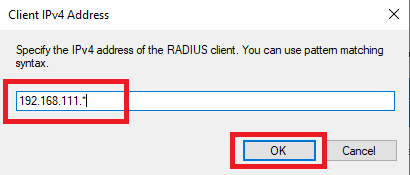

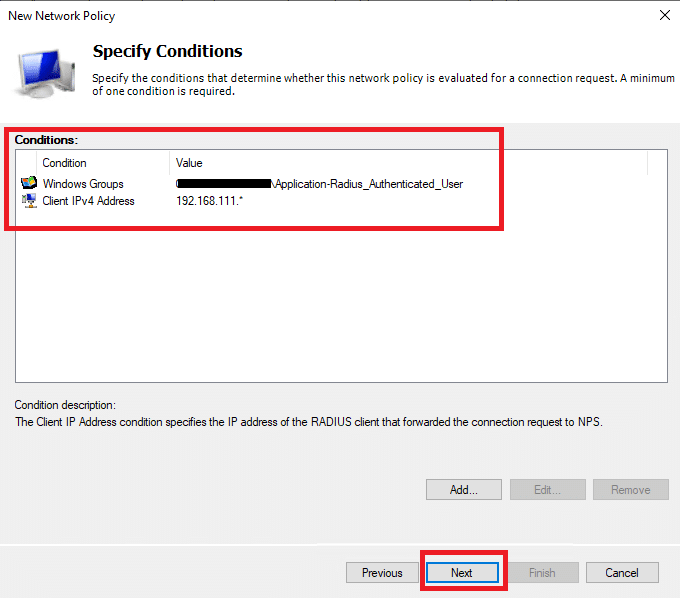

Inserire la subnet degli switch da autenticare (Es: 192.168.111.*) come mostrato nell’immagine sovrastante quindi cliccare OK

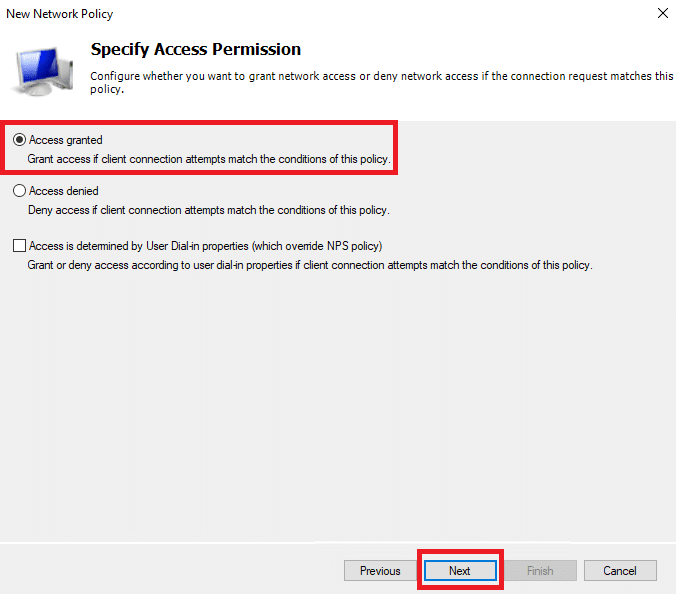

Cliccare Next

Lasciare tutto invariato e cliccare Next

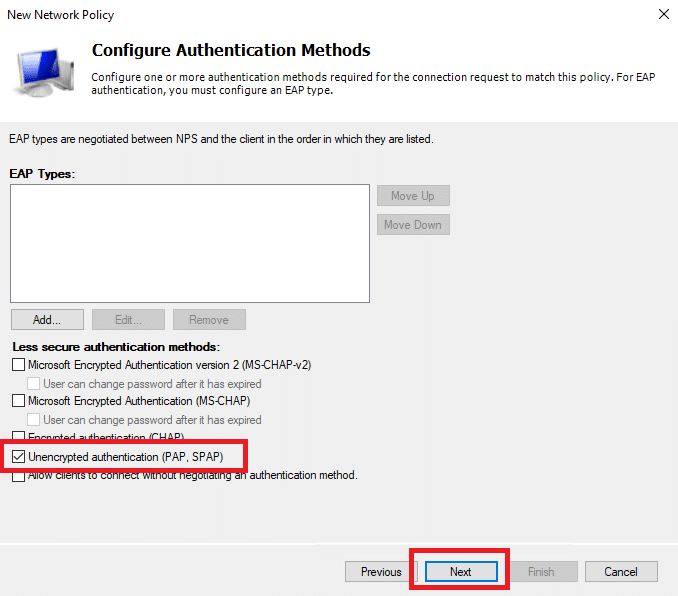

Selezionare come metodo di autenticazione Unencrypted authentication (PAS, SPAP) quindi cliccare Next

ATTENZIONE: di seguito riporto la descrizione dei vari metodi di autenticazione supportati dal Radius Server:

Autenticazione PEAP è simile a EAP-TTLS: richiede solo un certificato PKI sul lato server per creare un tunnel TLS protetto per proteggere l’autenticazione degli utenti e utilizza certificati a chiave pubblica sul lato server per autenticare il server.

Crea quindi un tunnel TLS crittografato tra il client e il server di autenticazione. Nella maggior parte delle configurazioni, le chiavi per questa crittografia vengono trasportate utilizzando la chiave pubblica del server. Il conseguente scambio di informazioni di autenticazione all’interno del tunnel per autenticare il client viene quindi crittografato e le credenziali dell’utente sono al sicuro dalle intercettazioni.

Autenticazione PEAPv0/EAP-MSCHAPv2: è la forma più comune di PEAP in uso e viene solitamente definita PEAP. Il protocollo di autenticazione interno è il Challenge Handshake Authentication Protocol di Microsoft, ovvero consente l’autenticazione ai database che supportano il formato MS-CHAPv2, inclusi Microsoft NT e Microsoft Active Directory.ù

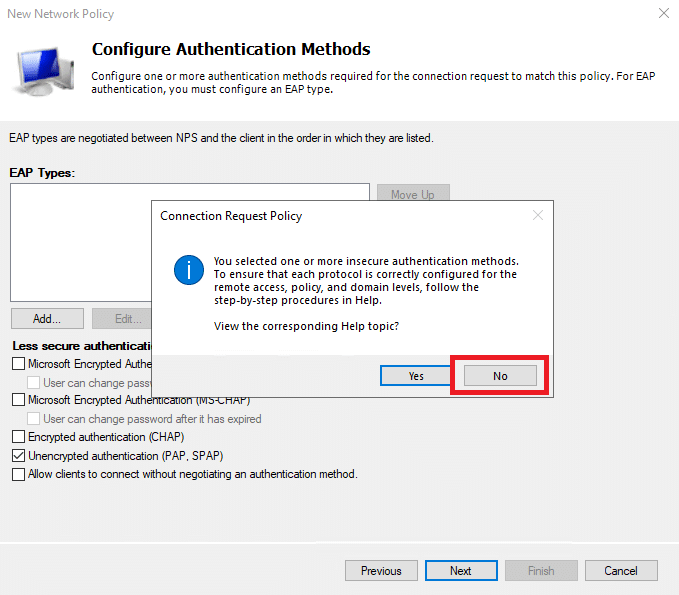

Cliccare No

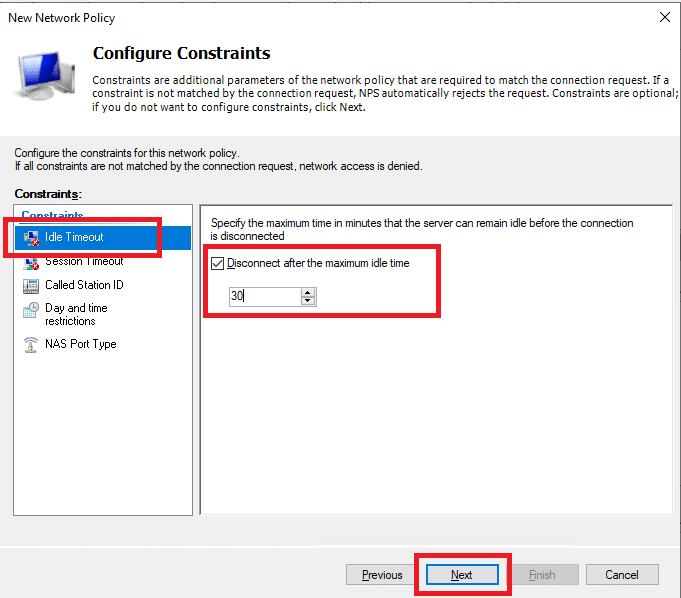

Impostare l’Idle Timeout come mostrato nell’immagine sovrastante quindi cliccare Next

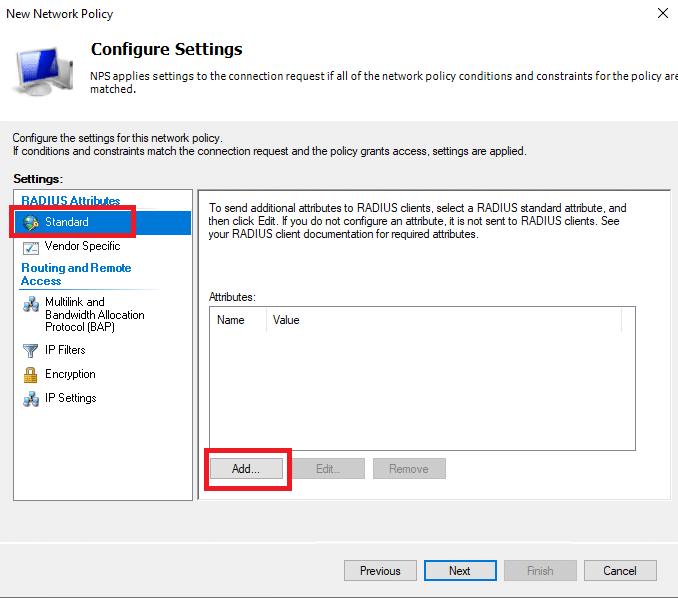

Nella sezione Radius Attributes sotto la voce Standard cliccare su Add

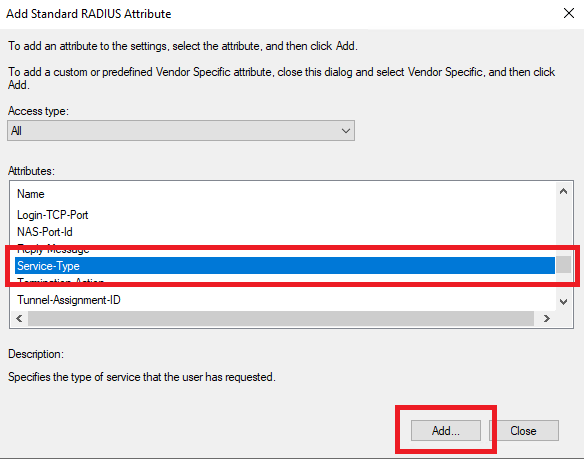

Selezionare l’attributo Service-Type quindi cliccare Add

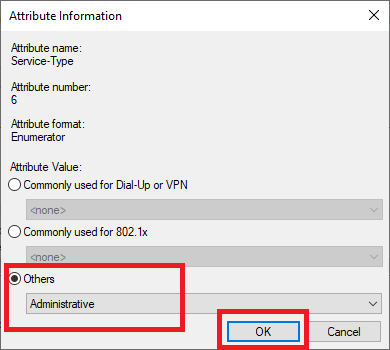

Cliccare su Others quindi selezioanre Administrative. Cliccare OK

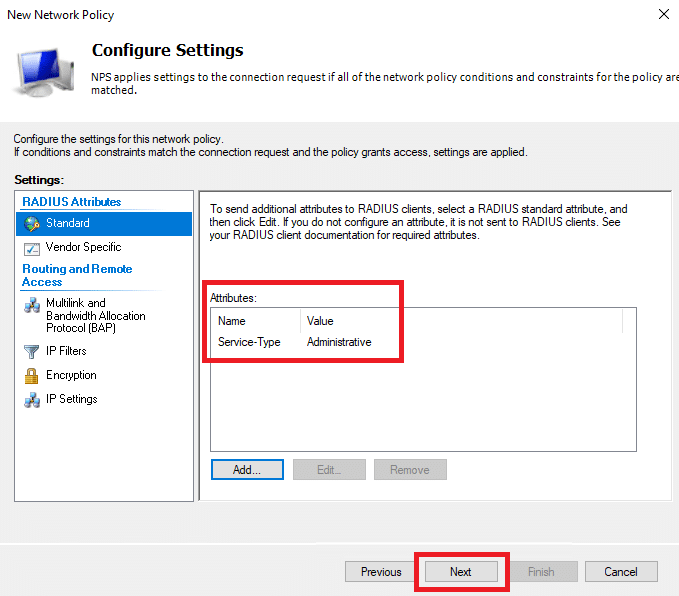

Se è tutto corretto dovremmo vedere una schermata come mostrato nell’immagine sovrastante. Cliccare Next

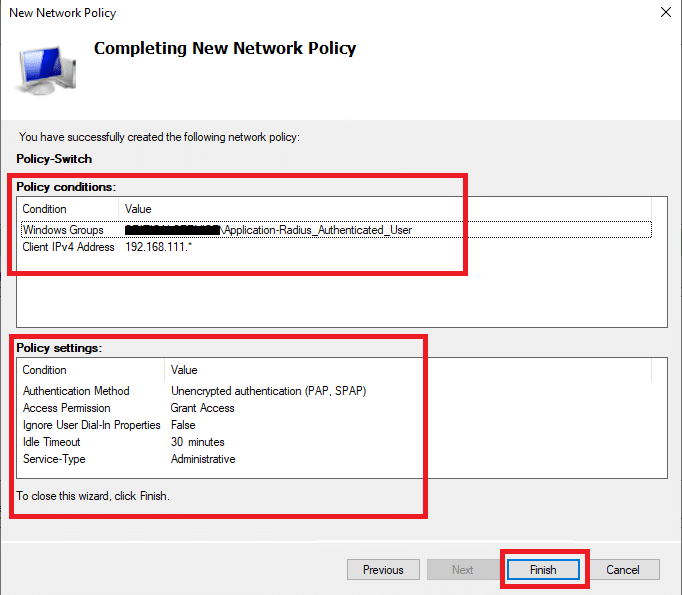

Riguardare tutto il riepilogo e se è tutto OK cliccare Finish

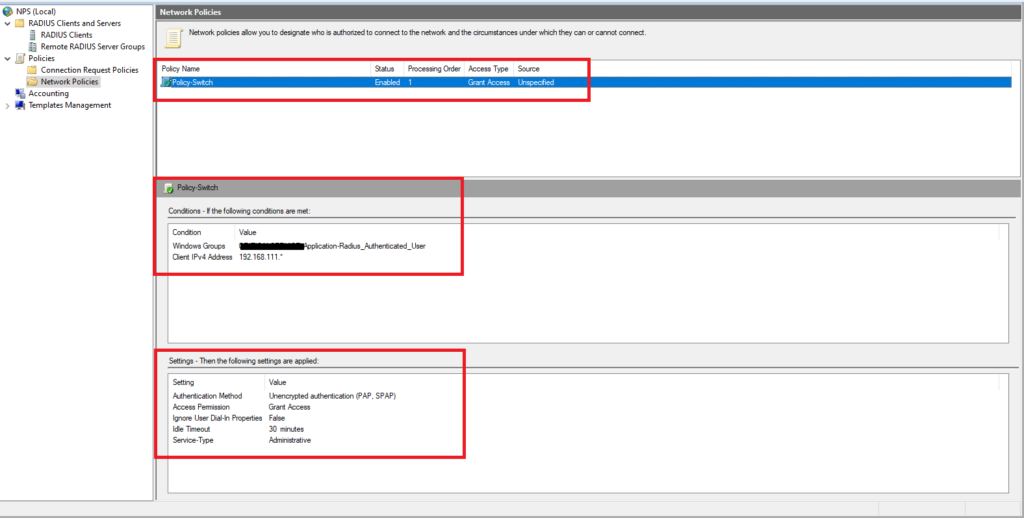

Se è tutto corretto dovremmo vedere una schermata come mostrato nell’immagine sovrastante.

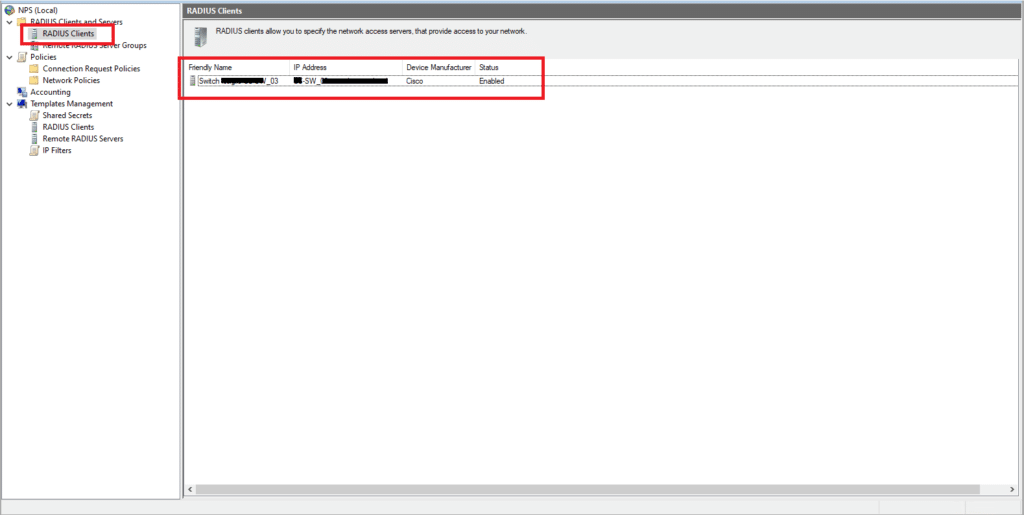

CONFIGURAZIONE DEI RADIUS CLIENT

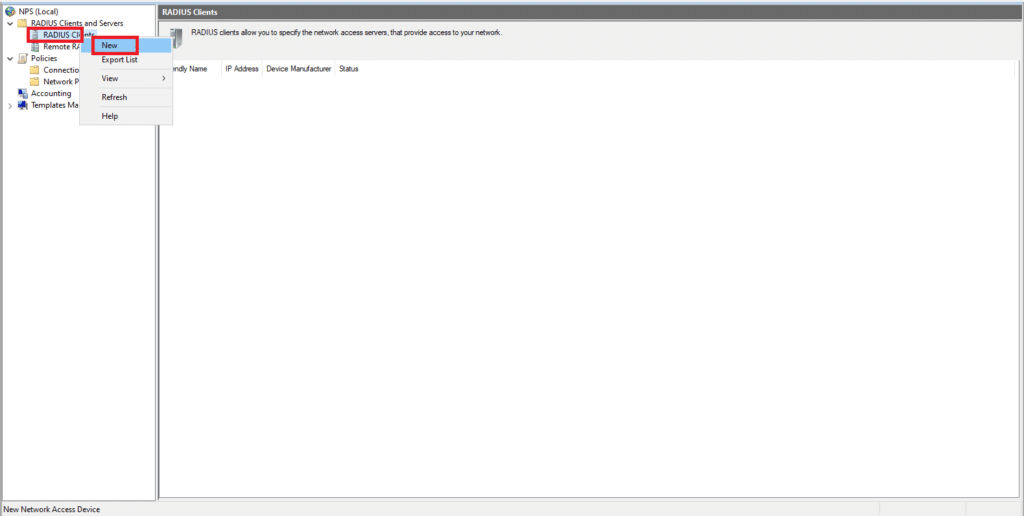

Dalla console del Radius Server

Selezionare RADIUS client quindi New

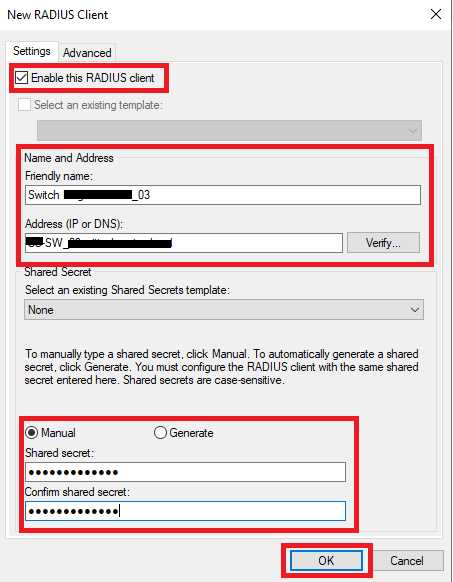

Inserire i seguenti parametri e cliccare OK:

Friendly Name: nome identificativo del device

Address: Inserire l’IP o il nome DNS del device

Shared Secret: Inserire la password

NOTA BENE: impostando Generate sullo Shared Secret verrà generata un password di 64 caratteri che potrebbe non essere supportata da tutti i client Radius

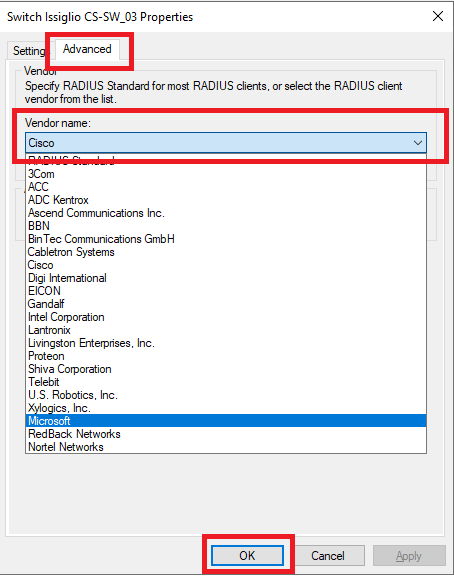

Nella sezione Advanced selezionare il Vendor Name oppure nel dubbio lasciare su RADIUS Standard quindi cliccare OK

Se è tutto corretto dovremmo vedere una schermata come mostrato nell’immagine sovrastante.

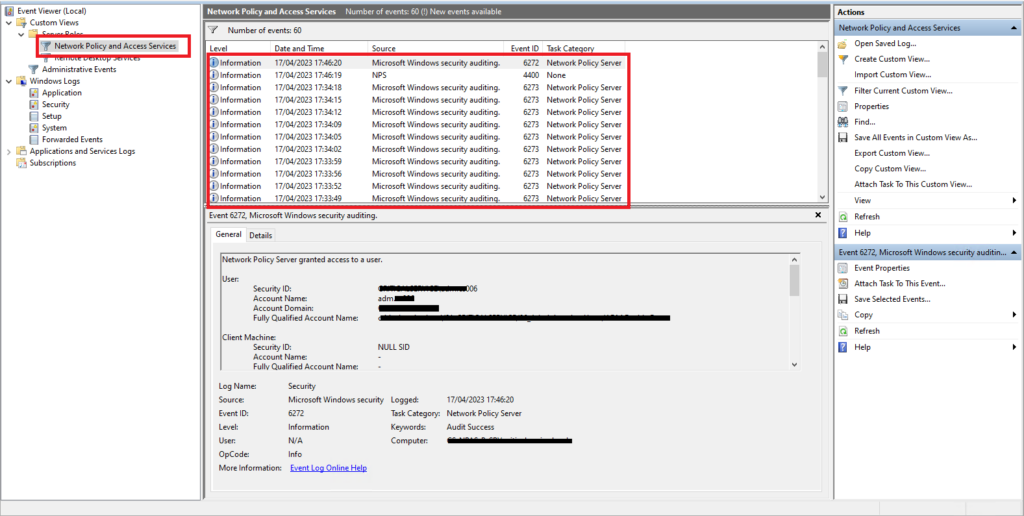

CONTROLLO ACCESSI TRAMITE EVENT VIEWER

Per verificare gli accessi è possibile utilizzare l’event viewer relativo Network Policy and Access Services

Aprire l’Event Viewer del server

Espandere l’Event Viewer quindi andare in Customs Views -> Network Policy and Access Services

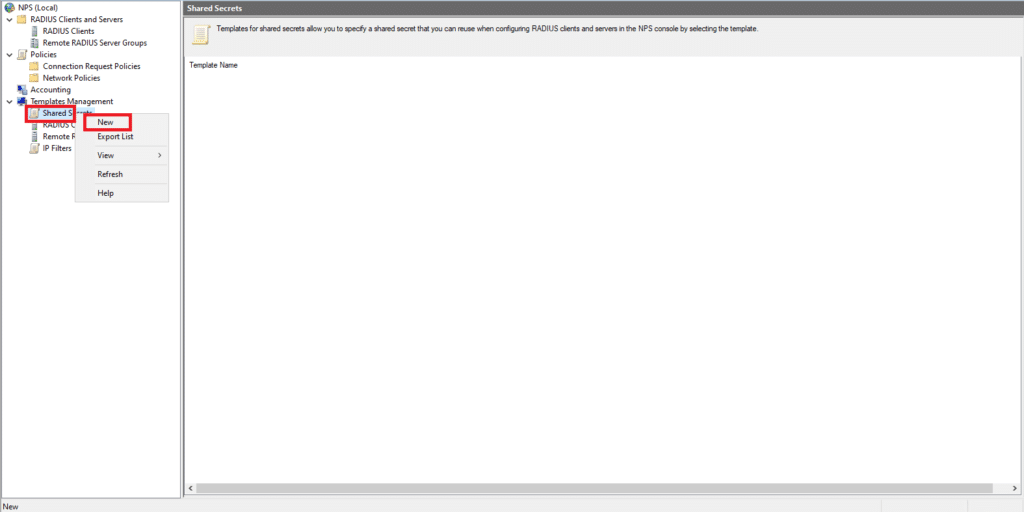

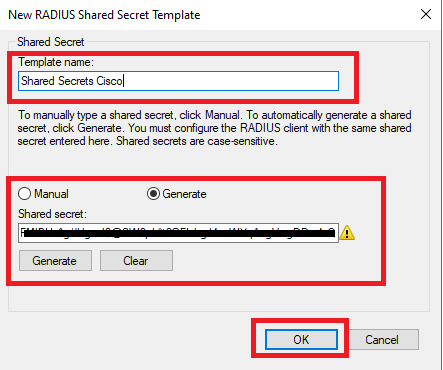

CONFIGURAZIONE TEMPLATE

Volendo è possibile definire dei template di configurazione come ad esempio una Shared Secrets condivisa

Espandere la voce templates Management quindi selezionare Shared Secret. Cliccare con il tasto destro quindi New

Inserire i seguenti parametri

Template Name: Il nome da dare al Template

Generate: per generare la Shared Secret di 64 caratteri

Manual: se si vuole inserire una Shared Secret personalizzata

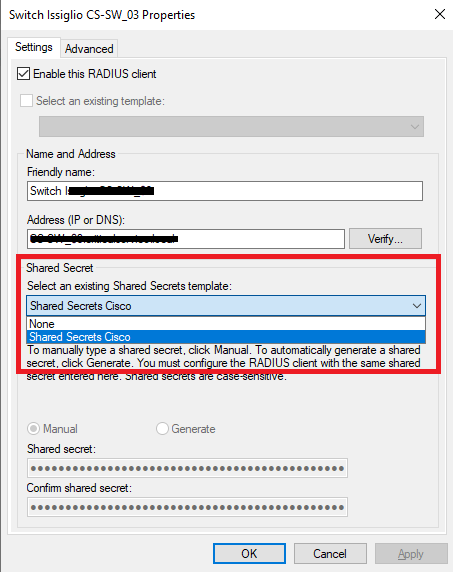

A questo punto se proviamo ad editare il clients Radius dovremmo avere la possibilità di selezionare la Shared Secret creata come mostrato nell’immagine sovrastante.

TIPS E TRICKS

1) Qualunque modifica fatta sul Network Policy Server per diventare effettiva biaogna necessariamente riavviare il servizio Network Policy Server

2) Se nell’event viewer relativo ai logs del Network Policy and Access Services non si visualizza nulla possiamo applicare il seguente workaround.

Da una console DOS eseguita con diritti amministrativi eseguire il comando:

|

0 |

sc sidtype IAS unrestricted |

Quindi riavviare il server

Dopo il riavvio dovremmo vedere comparire i log all’interno dell’Event Viewer.

0 commenti