oVirt è una piattaforma di virtualizzazione open source che fornisce la gestione centralizzata di server virtuali, host e desktop in uno o più data center aziendali. oVirt si basa sul sistema operativo Linux, sulla tecnologia KVM (Kernel-based Virtual Machine) e su altri componenti software che offrono l’intera piattaforma di virtualizzazione.

oVirt offre ottime funzionalità che si adattano alla virtualizzazione di livello aziendale.

Migrazione in tempo reale delle macchine virtuali

Disponibilità elevata di Macchine virtuali, estensione delle funzionalità della migrazione in tempo reale

Programmazione del sistema

Risparmio energia

Gestione delle immagini

Monitoraggio tramite dashboard Grafana

Gestione snapshot per le macchine virtuali

Thin provisioning delle macchine virtuali

Tra le altre caratteristiche:

oVirt Engine Servizio che fornisce un’interfaccia utente grafica e un’API REST per gestire le risorse nell’ambiente. Il motore è installato su una macchina fisica o virtuale che esegue Enterprise Linux.

Host Gli host Enterprise Linux (host Enterprise Linux) e i nodi oVirt (hypervisor basati su immagini) sono i due tipi di host supportati. Gli host utilizzano la tecnologia KVM (Kernel-based Virtual Machine) e forniscono le risorse utilizzate per eseguire le macchine virtuali.

Shared Storage Un servizio di archiviazione viene utilizzato per archiviare i dati associati alle macchine virtuali.

Data Warehouse Un servizio che raccoglie informazioni di configurazione e dati statistici dal motore.

PREREQUISITI

I requisiti del server da utilizzare come host di calcolo oVirt devono soddisfare quanto segue:

Requisiti della CPU: le CPU sul sistema host devono avere il supporto per le estensioni della CPU Intel® 64 o AMD64 e le estensioni di virtualizzazione hardware AMD-V™ o Intel VT® abilitate.

Requisiti di memoria: il minimo di memoria richiesto in un host è di 2 GB e supporta fino a 4 TB di RAM per ogni macchina virtuale distribuita nel nodo oVirt

Requisiti di conservazione: L’archiviazione può essere locale o basata sulla rete. Il requisito di archiviazione minimo totale nel nodo è di 55 GiB

Requisiti di rete: oVirt richiede che IPv6 rimanga abilitato sulla macchina fisica o virtuale che esegue il motore

Interfaccia di rete: 1 scheda di interfaccia di rete (NIC) con larghezza di banda di almeno 1 Gbps.

Sincronizzazione dell’ora DNS: (nomi host) e NTP configurata

Agente di gestione di Virtual Desktop Server Manager (VDSM)

In ogni host oVirt (hypervisor) è presente l’agente di gestione Virtual Desktop Server Manager (VDSM) che viene eseguito per consentire la comunicazione tra oVirt Manager (motore) e gli host di calcolo. Questo VDSM consente a oVirt Manager di gestire le macchine virtuali e l’archiviazione e di recuperare le statistiche da host e guest. Utilizza libvirt per eseguire i comandi di base del ciclo di vita della macchina virtuale, come Start, Stop e Reboot.

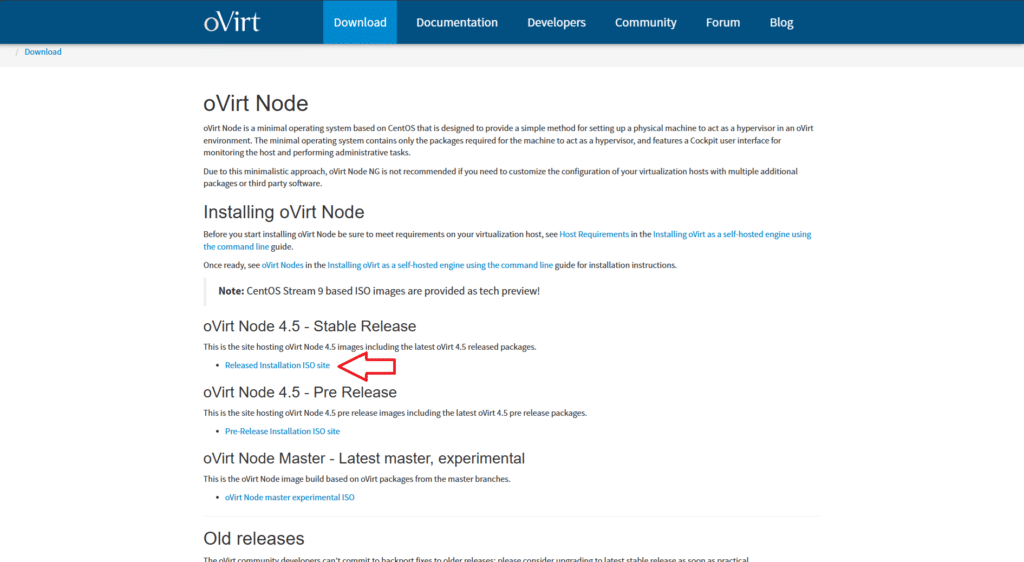

Download della ISO di installazione dal sito di oVirt

Selezionare la Stable Release quindi scaricare l’ultima versione

ATTENZIONE: durante la stesura del seguente articolo l’ulitma versione scaricabile è ovirt-node-ng-installer-4.5.5-2023113015.el9.iso

Se stai installando oVirt su hardware che usa UEFI, potresti dover disattivare Secure Boot, perché alcuni driver potrebbero non essere firmati.

Andare in Security Settings e impostare Secure Boot su Disabled.

INSTALLAZIONE DI OVIRT 4.5.5

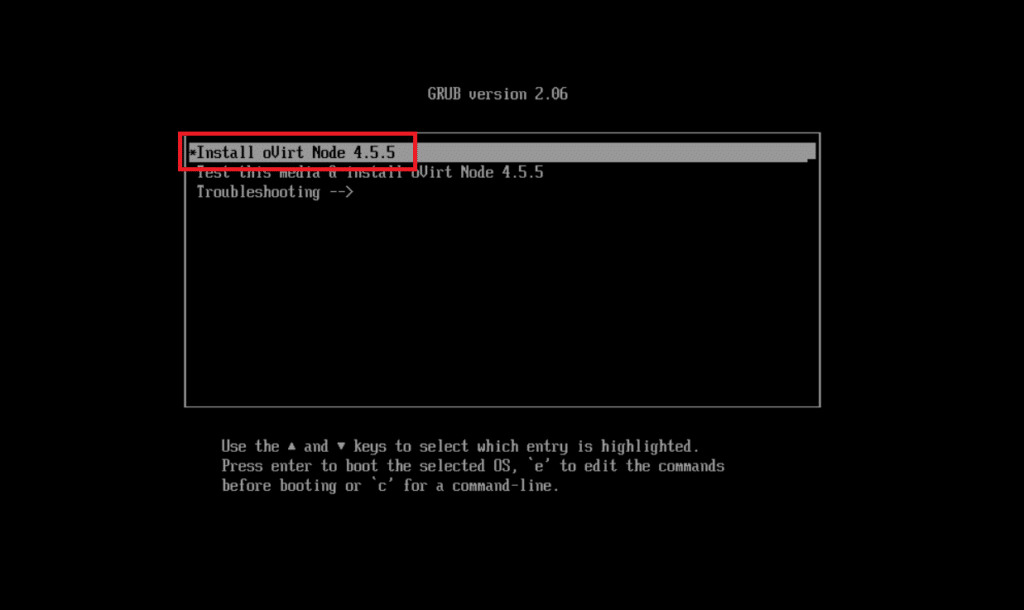

Agganciare la ISO al Server o alla VM

Selezionare l’opzione Install oVirt Node 4.5.5

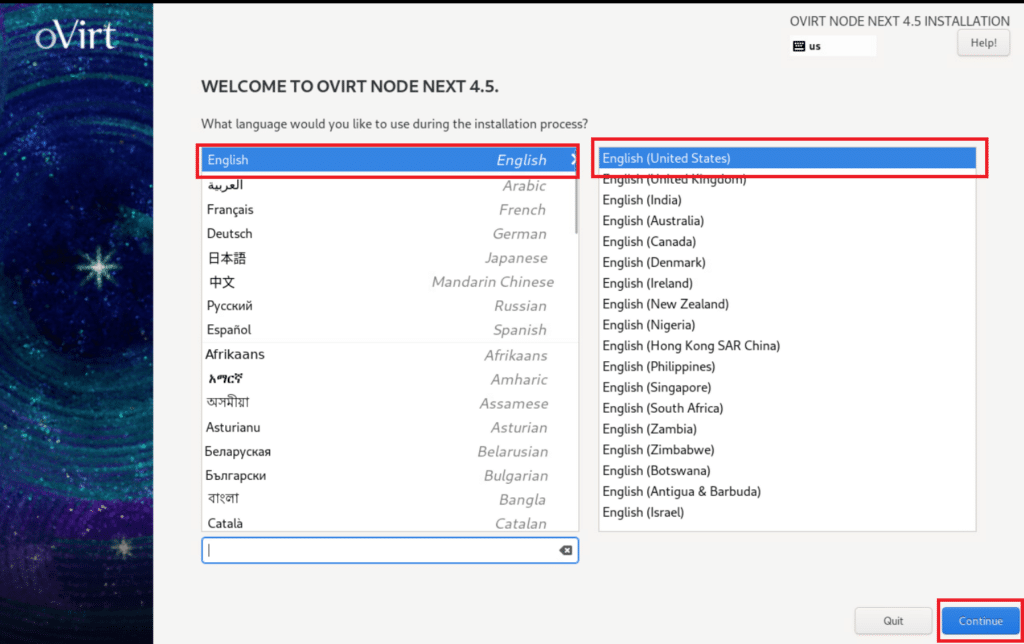

Selezionare la lingua di installazione quindi Continue

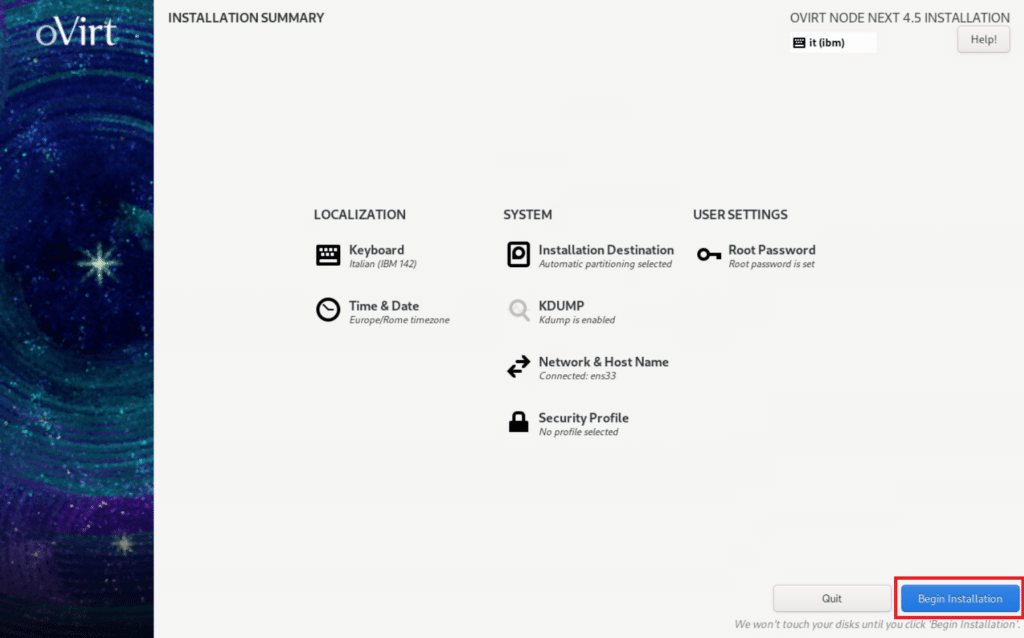

Configurare i seguenti parametri:

KEYBOARD: Permette di selezionare il layout della tastiera

TIME & DATE: Configura il fuso orario e la sincronizzazione dell’orologio

INSTALLATION DESTINATION: Seleziona il disco su cui installare oVirt e configura il partizionamento

KDUMP: Serve per raccogliere informazioni su crash di sistema

NETWORK & HOSTNAME: Configura la rete e il nome del server

SECURITY PROFILE: Permette di attivare policy di sicurezza.

ROOT PASSWORD: Imposta la password per l’utente root

Di seguito una descrizione di tutti i profili utilizzabili:

ANSSI-BP-028 (Agenzia Nazionale Francese per la Sicurezza dei Sistemi Informativi – ANSSI)

Questi profili di sicurezza si basano sulle linee guida ANSSI per la protezione dei sistemi informatici governativi e ad alta sicurezza. Ogni livello indica un diverso grado di protezione.

- ANSSI-BP-028 (Enhanced)

Livello di sicurezza massimo.

Implementa politiche di hardening estreme (es. SELinux enforced, firewall avanzato, disabilitazione di molti servizi di rete).

Adatto per ambienti governativi critici o infrastrutture sensibili.

- ANSSI-BP-028 (High)

Simile al livello “Enhanced”, ma con meno restrizioni su alcuni servizi di rete.

Richiede autenticazione forte e controlli di accesso avanzati.

- ANSSI-BP-028 (Intermediary)

Bilanciamento tra sicurezza e usabilità.

Include protezioni come hardening del kernel, policy di password forti, e limitazione dell’accesso root.

- ANSSI-BP-028 (Minimal)

Livello di sicurezza base, con protezioni minime.

Adatto per sistemi non critici o per chi vuole una sicurezza di base senza restrizioni eccessive.

CCN (Centro Criptológico Nacional – Spagna)

Questi profili sono progettati per ambienti governativi e infrastrutture critiche secondo gli standard spagnoli.

- CCN Red Hat Enterprise Linux 9 – Advanced

Livello più alto di sicurezza per ambienti governativi o aziende con requisiti molto restrittivi.

Controllo avanzato di accessi, crittografia forzata, SELinux attivo.

- CCN Red Hat Enterprise Linux 9 – Basic

Configurazione di sicurezza minima.

Include solo le policy di sicurezza di base, utile per sistemi meno critici.

- CCN Red Hat Enterprise Linux 9 – Intermediate

Bilancia sicurezza e operatività.

Politiche di auditing attivate, firewall configurato, hardening del sistema operativo.

- CCN Red Hat Enterprise Linux 9 Benchmark for Level 2 – Server

Configurazione avanzata per server critici.

Policy restrittive su accesso, autenticazione e protezione dei dati.

- CCN Red Hat Enterprise Linux 9 Benchmark for Level 1 – Server

Sicurezza moderata per server.

Protezione degli utenti, log di sicurezza attivi, firewall configurato.

- CCN Red Hat Enterprise Linux 9 Benchmark for Level 1 – Workstation

Sicurezza di base per workstation.

Protezione degli accessi e crittografia consigliata.

- CCN Red Hat Enterprise Linux 9 Benchmark for Level 2 – Workstation

Sicurezza avanzata per workstation con restrizioni aggiuntive.

Ideale per workstation in ambienti governativi o con requisiti di sicurezza elevati.

Profili di Sicurezza Globali

- [DRAFT] Unclassified Information in Non-federal Information Systems and Organizations (NIST 800-171)

Basato sugli standard NIST 800-171, richiesto per aziende che gestiscono dati non classificati per il governo degli Stati Uniti.

Protezione avanzata contro attacchi informatici.

Controlli di accesso basati su ruoli, crittografia dei dati sensibili.

- Australian Cyber Security Centre (ACSC) Essential Eight

Linee guida di sicurezza australiane per ridurre il rischio di attacchi.

Include restrizioni su macro di Microsoft Office, gestione di privilegi amministrativi e patch di sicurezza tempestive.

- Health Insurance Portability and Accountability Act (HIPAA)

Profilo di sicurezza per la protezione dei dati sanitari negli Stati Uniti.

Obbliga l’uso di crittografia, audit di sicurezza e controllo degli accessi.

Indispensabile per ospedali, cliniche, aziende che trattano dati sanitari.

- Australian Cyber Security Centre (ACSC) ISM Official

Standard di sicurezza australiano per la protezione delle infrastrutture IT governative.

Include policy avanzate di hardening, auditing e protezione della rete.

- Protection Profile for General Purpose Operating Systems

Set di requisiti di sicurezza per sistemi operativi generici.

Indicato per sistemi enterprise con esigenze generali di sicurezza.

Profili Specifici per Certificazioni e Standard

- PCI-DSS v3.2.1 Control Baseline for Red Hat Enterprise Linux 9

Standard per la sicurezza dei pagamenti con carte di credito.

Impone:

Registrazione e audit dettagliati di transazioni.

Crittografia dei dati di pagamento.

Protezione dagli accessi non autorizzati.

- [DRAFT] DISA STIG for Red Hat Enterprise Linux 9

Standard militare del Dipartimento della Difesa degli USA (DISA STIG).

Politiche rigorose di sicurezza su autenticazione, auditing e accesso al sistema.

- [DRAFT] DISA STIG with GUI for Red Hat Enterprise Linux 9

Versione di DISA STIG con supporto per ambienti desktop con GUI.

Fornisce la stessa sicurezza avanzata della versione server, ma con impostazioni specifiche per sistemi grafici.

Quale profilo scegliere?

📌 Per sistemi governativi ad alta sicurezza:

ANSSI-BP-028 (Enhanced)

CCN Advanced

DISA STIG

ACSC ISM Official

📌 Per aziende che gestiscono dati sensibili:

NIST 800-171

HIPAA (sanità)

PCI-DSS (pagamenti)

📌 Per una sicurezza bilanciata:

ANSSI-BP-028 (Intermediary)

CCN Intermediate

Essential Eight (Australia)

📌 Per chi vuole protezione di base:

ANSSI-BP-028 (Minimal)

CCN Basic

Protection Profile for General Purpose OS

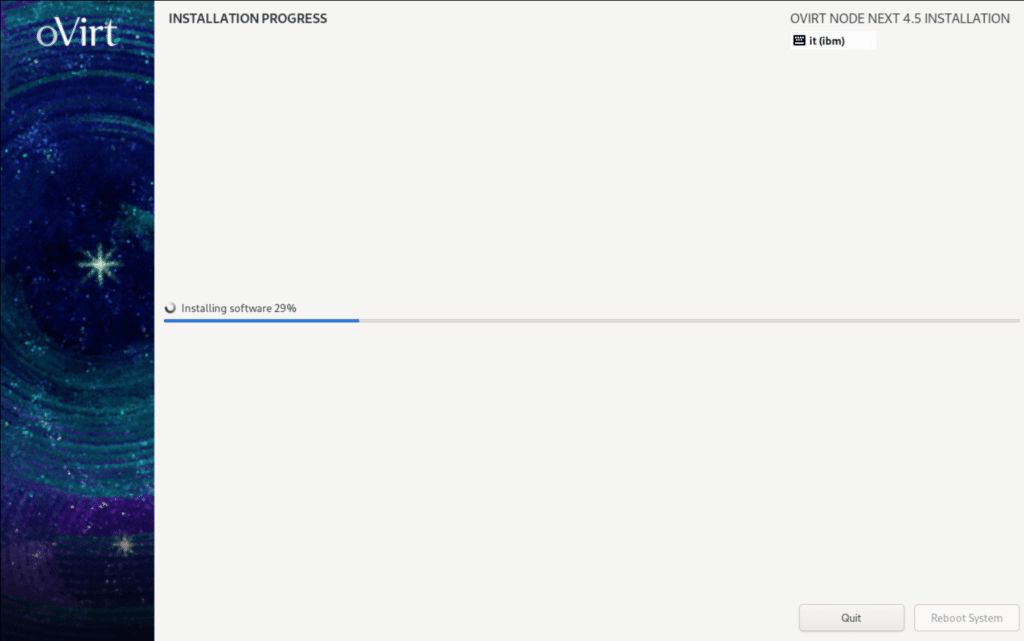

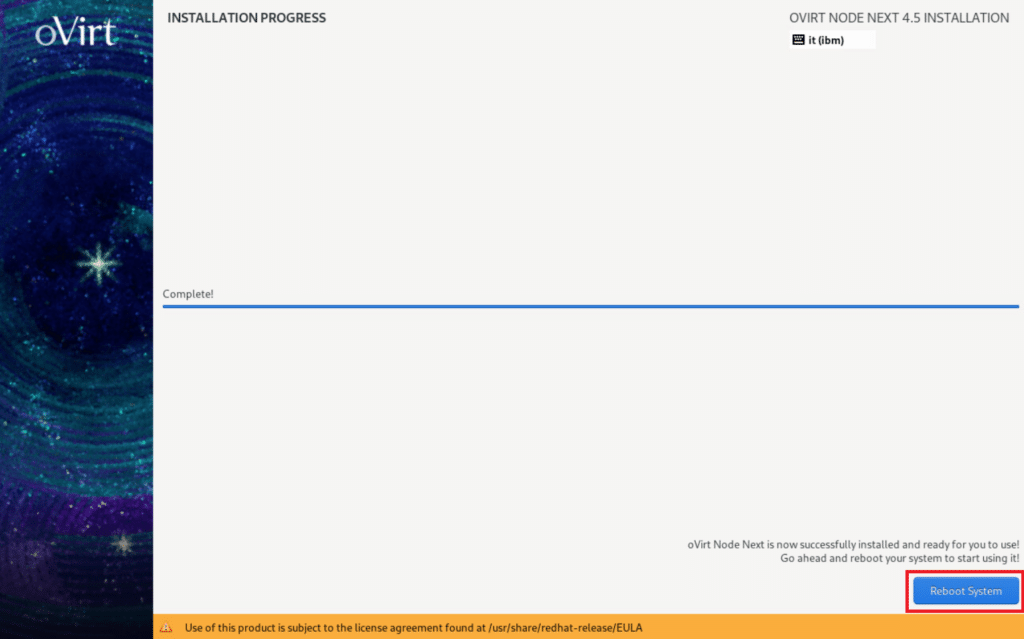

Attendere qualche istante fino al termine dell’installazione

Cliccare su Reboot System

CREAZIONE DELL’UTENTE PER L’ACCESSO ALLA GUI COCKPIT

Procedere alla creazione dell’account amministratore per l’accesso alla GUI Cockpit con il seguente comando:

|

0 |

useradd -m adminuser

|

Creare la password dell’utente con il comando:

|

0 |

passwd adminuser

|

Inserire la password due volte come richiesto

dare l’accesso al gruppo wheel con il comando:

|

0 |

usermod -aG wheel adminuser

|

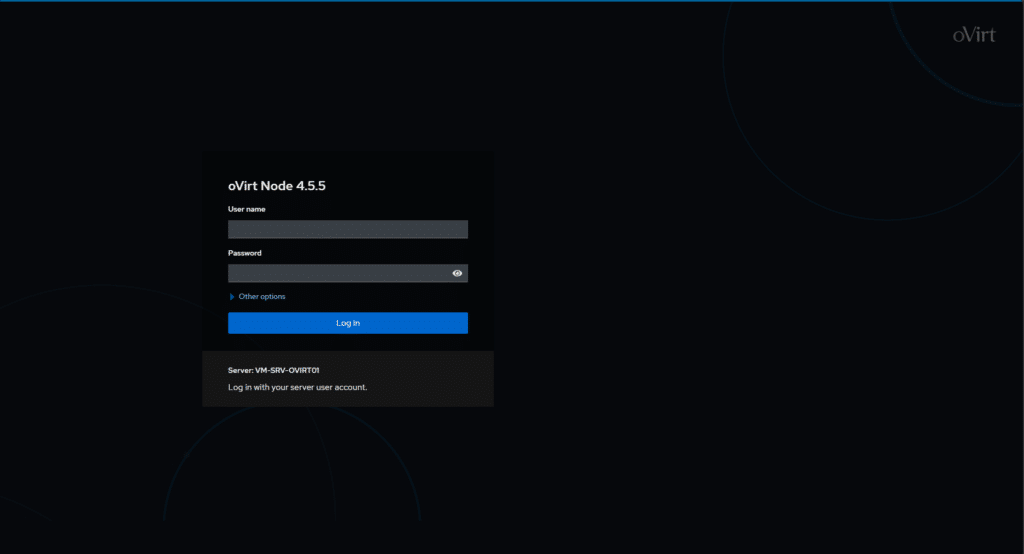

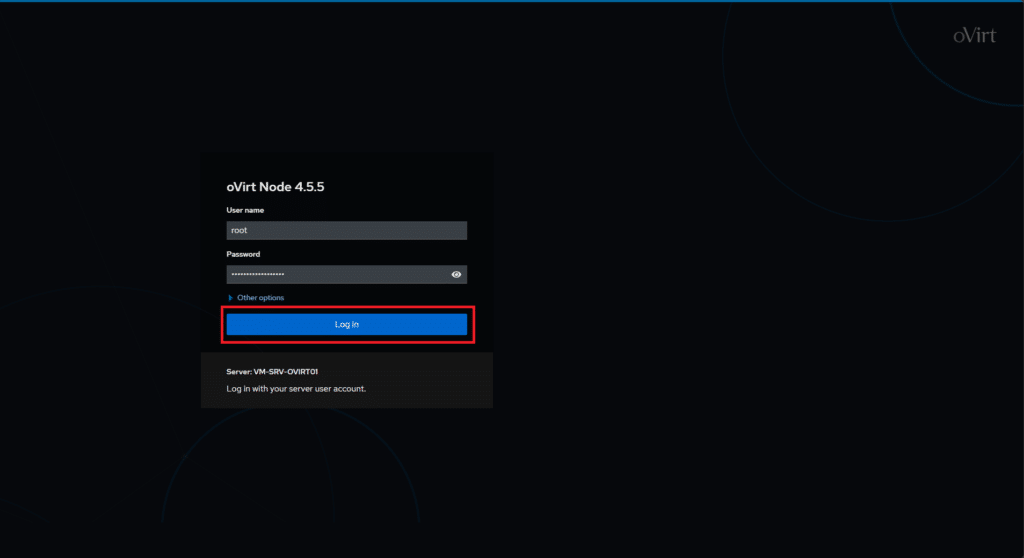

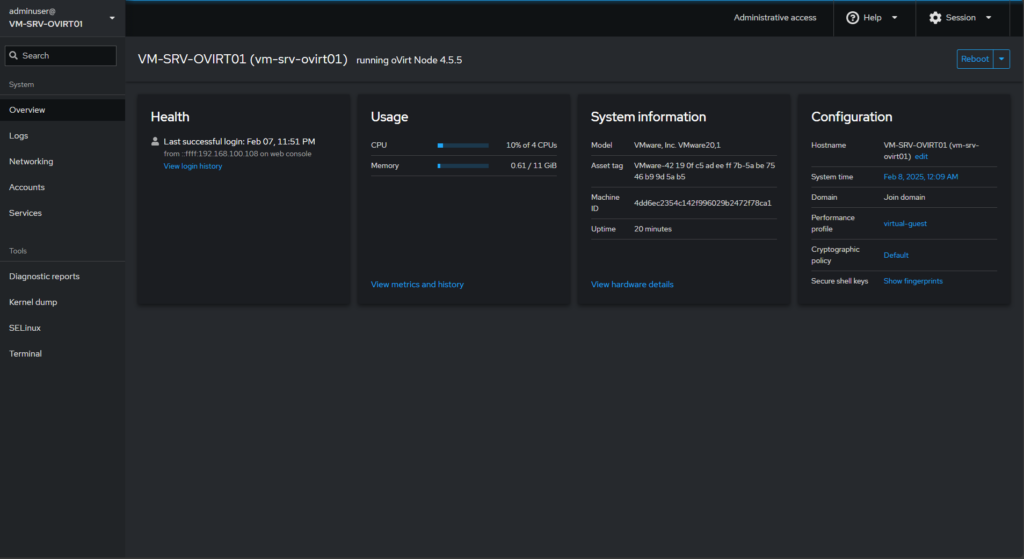

ACCESSO TRAMITE COCKPIT

Dopo aver creato l’utente di accesso alla GUI è possibile richiamare da un qualsiasi browser il seguente link:

https://IP_O_FQDN_SERVER:9090

Dovremmo visualizzare l’interfaccia web cockpit del server oVirt

Inserire le credenziali censite in precedenza quindi cliccare Log In

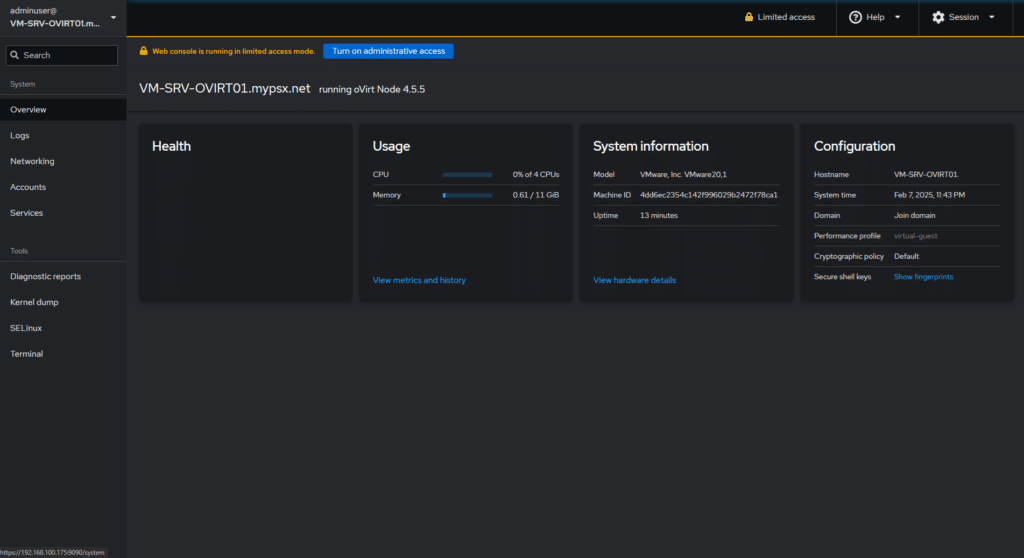

Se è andato tutto a buon fine dovremmo accedere alla Dashboard di Cockpit

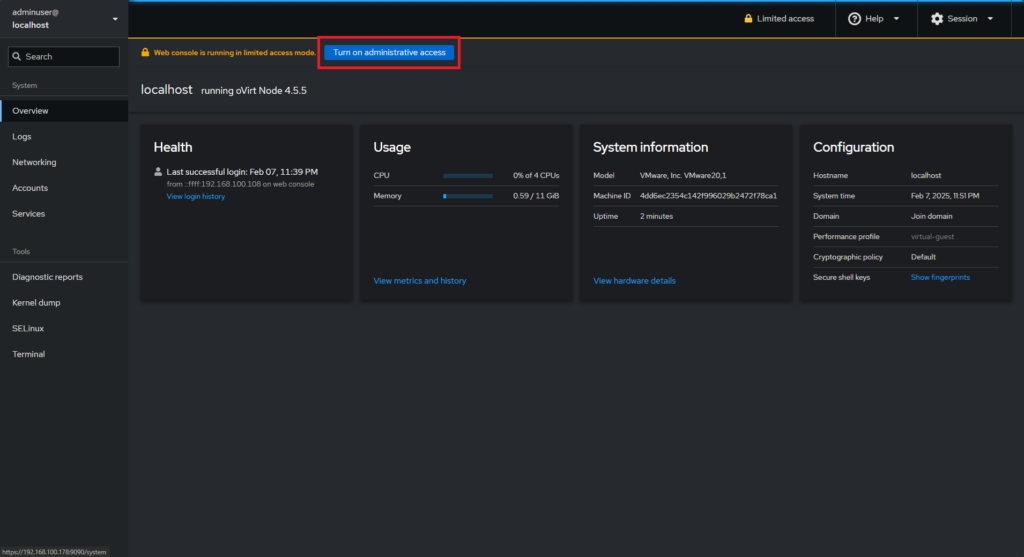

Cliccare su Turn on administrative access per abilitare i diritti amministrativi in Cockpit

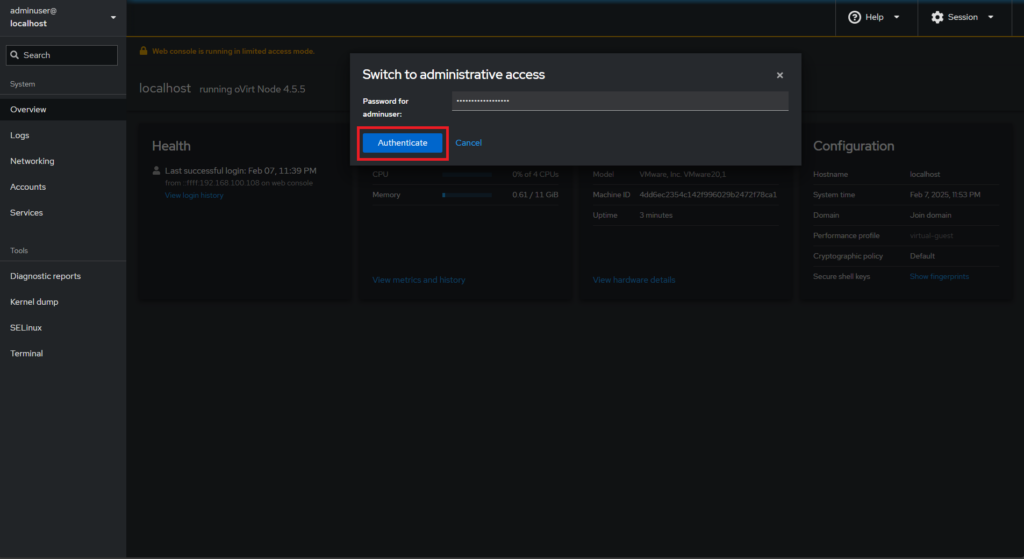

Inserire la password dell’utente adminuser quindi cliccare Authenticate

Ecco un elenco delle principali funzionalità disponibili:

Monitoraggio e Stato del Sistema

✅ Visualizzazione delle risorse dell’host:

Utilizzo di CPU, RAM, rete, storage.

Monitoraggio della temperatura e dei sensori hardware.

Stato dei processi e servizi attivi.

✅ Dashboard dell’host:

Mostra le informazioni generali sulla macchina host (nome, uptime, versione del kernel, aggiornamenti disponibili).

Accesso ai log di sistema.

Gestione della Virtualizzazione

✅ Avviare, spegnere e riavviare le VM:

Se l’host è parte di un cluster oVirt, puoi gestire lo stato delle macchine virtuali direttamente da Cockpit.

✅ Controllare lo stato delle VM in esecuzione:

Mostra l’elenco delle macchine virtuali attive e il loro utilizzo di risorse.

✅ Gestire la configurazione dell’host oVirt:

Abilitare o disabilitare il nodo per ospitare macchine virtuali.

✅ Abilitare il supporto alla virtualizzazione annidata:

Per eseguire VM dentro altre VM.

Installazione e Gestione di oVirt Hosted Engine

✅ Installare il “Hosted Engine” (oVirt Engine Auto-Deploy):

Se stai configurando un ambiente oVirt con Hosted Engine, puoi farlo direttamente da Cockpit senza usare la linea di comando.

✅ Monitorare lo stato del Hosted Engine:

Verificare se è attivo e funzionante.

✅ Effettuare la manutenzione del Hosted Engine:

Riavviare il servizio, eseguire snapshot e ripristinare la configurazione.

Configurazione di Rete

✅ Visualizzare e gestire le interfacce di rete:

Configurare schede di rete, VLAN e bonding (link aggregation).

Controllare gli IP assegnati.

✅ Gestire le regole di firewall:

Aprire porte per il traffico necessario a oVirt.

Configurare regole per il traffico in ingresso/uscita.

Gestione di Storage e Dischi

✅ Monitorare lo stato dello storage:

Controllo dei dischi montati, spazio disponibile e utilizzo dello storage.

✅ Gestire le configurazioni LVM (Logical Volume Manager):

Creare e ridimensionare volumi logici per l’archiviazione delle VM.

✅ Verificare lo stato delle connessioni NFS, iSCSI e GlusterFS:

Assicurarsi che l’host abbia accesso ai datastore remoti.

Gestione degli Aggiornamenti

✅ Controllare gli aggiornamenti disponibili per l’host:

Mostra i pacchetti da aggiornare e consente di applicare gli update.

✅ Effettuare l’aggiornamento dell’host:

Installare gli aggiornamenti disponibili senza dover accedere alla shell.

Gestione degli Utenti e Accesso Remoto

✅ Aggiungere o modificare utenti del sistema:

Creare nuovi utenti con privilegi amministrativi.

Cambiare la password di root o di altri utenti.

✅ Gestire l’accesso SSH e le chiavi SSH:

Abilitare/disabilitare l’accesso SSH.

Aggiungere chiavi pubbliche per l’accesso remoto sicuro.

Controllo dei Log e Debug

✅ Visualizzare i log di sistema:

Analizzare gli errori e i messaggi relativi all’host e alle VM.

✅ Controllare i log specifici di oVirt:

Verificare errori legati al motore di virtualizzazione.

✅ Risoluzione dei problemi di rete, storage e CPU:

Diagnostica avanzata sui componenti critici dell’host.

![Errore in LibreNMS: Python3 module issue found: ‘Required packages: [‘PyMySQL!=1.0.0’, ‘python-dotenv’, ‘redis>=4.0’, ‘setuptools’, ‘psutil>=5.6.0’, ‘command_runner>=1.3.0’]](https://www.raffaelechiatto.com/wp-content/uploads/2024/09/Errore_in_LibreNMS_Python3_module_issue_found-1080x675.png)

0 commenti