pfSense è una distribuzione software open source basata su FreeBSD adatta per essere utilizzata come firewall/router.

Ha lo scopo di fornire un firewall potente, sicuro e completamente configurabile utilizzando l’hardware di un comune PC.

Nel cuore del sistema c’è FreeBSD e il firewall PF (Packet Filter) in prestito da OpenBSD da cui deriva appunto il suo nome.

In questo articolo vedremo la configurazione di pfsense come Web Proxy e URL Filtering

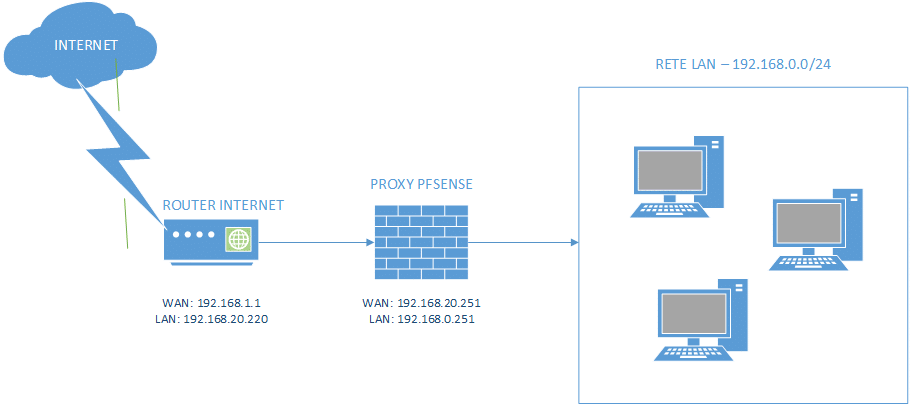

Nell’immagine sovrastante è mostrata la configurazione che andremo ad implementare.

PREREQUISITI

Scaricare l’ultima versione disponibile di pfsense community edition dal seguente link

https://www.pfsense.org/download/

ATTENZIONE: in fase di stesura dell’articolo l’ultima versione disponibile è la 2.6.0 AMD64

Predisporre una virtual machine o un server fisico con le seguenti caratteristiche:

CPU: 2

RAM: 4 GB

ETH: almeno due schede di rete

DISCO: almeno 70 GB di spazio disco

INSTALLAZIONE DI PFSENSE

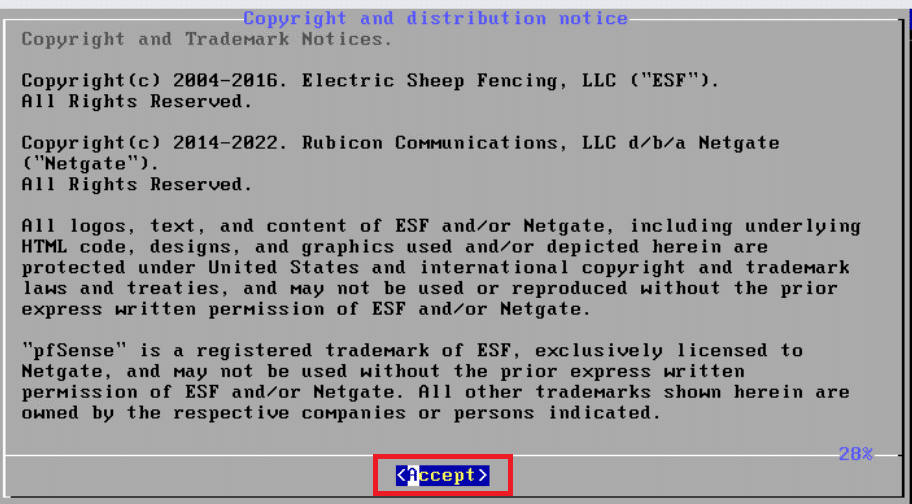

Di seguito riporto gli steps da seguire per l’installazione di pfsense su ambiente virtuale.

Cliccare Accept (premere la lettera A sulla tastiera)

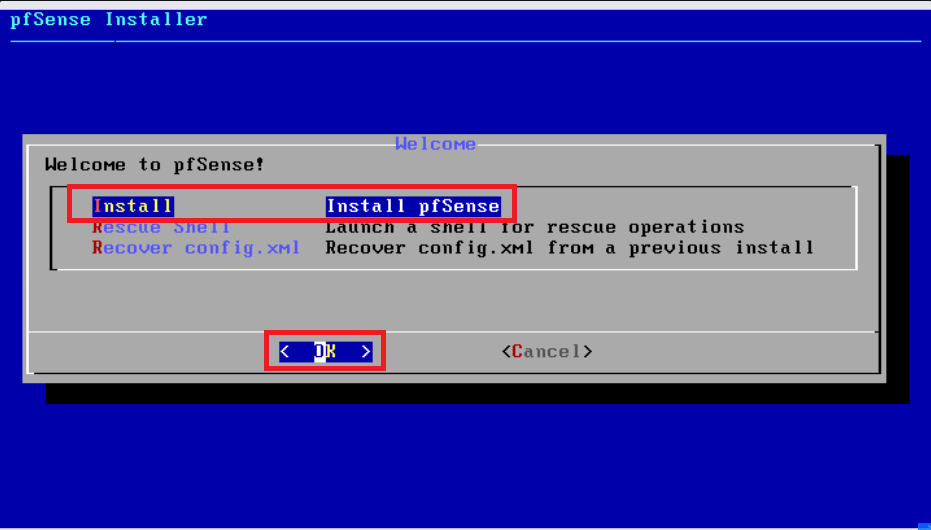

Selezionare Install quindi premere OK

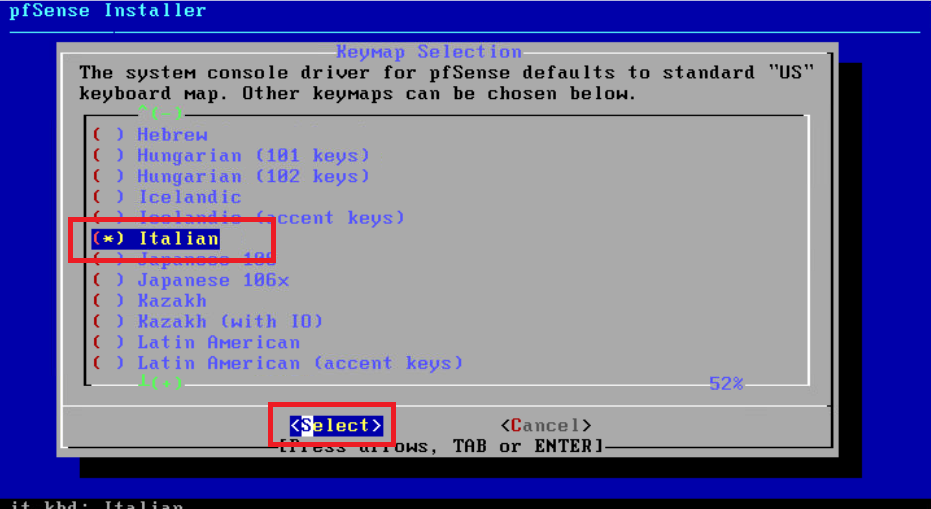

Selezionare la tastiera Italiana premendo Select

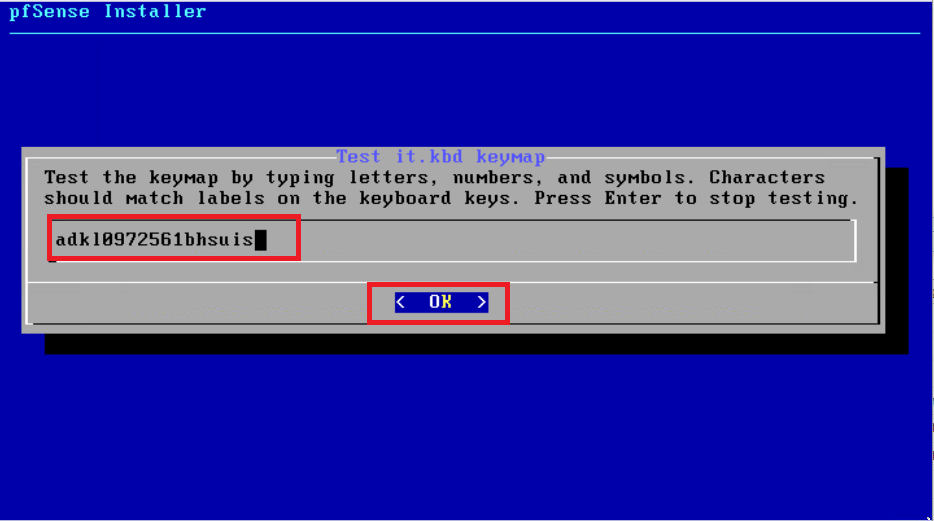

Provare a scrivere delle lettere e dei caratteri speciali per essere certi che sia tutto OK

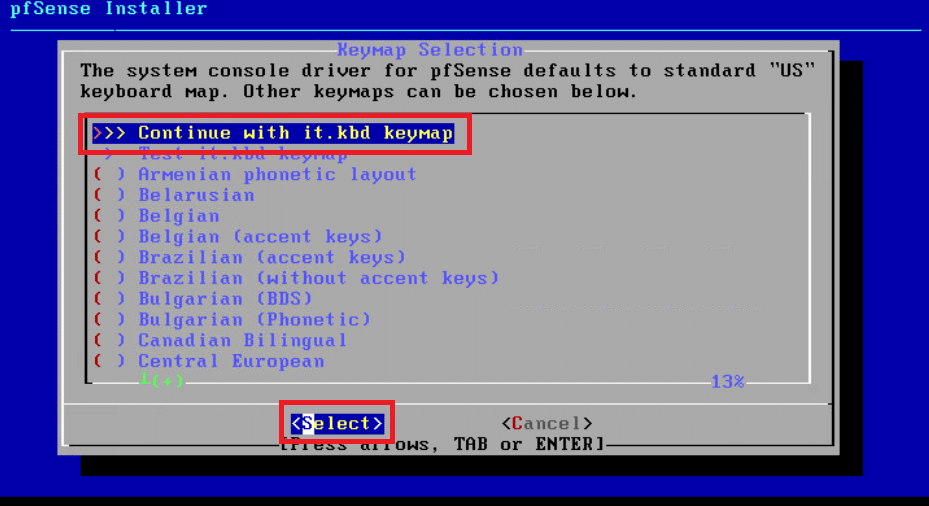

Selezionare quindi Continue with it.kbd keymap e cliccare su Select

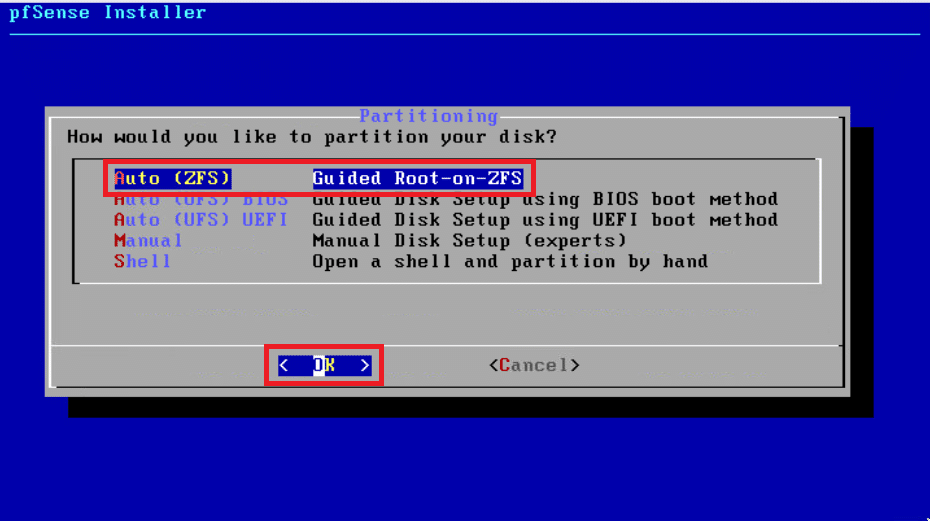

Selezionare l’opzione Auto (ZFS) quindi cliccare OK

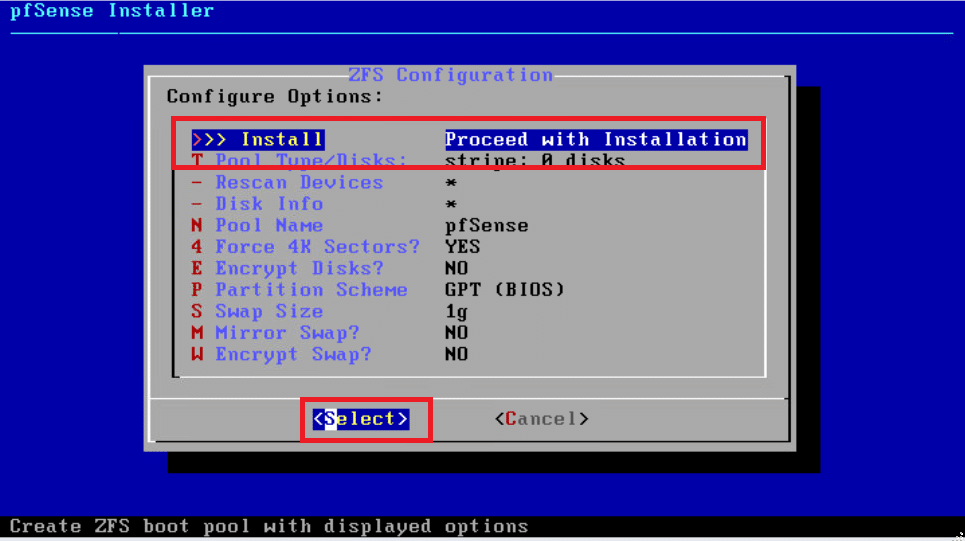

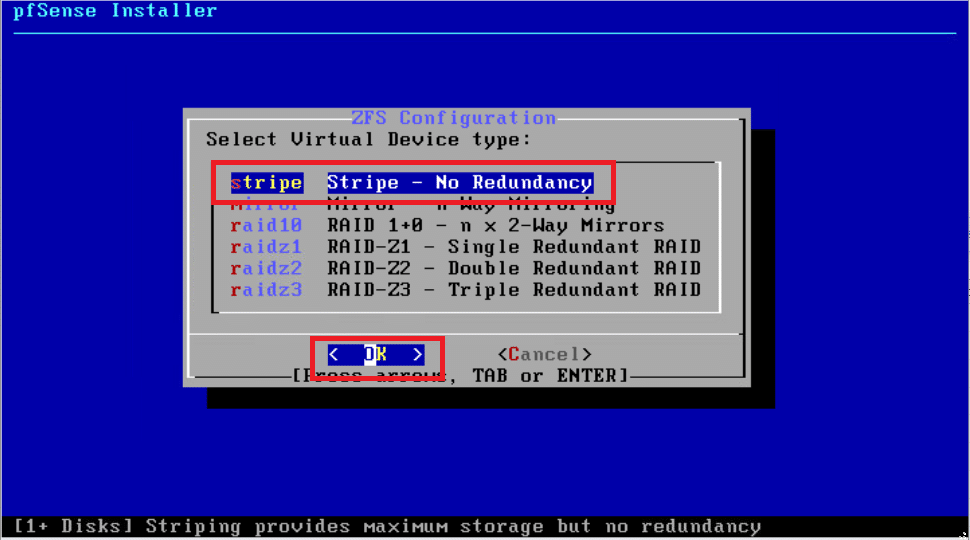

Lasciare tutto invariato quindi cliccare su Select

Lasciare tutto invariato quindi cliccare su Select

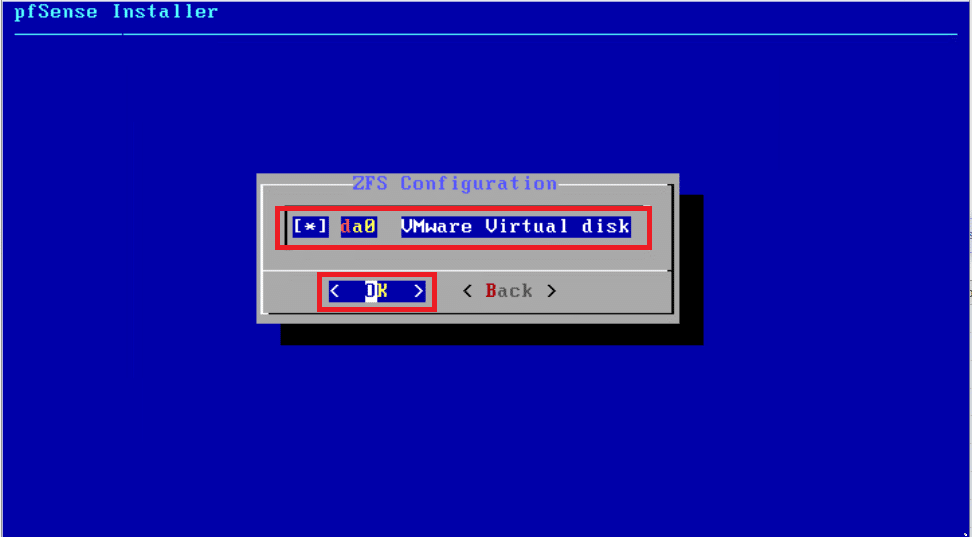

Selezionare il disco dove installare pfsense quindi cliccare OK

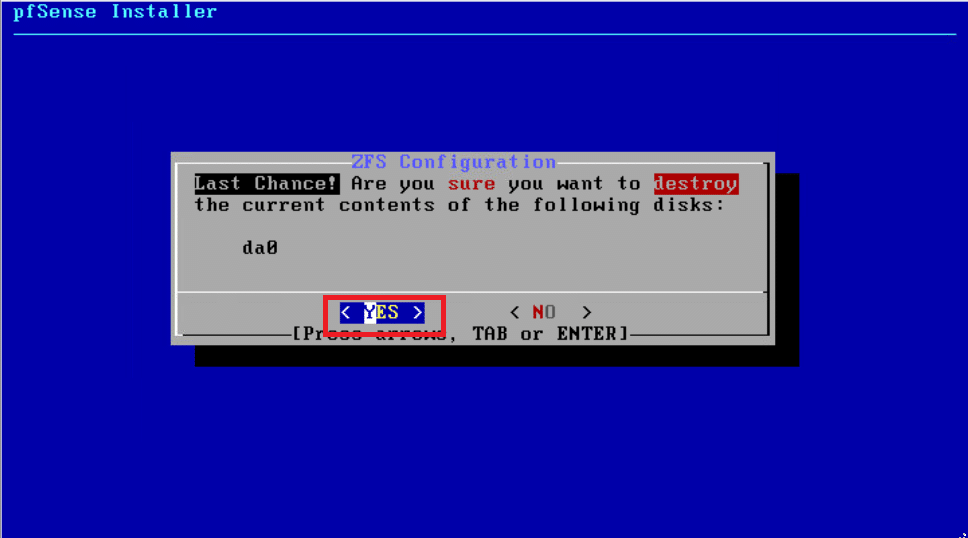

Cliccare Yes per procedere con la formattazione del disco selezionato

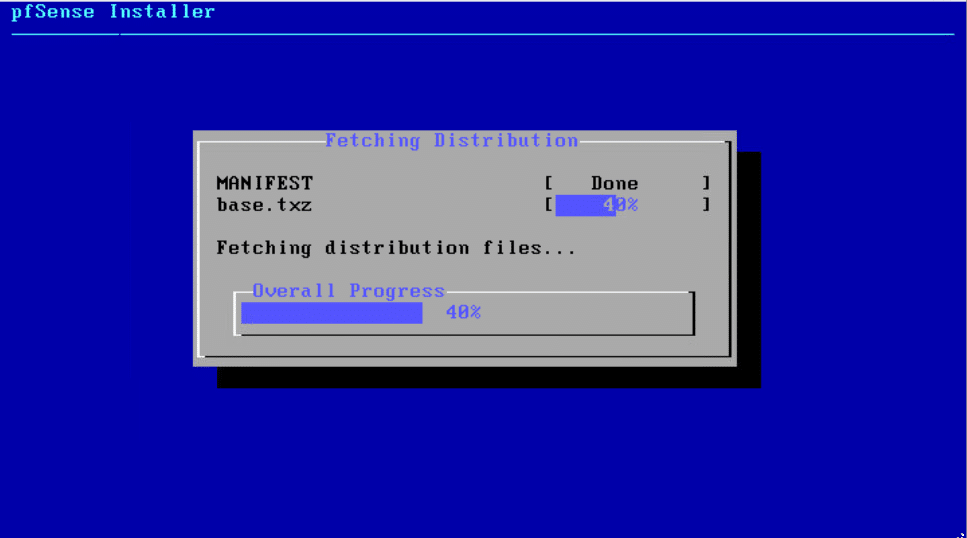

Attendere qulche minuto fino al termine dell’installazione

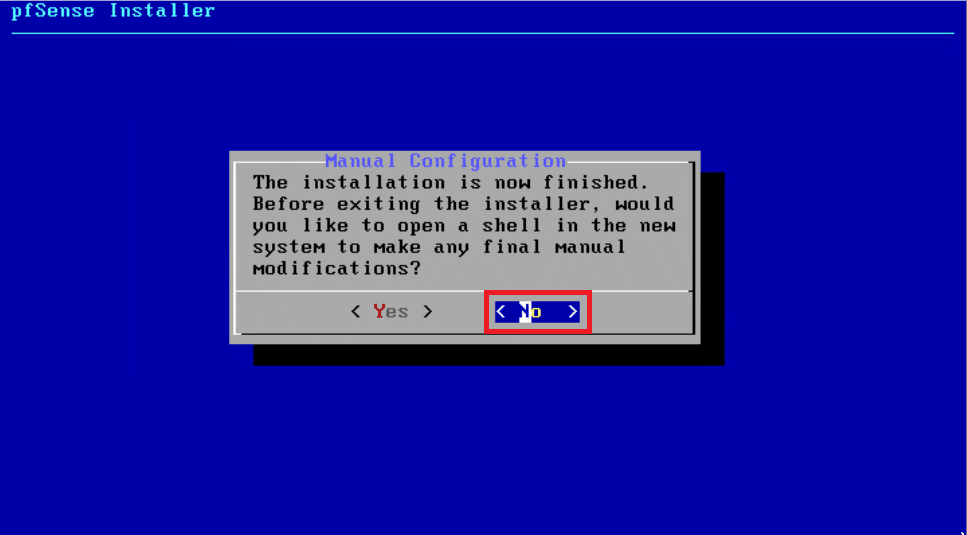

Lasciare tutto invariato e cliccare su No per continuare

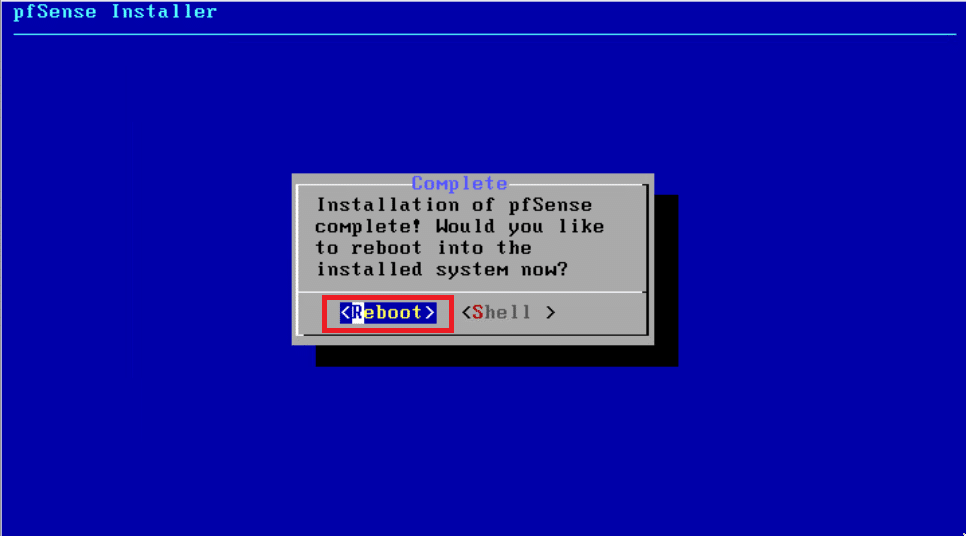

Cliccare Reboot per riavviare il server

ATTENZIONE: Accertarsi che la ISO di pfsense sia sganciata prima di riavviare il server

CONFIGURAZIONE DI RETE DEL PFSENSE

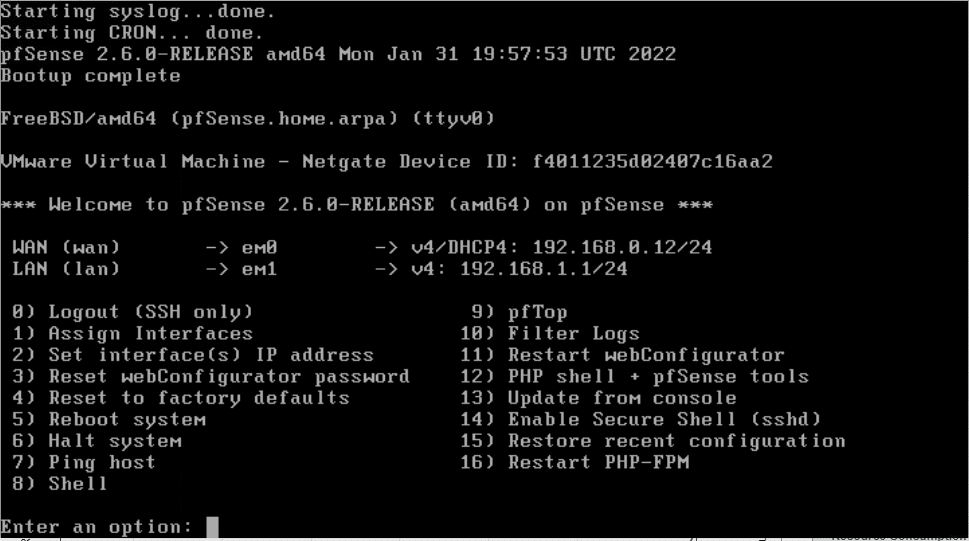

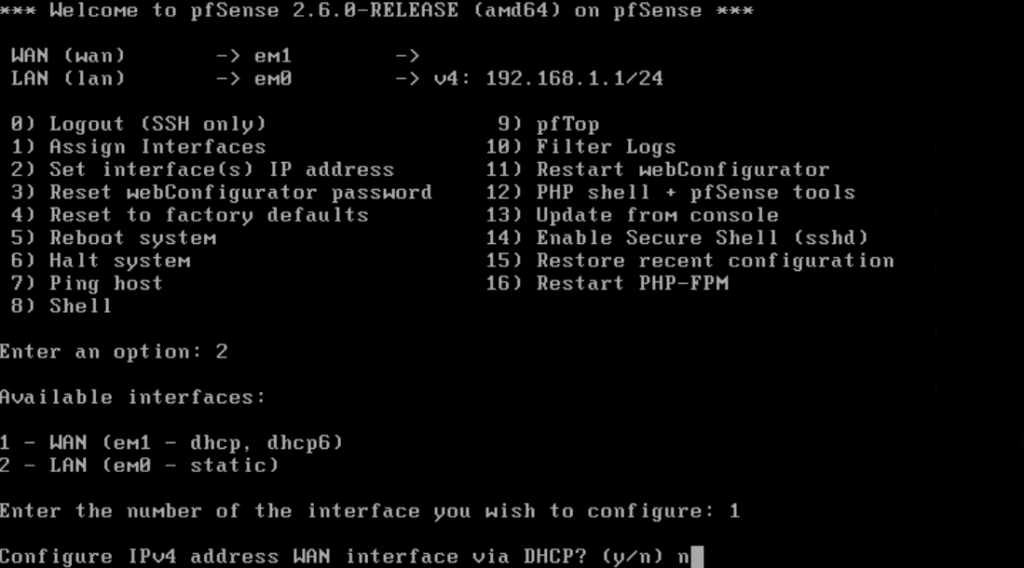

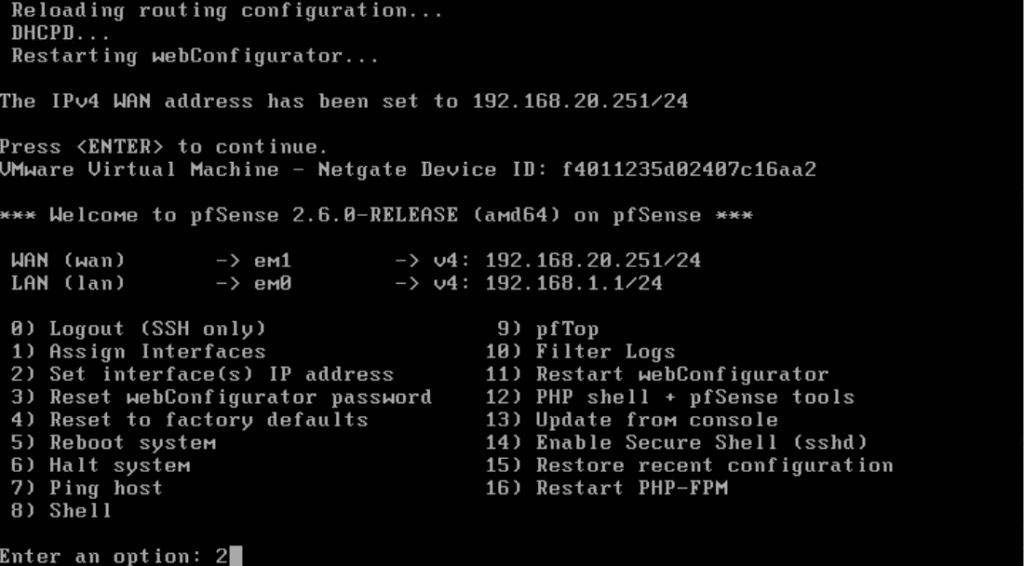

Se è andato tutto a buon fine dovremmo visualizzare la schermata di configurazione del pfsense

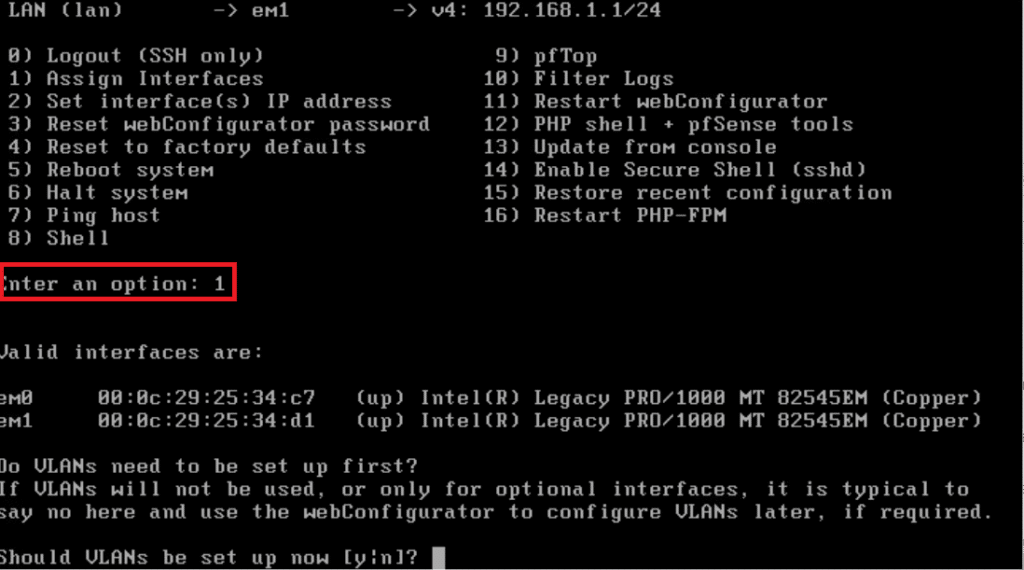

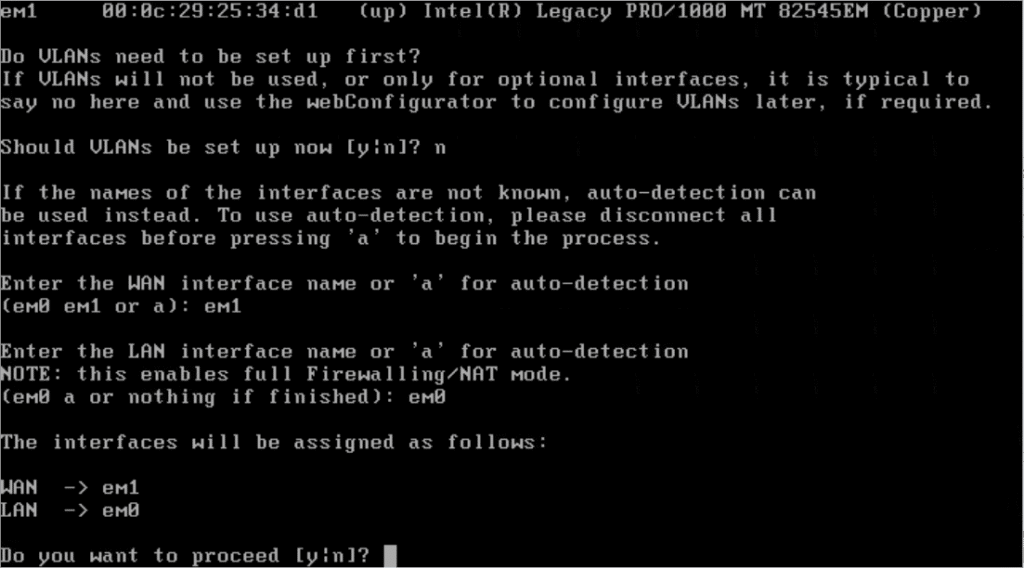

Selezionare l’opzione 1 per assegnare le interfacce.

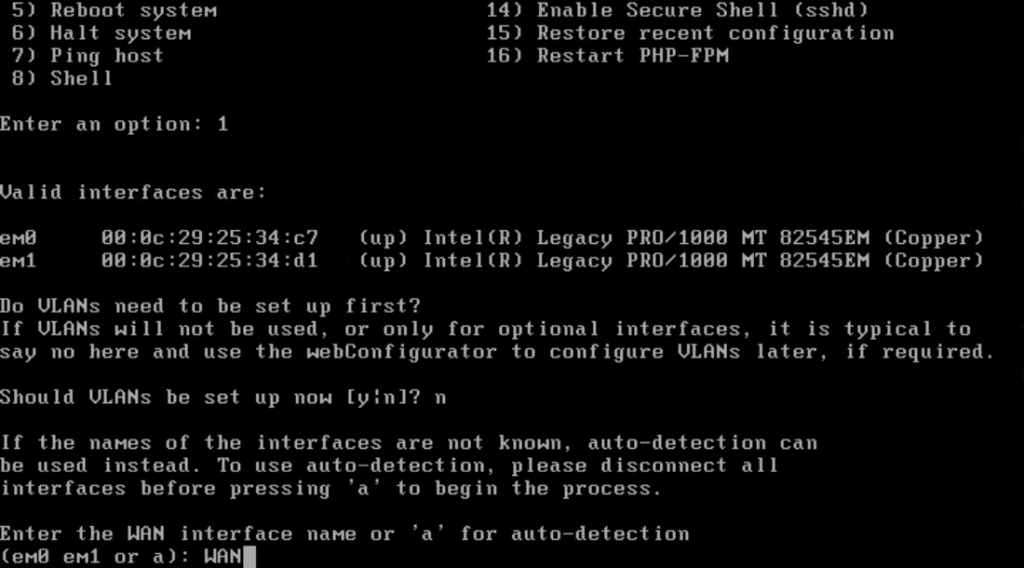

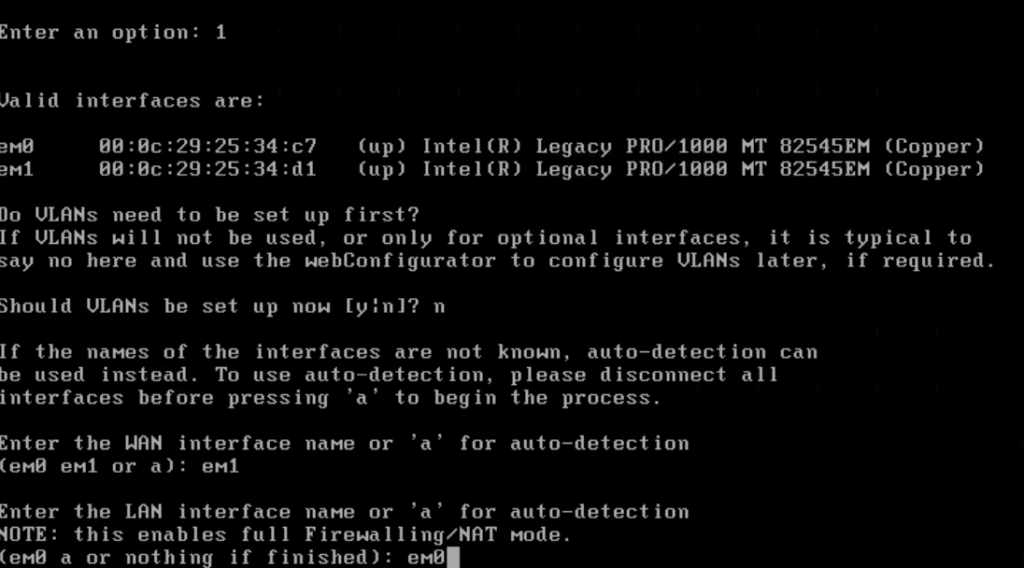

NOTA BENE: in caso di server fisco bisognerà assegnare le VLAN da utilizzare alle interacce di rete. In questo caso essendo un VM cliccare No nella sezione relativa alla configurazione delle VLAN.

Assegnare l’interfaccia di rete alla WAN. Nel mio caso è la em1. Quindi premere Invio

ATTENZIONE: per individuare l’interfaccia corretta verificare con il mac address della scheda di rete

Assegnare la seconda interfaccia restante alla LAN. Nel mio caso è la em0. Premere Invio

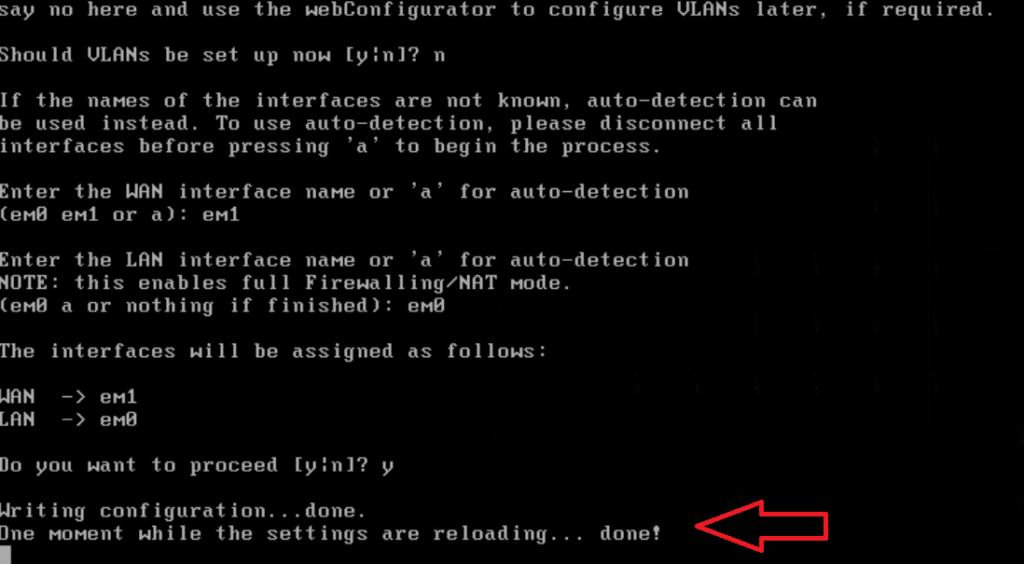

Se è tutto coretto premere Yes

Attendere qualche secondo

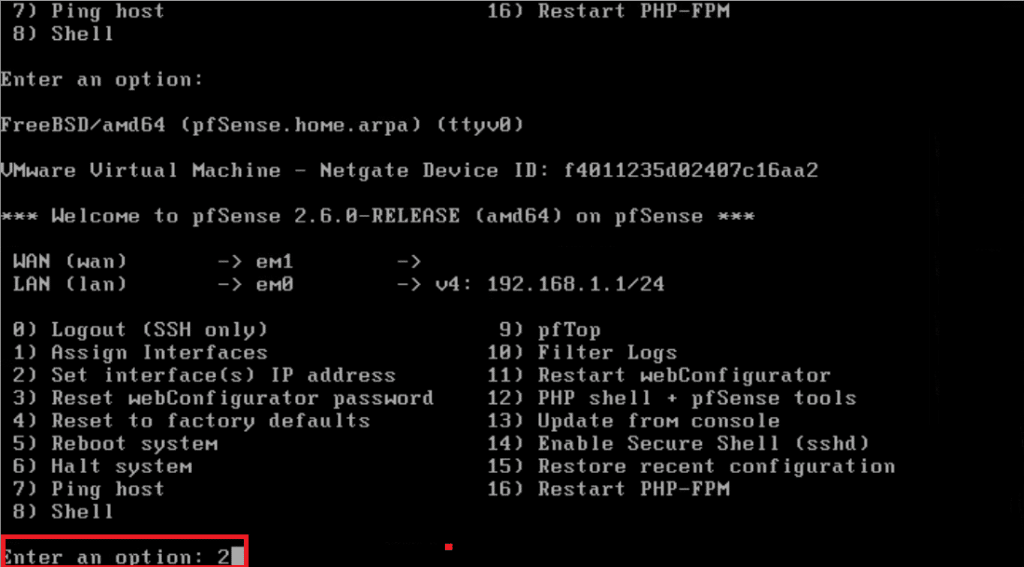

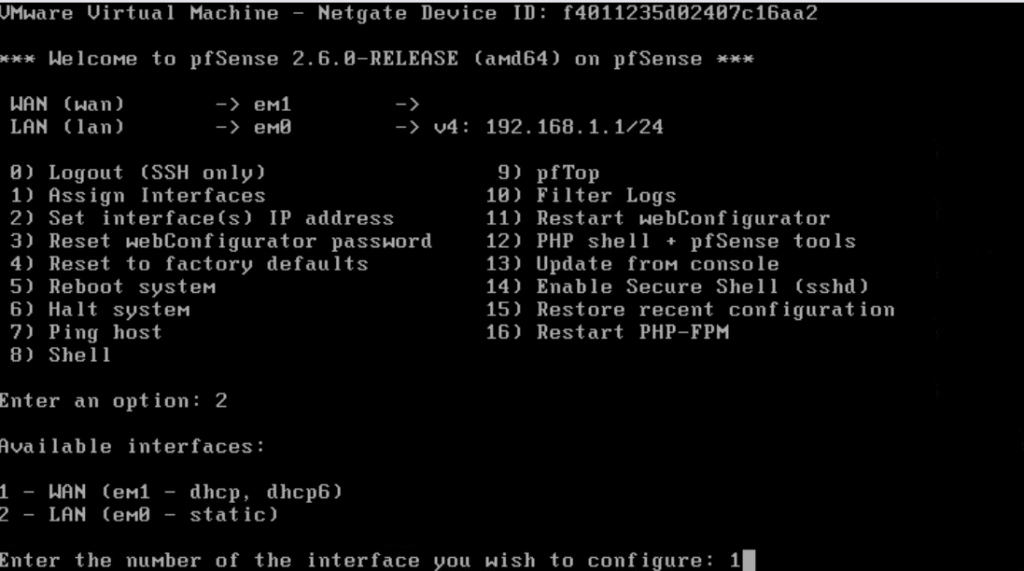

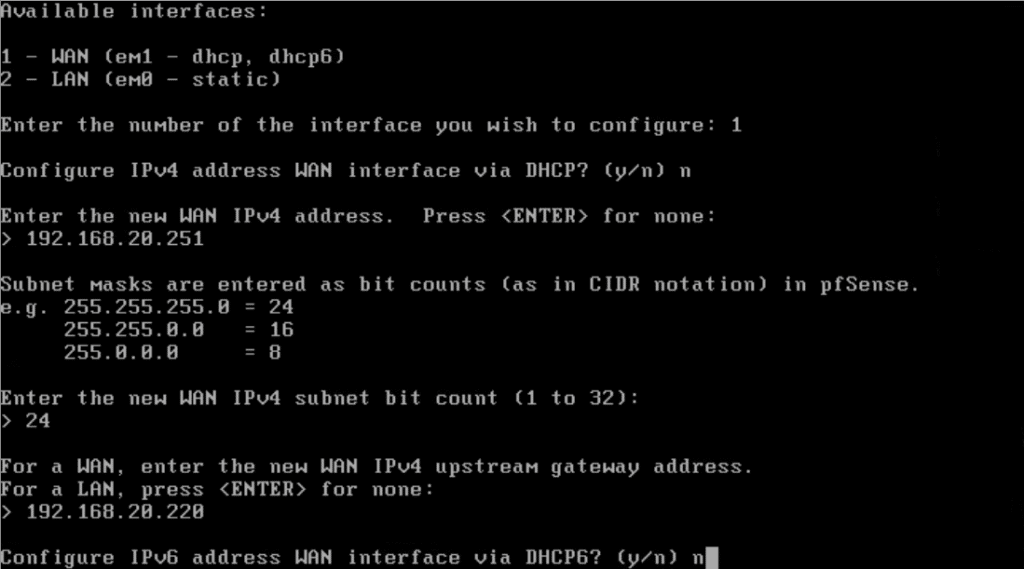

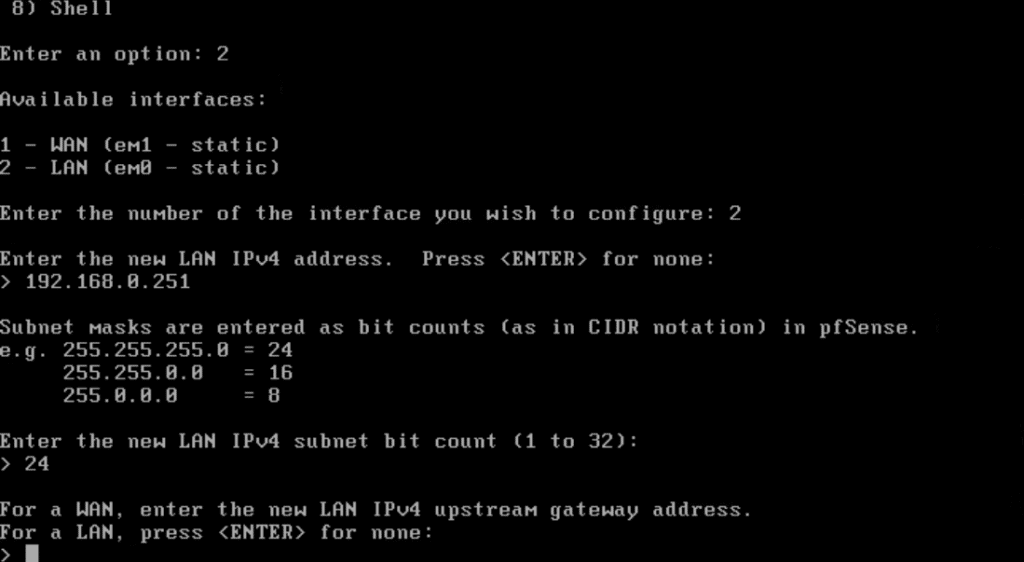

Selezionare l’opzione 2 per procedere con l’assegnazione degli IP Address alle interfacce di rete

Premere 1 per configurare la WAN

Premere N per configurare l’interfaccia di WAN con l’ip statico

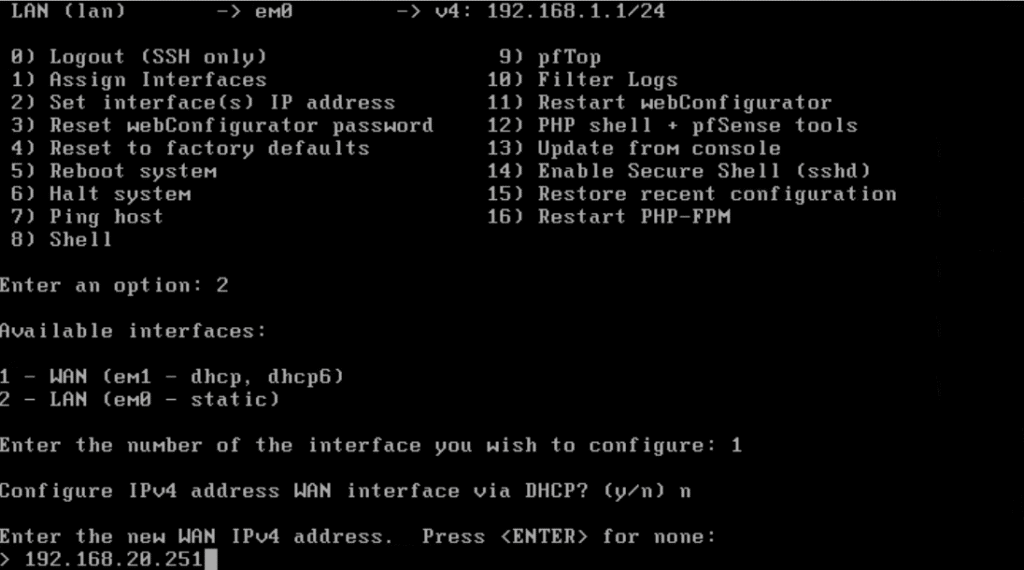

Inserire l’indirizzo IP da assegnare all’interfaccia WAN (192.168.20.251) quindi premere Invio

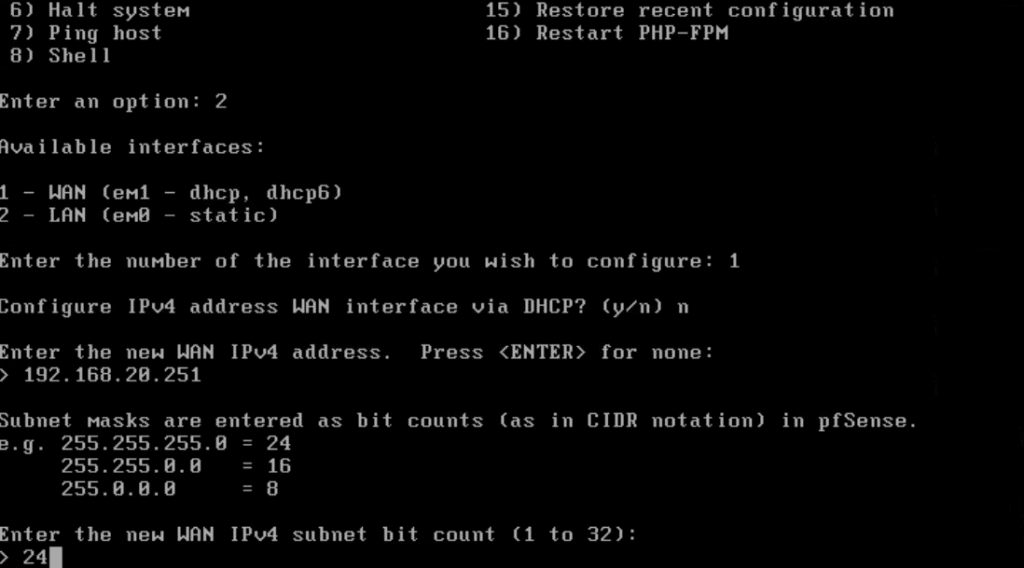

Inserire la subnet (24) quindi premere Invio

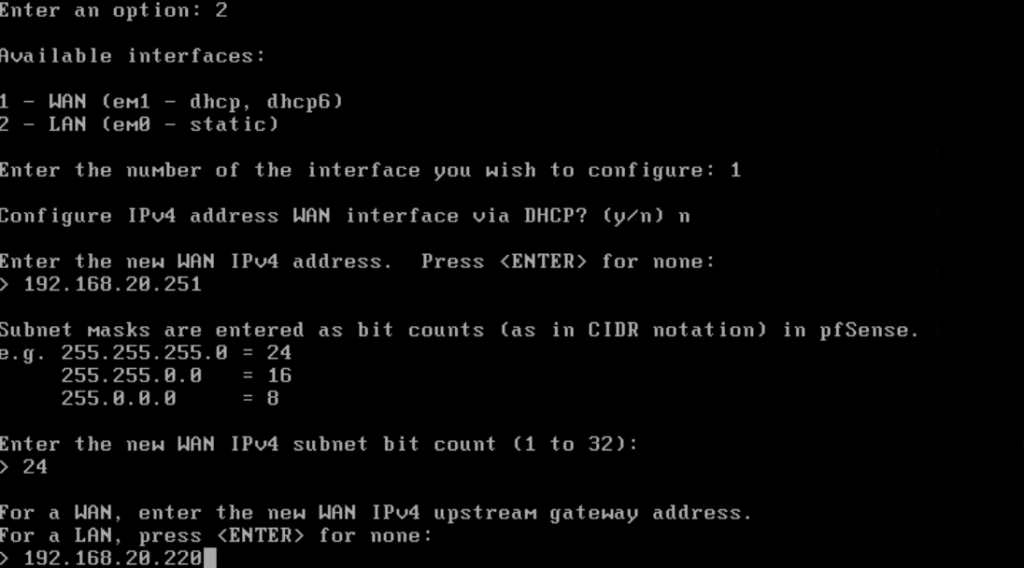

Inserire il Gateway (192.168.20.220) quindi premere Invio.

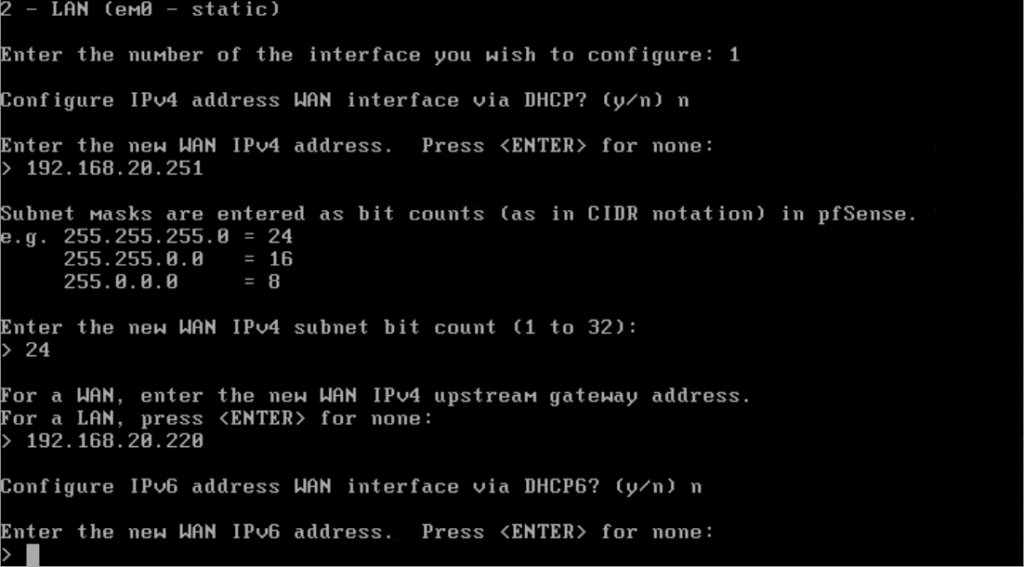

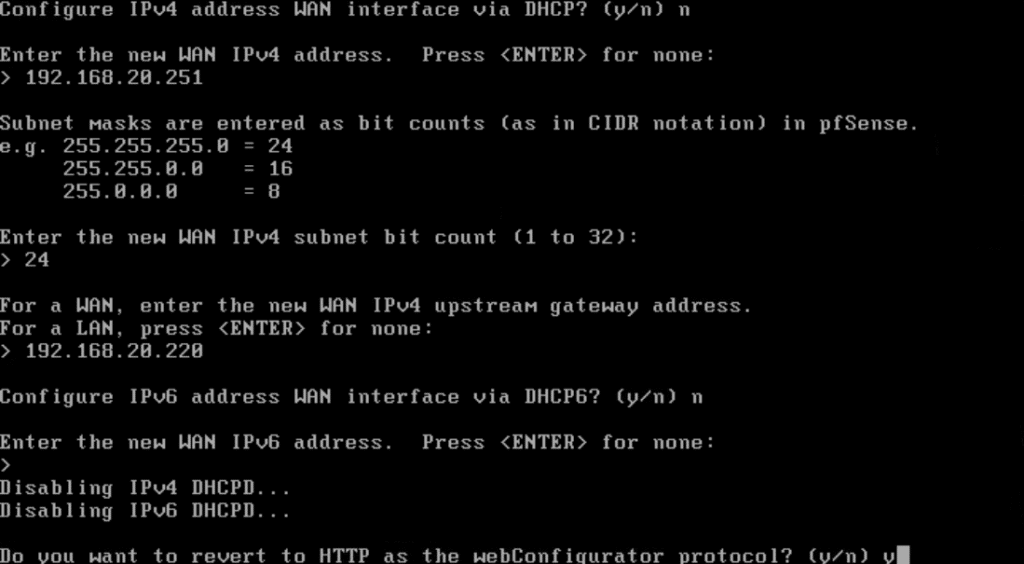

Cliccare N per non configurare il DHCP IPv6 sulla interfaccia di WAN

Premere Invio per non assegnare nessun IPv6 all’interfaccia WAN

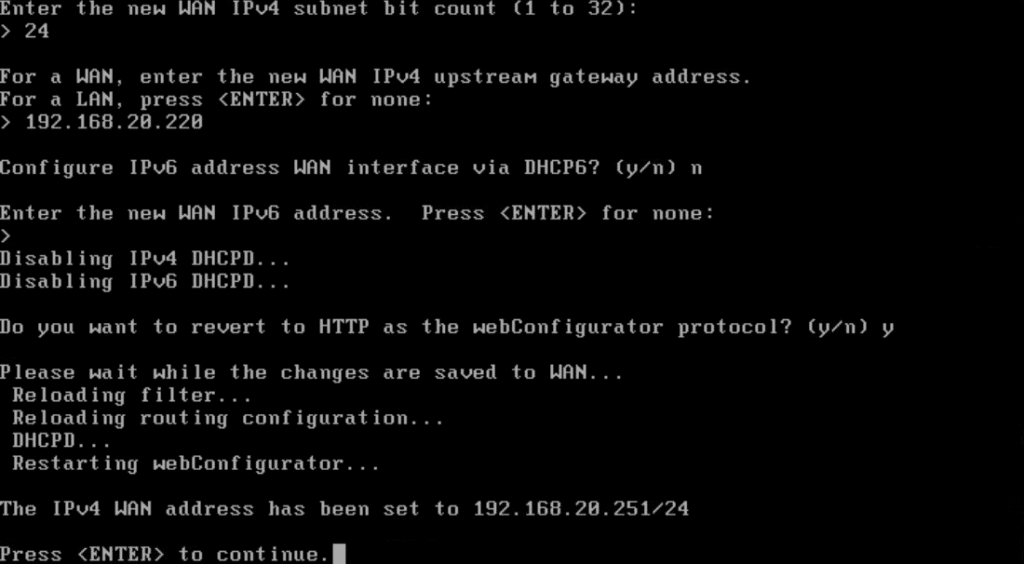

Premere Y quindi Invio

Rivedere la configurazione della WAN quindi premere Invio per continuare

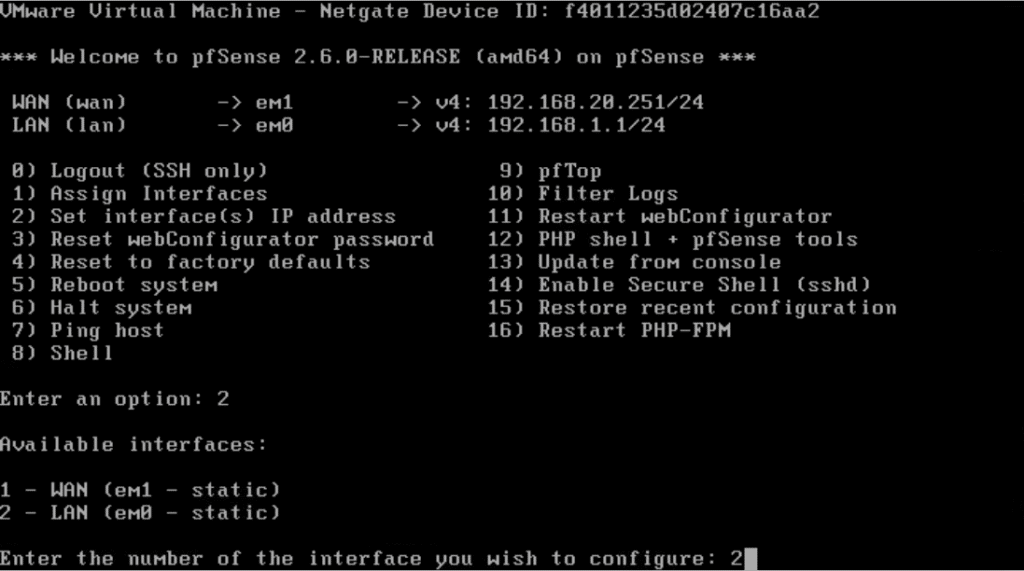

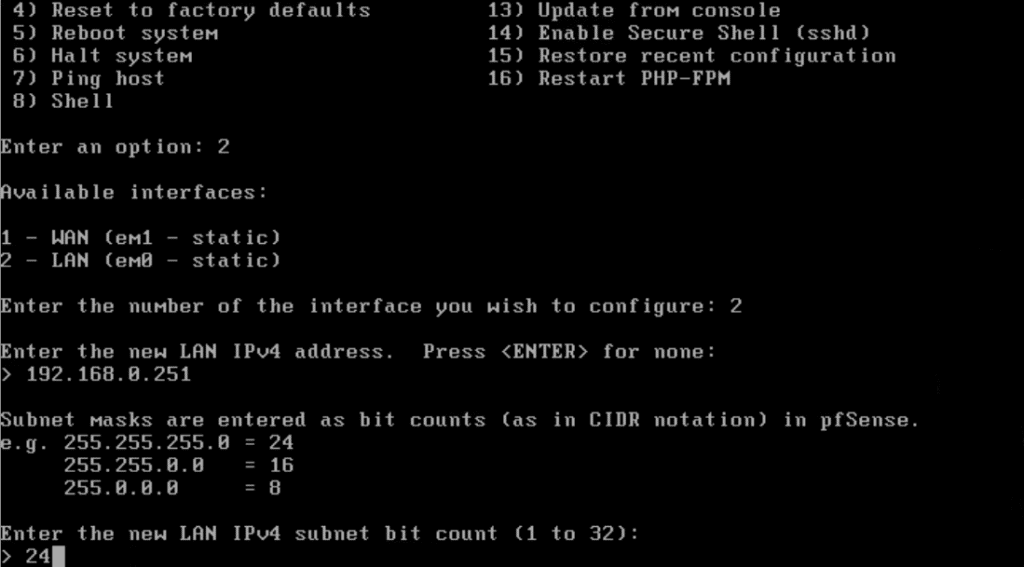

Selezionare l’opzione 2 per configurare l’IP della LAN

Selezionare con l’opzione 2 l’interfaccia LAN quindi premere Invio

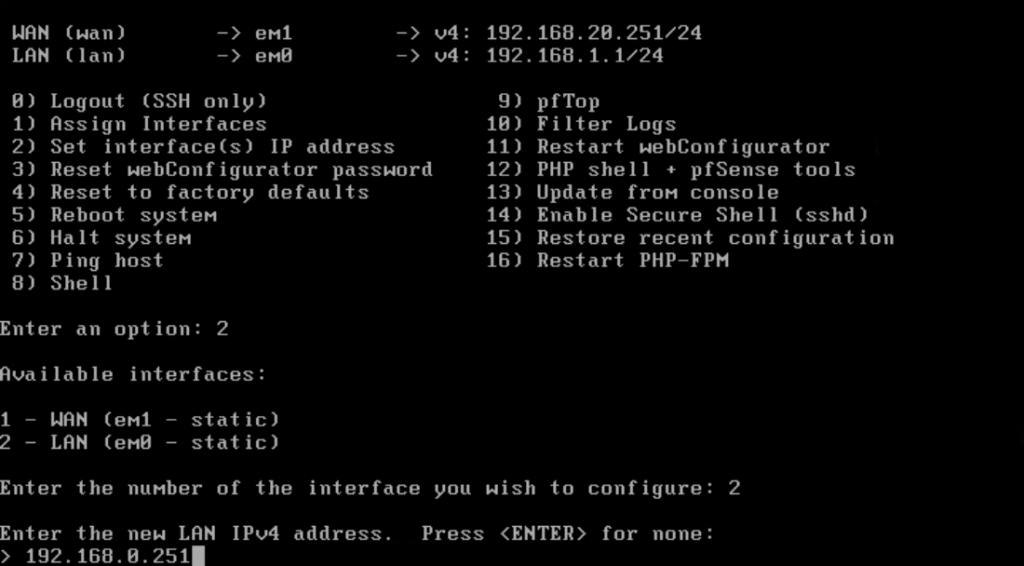

Inserire l’indirizzo IP della LAN (192.168.0.251) quindi premere Invio

Inserire la subnet (24) quindi premere Invio

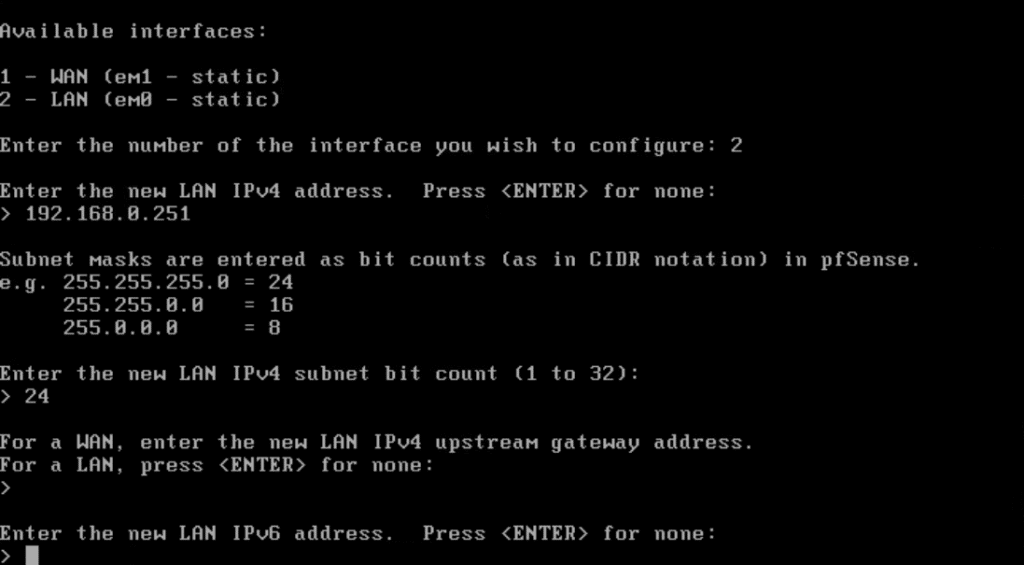

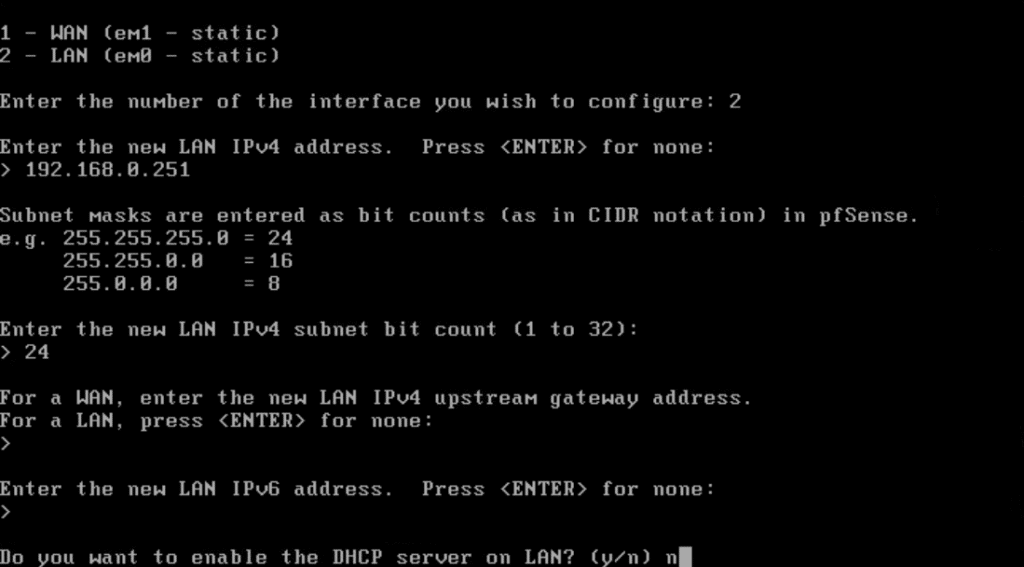

Premere Invio per non assegnare un gateway all’interfaccia LAN

Premere Invio per non assegnare nessun IPv6 all’interfaccia WAN

Premere N per disattivare il DHCP sulla LAN

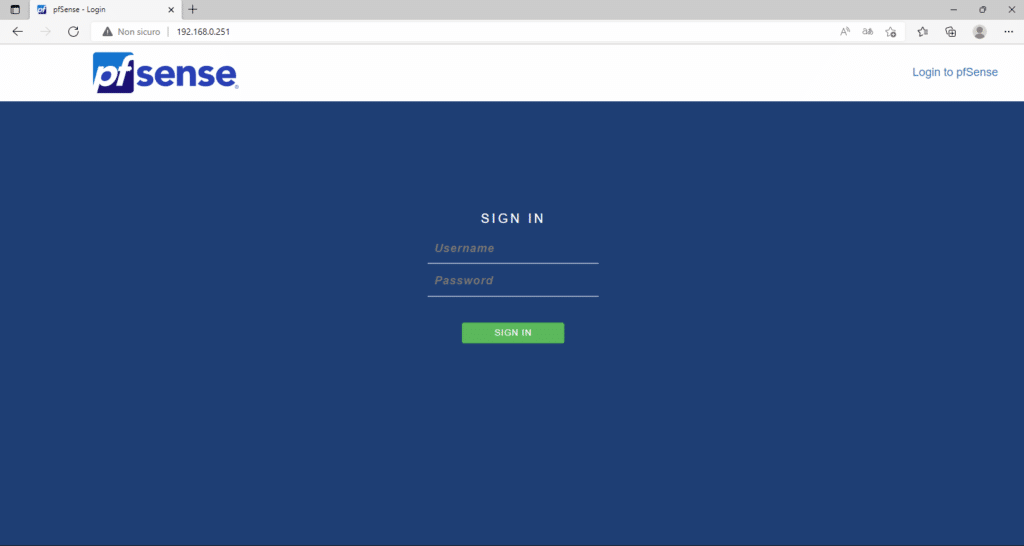

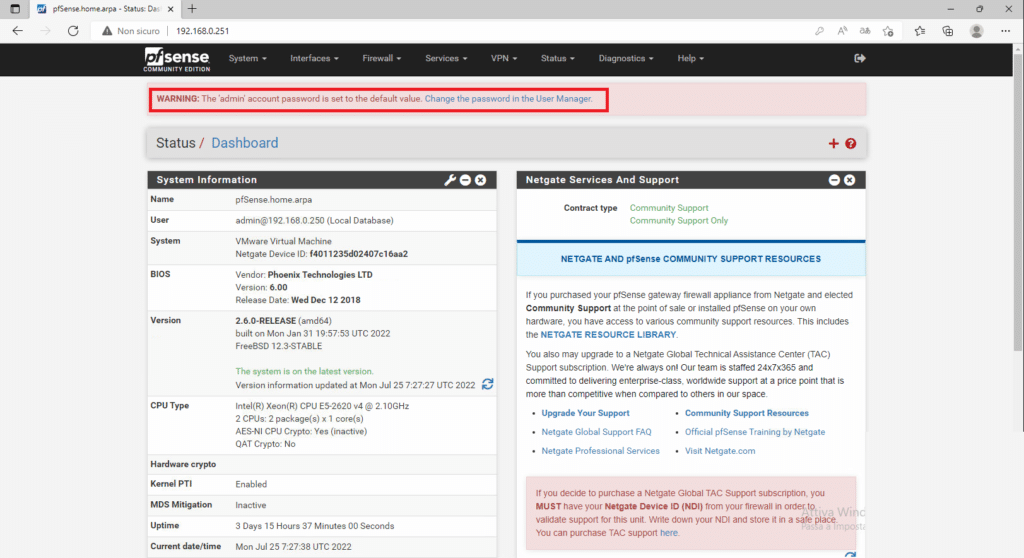

CONFIGURAZIONE GENERALE DI PFSENSE TRAMITE INTERFACCIA WEB

Per poter proseguire con la configurazione del pfsense collegarsi tramite interfaccia web utilizzando l’interfaccia LAN e quindi il link

https://192.168.0.251

Inserire le credenziali di default

USER: admin

PASSWORD: pfsense

Cliccare Sign In

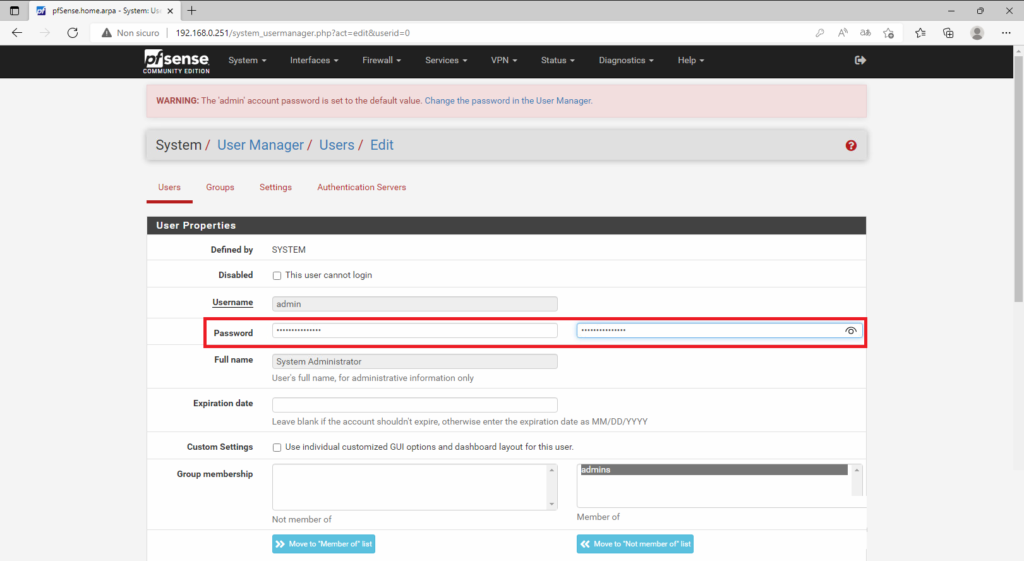

La prima cosa da fare è il cambio password dell’utente admin. Cliccare sul link in alto Change the password in the User Manager

Inserire la password dell’utente admin quindi andare al fondo della pagina e cliccare Save

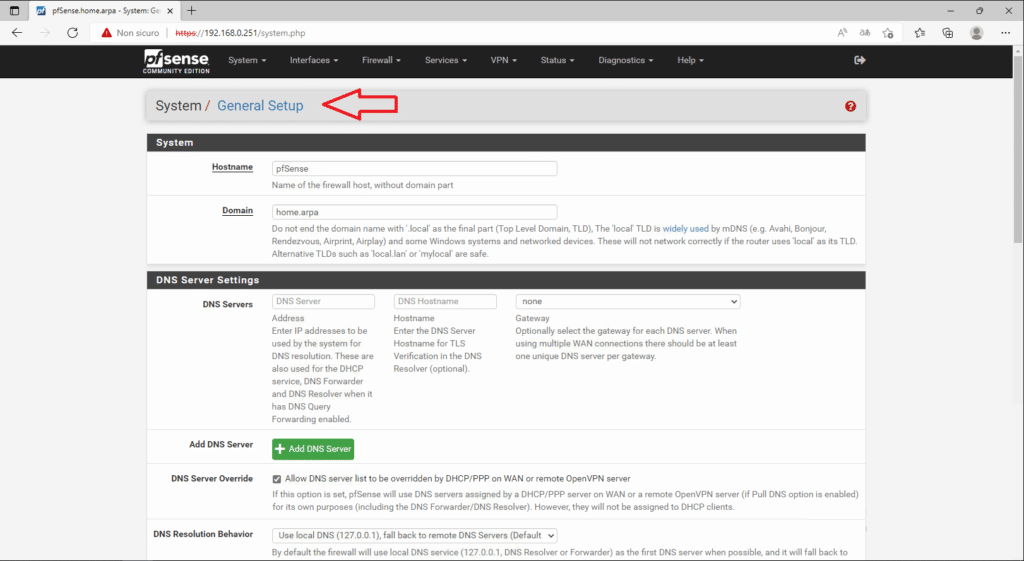

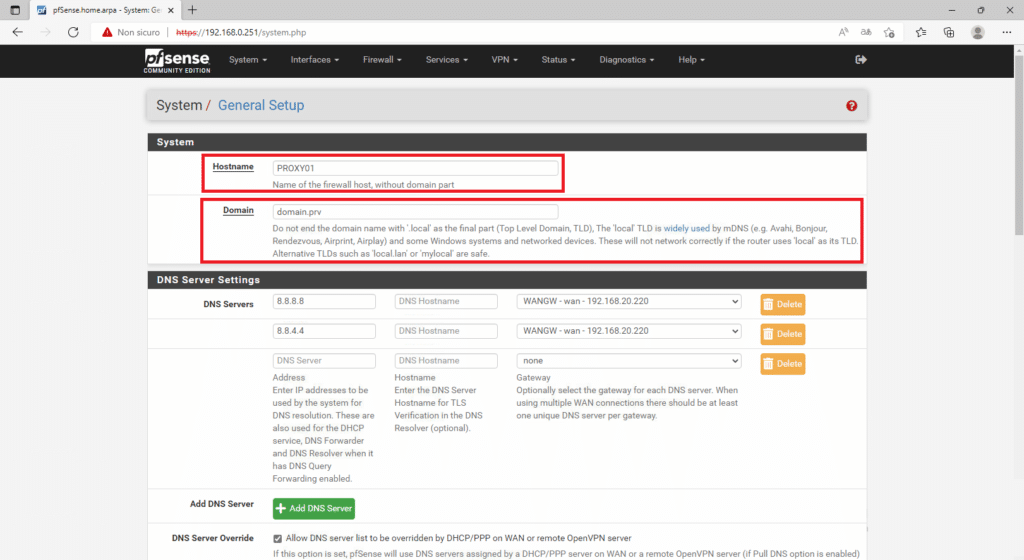

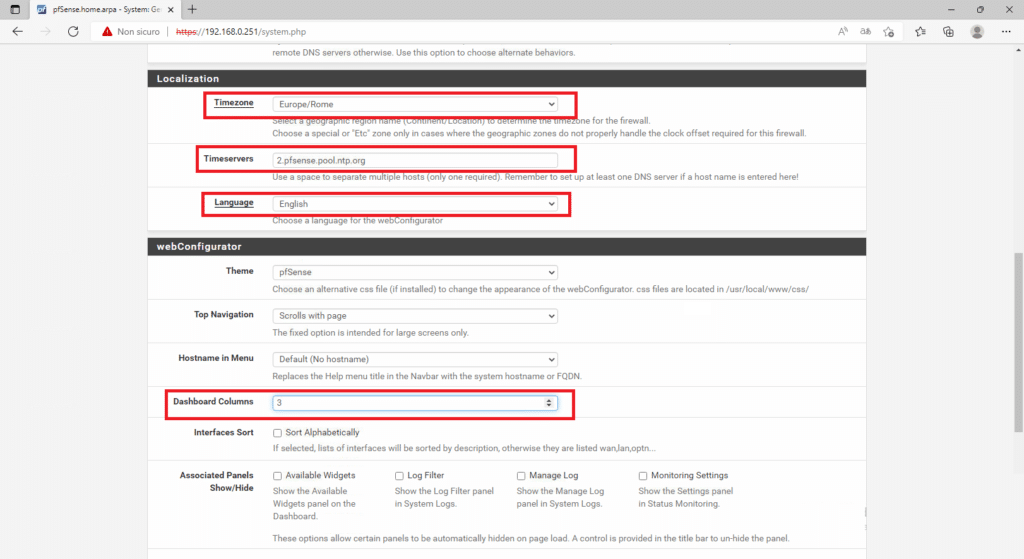

Adesso eseguire la configurazione generale cliccando su System -> General Setup

Inserire il nome da attribuire al proxy, il dominio di appartenenza (se presente) quindi aggiungere i DNS per la risoluzione tramite l’interfaccia WAN

Nella sezione Localization impostare i seguenti paramentri:

TIMEZONE: Europe/Rome

TIMESERVERS: 0.it.pool.ntp.org 1.it.pool.ntp.org (inserire più server NTP seprati da uno spazio)

LANGUAGES: English

Nella sezione webConfigurator abbiamo la possibilità di configurare il tema della web page, le colonne dell dashboards e tanti altri parametri inerenti la visualizzazione via web.

Dopo aver modificato tutti i paramentri andare al fondo della pagina e cliccare su Save

INSTALLAZIONE E CONFIGURAZIONE DEL WEB PROXY SQUID E DELL’URL FILTER SQUID GUARD

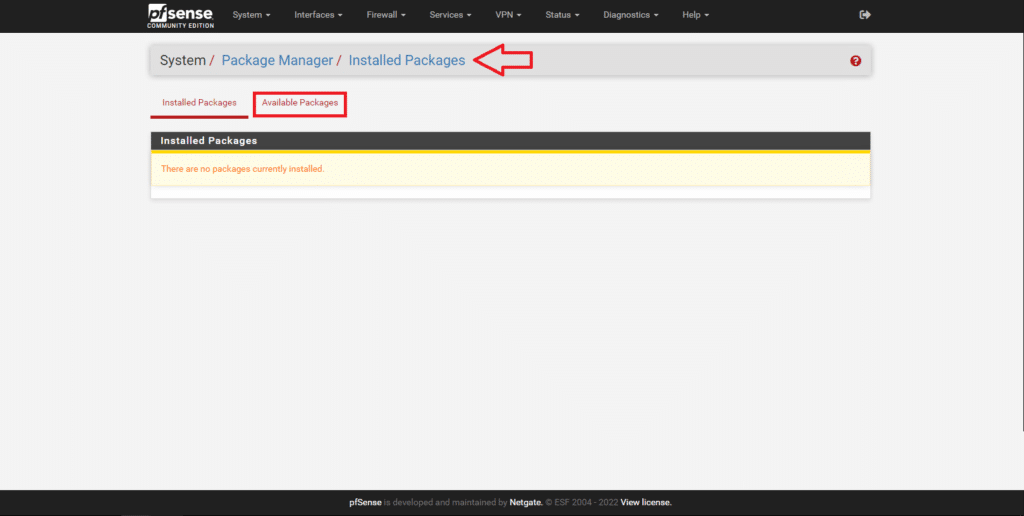

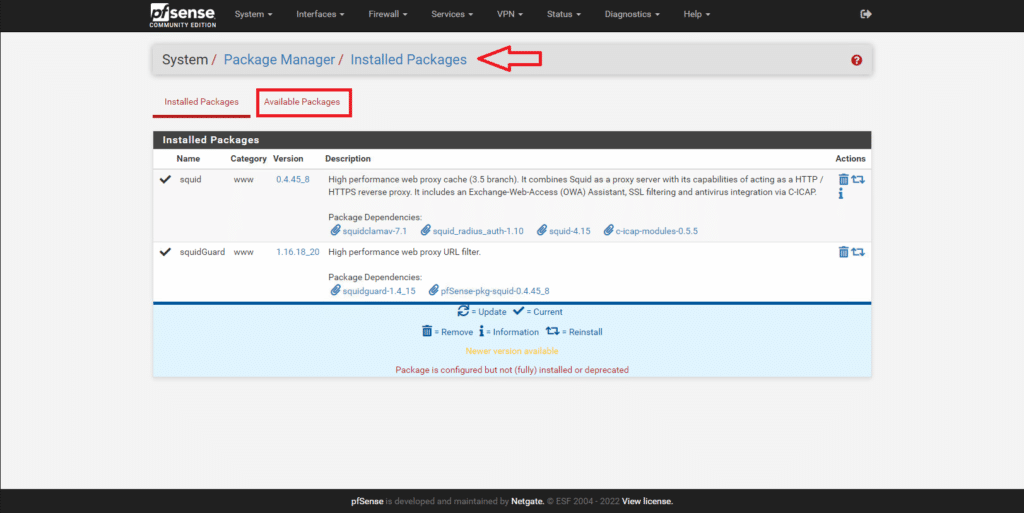

Per l’installazione del Web Proxy andare nel menù System -> Package Manager

Cliccare su Available Packages

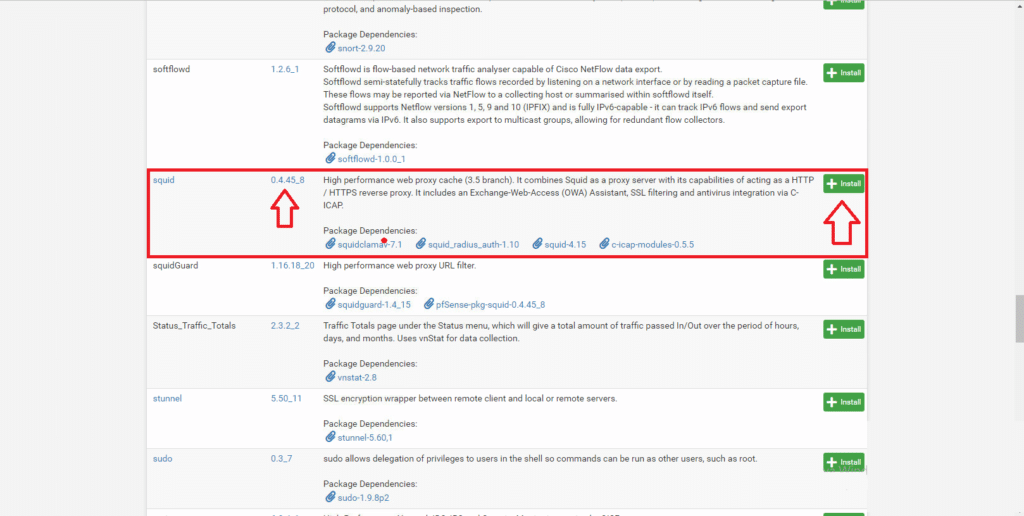

Individuare il pacchetto denominato squid quindi cliccare su Install

ATTENZIONE: al momento della stesura del seguente tutorial la versione di squid disponibile è la 0.4.45_8

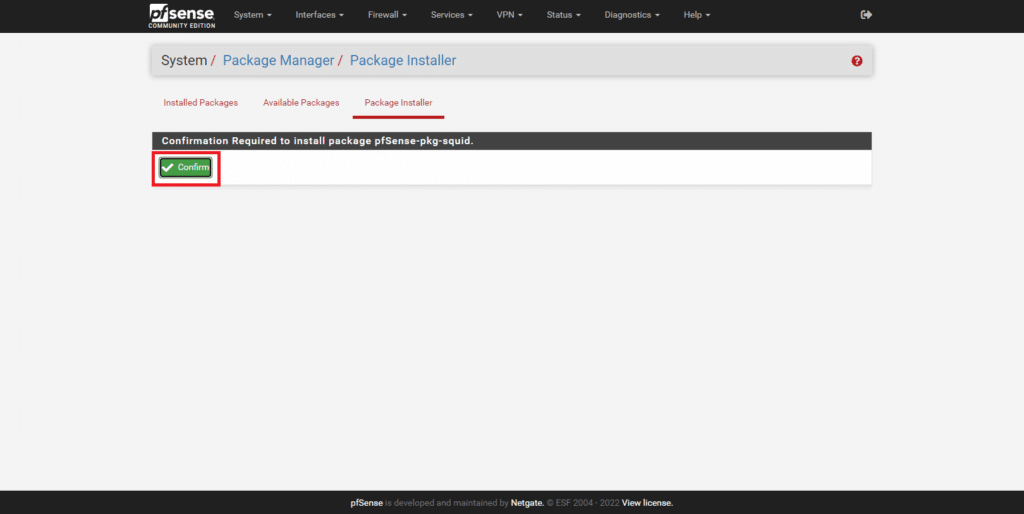

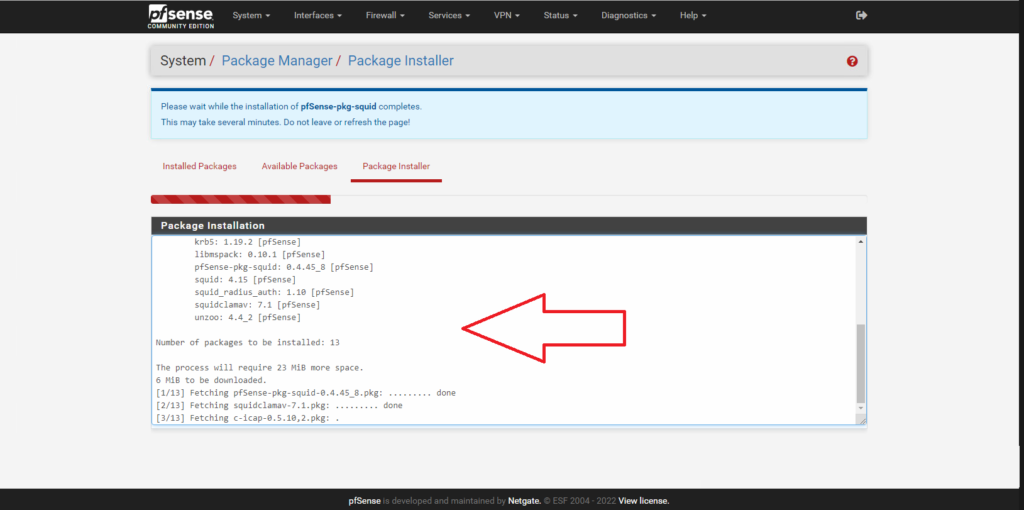

Cliccare Confirm per far partire l’installazione di squid

Attendere qualche secondo fino al termine dell’installazione

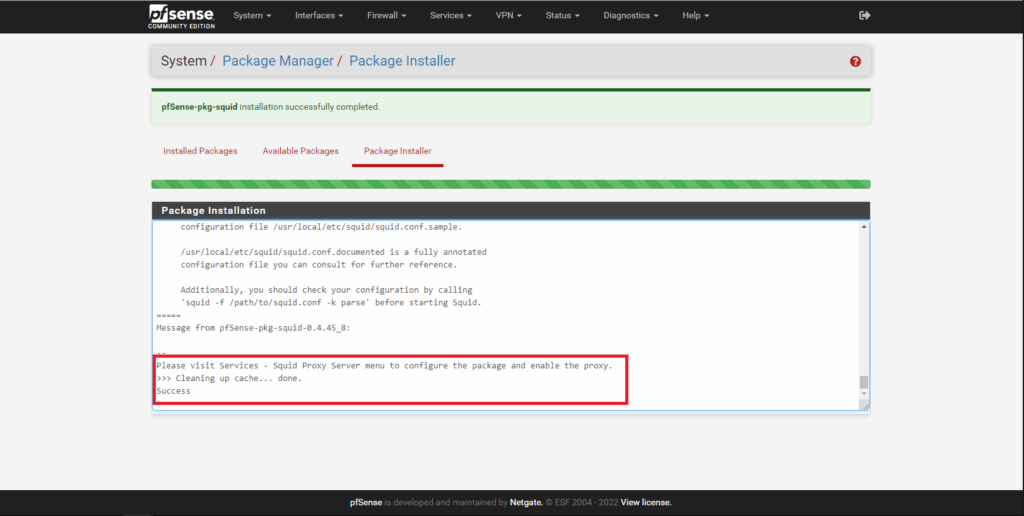

Al termine dell’installazione dovremmo vedere una schermata come quella sovrastante

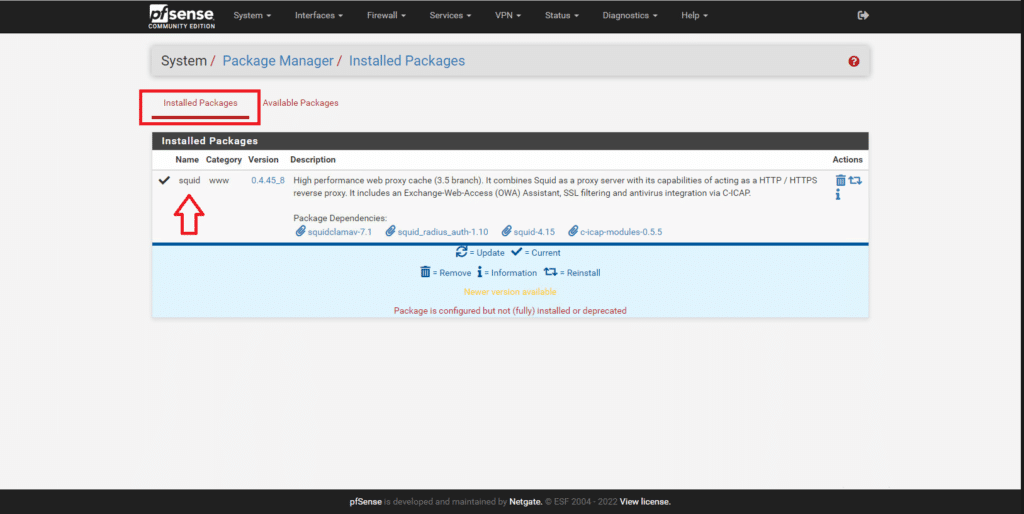

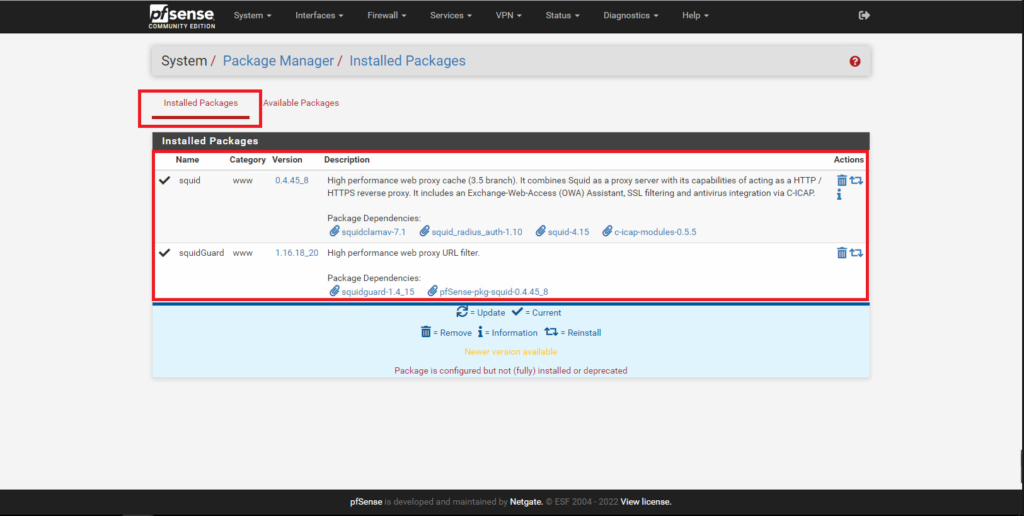

Cliccando su Installed Packages dovremmo vedere il pacchetto appena installato

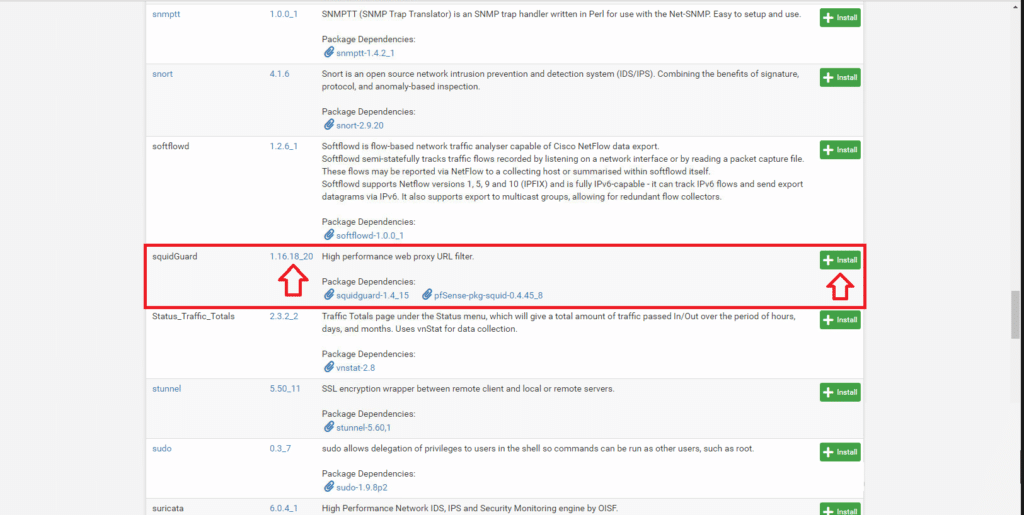

Procedere con l’installazione del pacchetto squidGuard come fatto per il pacchetto squid

ATTENZIONE: al momento della stesura del seguente tutorial la versione di squidGuard disponibile è la 1.16.18_20

Se abbiamo fatto tutto correttamante dovremmo vedere una schermata come quella sovrastante con i due pacchetti installati

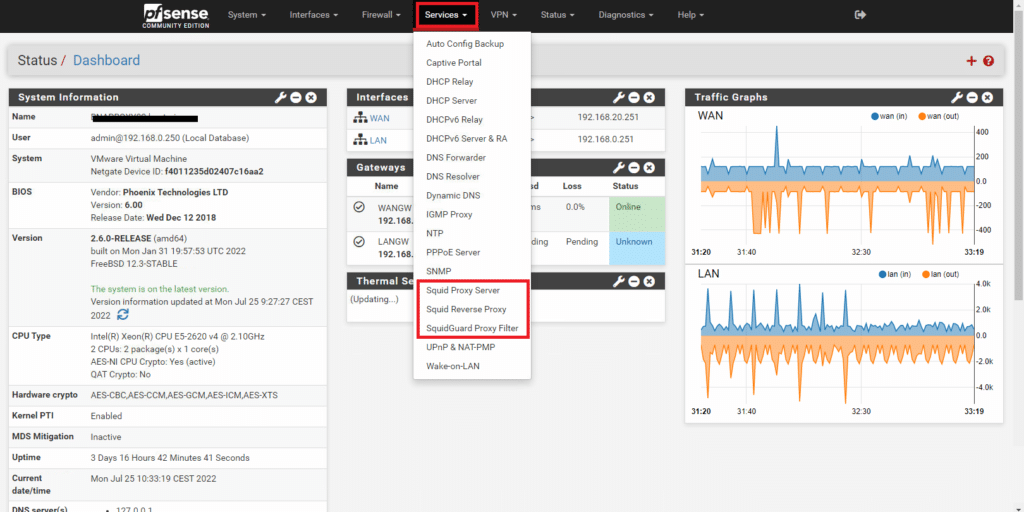

Posizionarsi nel menù Services e verificare la presenza dei 3 servizi relativi al proxy

Squid Proxy Server

Squid Reverse Proxy

SquidGuard Proxy Filter

CONFIGURAZIONE DI SQUID PROXY SERVER

Dal menù Services selezionare Squid Proxy Server

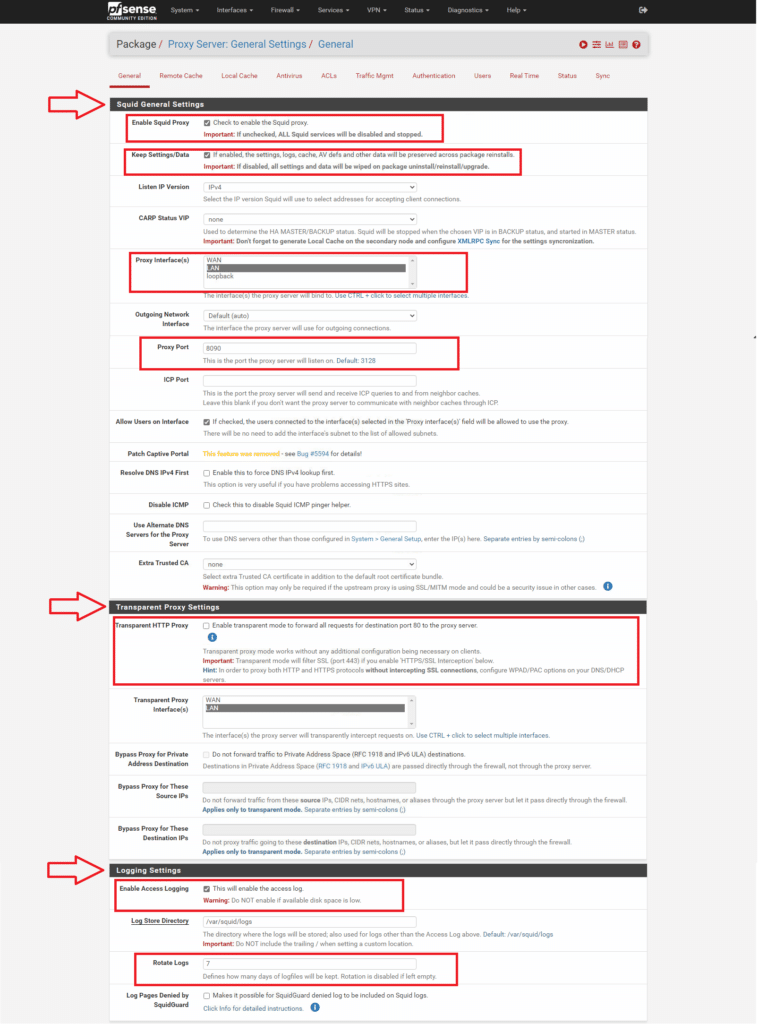

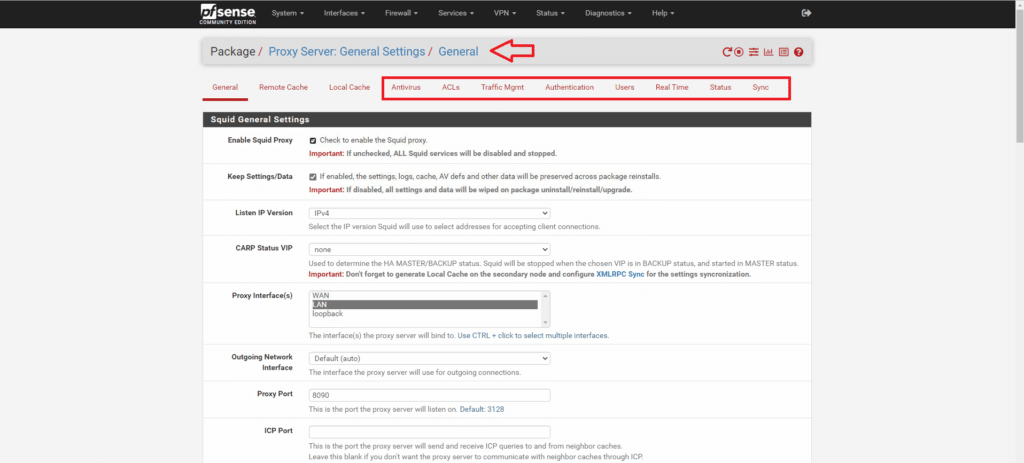

Modificare solo le sezioni come evidenziato nell’immagine sovrastante

Squid General Settings

Transparent Proxy Settings (Disattivare questa funzionalità se abilitata)

Logging Settings

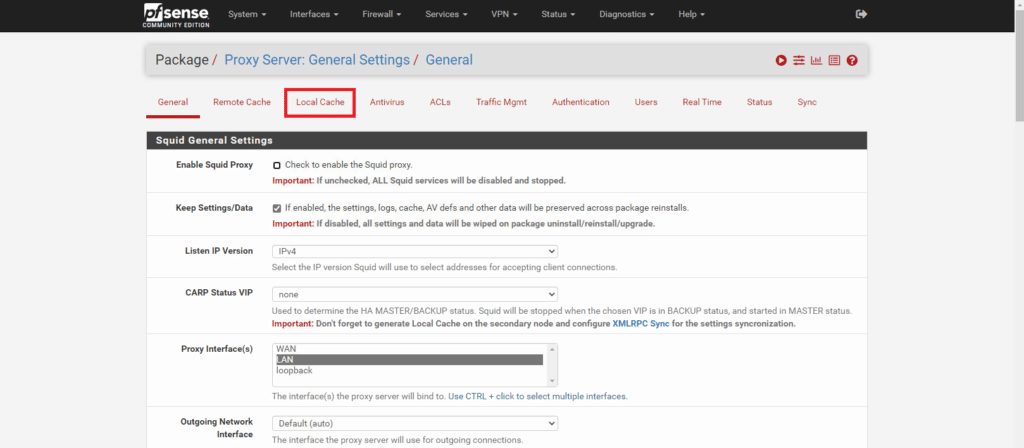

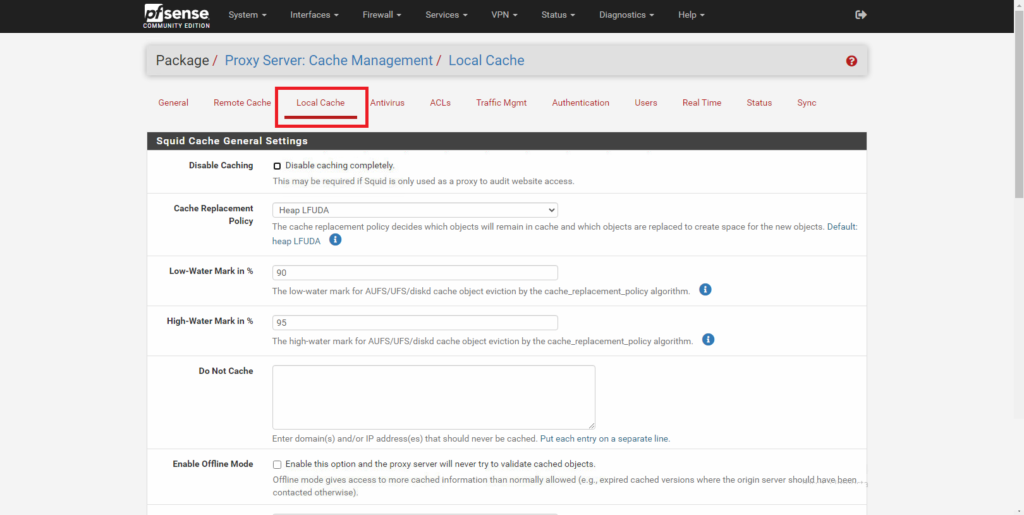

Selezionare quindi Local Cache

Lasciare tutto invariato quindi cliccare Save al fondo della pagina

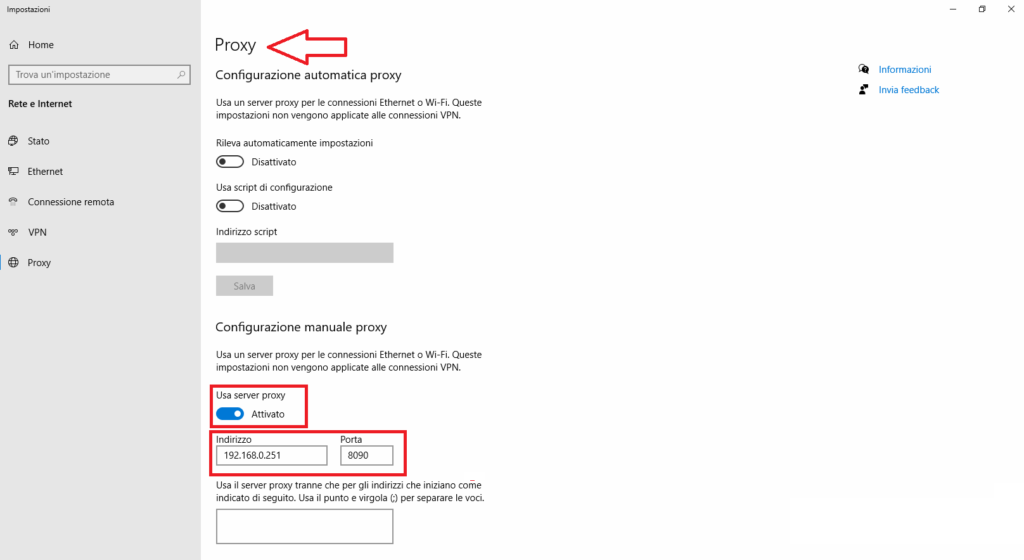

CONFIGURAZIONE DEL PROXY SU PC E TEST DI FUNZIONAMENTO

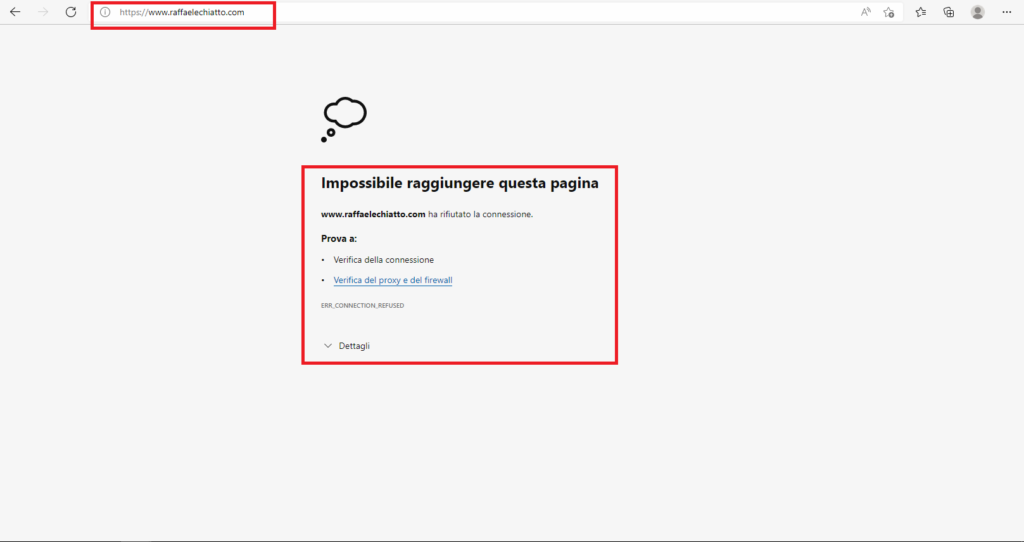

Di solito i PC all’interno della rete non possono navigare senza il proxy quindi è inibito dal firewall centrale tutto il traffico diretto verso internet

Nel mio caso senza la configurazione proxy il PC non naviga come è giusto che sia

Se invece configuro il proxy sul mio PC Windows 10 impostando l’indirizzo e la porta come mostrato nell’immagine sovrastante

Facendo un refresh della pagina inzierà come per magia a navigare

CONFIGURAZIONE DELL’URL FILTER SQUIDGUARD

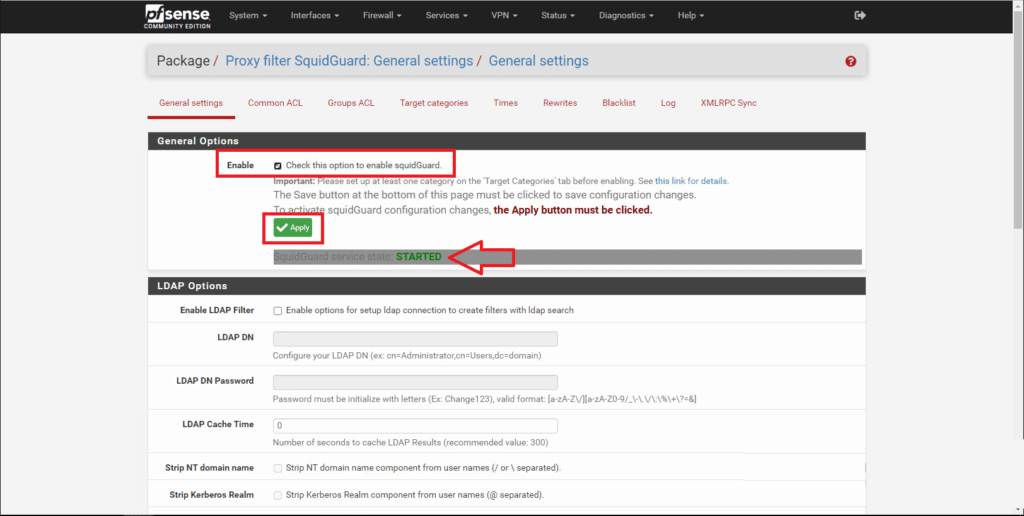

Adesso che il Web proxy è attivo procedere con la configurazione dell’URL Filter Squid Guard.

Dal menù Services selezionare SquidGuard Proxy Filter

Selezionare Enable quindi Apply

Se l’URL Filter è partito senza problema dovremmo vedere una schermata come quella sovrastante

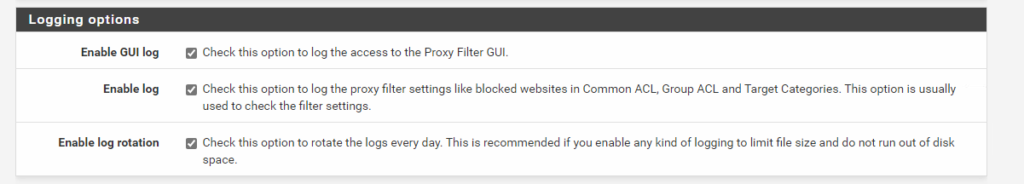

Abilitare tutte le opzioni della sezione Logging Options come mostrato nell’immafgine sovrastante

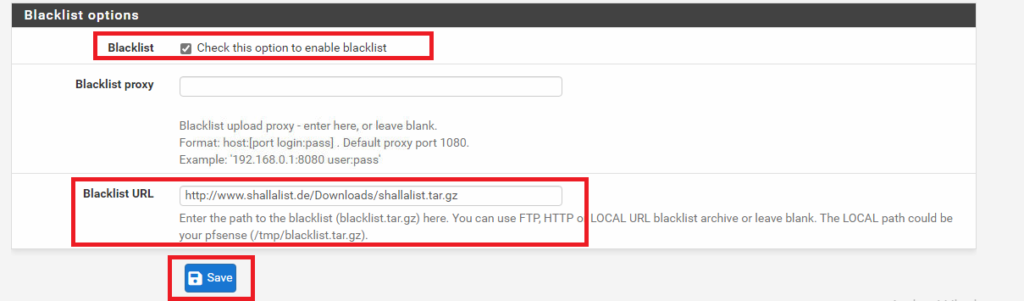

Al fondo della pagina abilitare e configurare la blacklist

La URL da inserire è la seguente

http://www.shallalist.de/Downloads/shallalist.tar.gz

oppure

http://dsi.ut-capitole.fr/blacklists/download/blacklists_for_pfsense.tar.gz

Cliccare Save per salvare le impostazioni

ATTENZIONE: al momento della stesura del seguente tutorial l’URL della blacklist di Shalla non è disponibile quindi in alternativa ho utilizzato l’altro

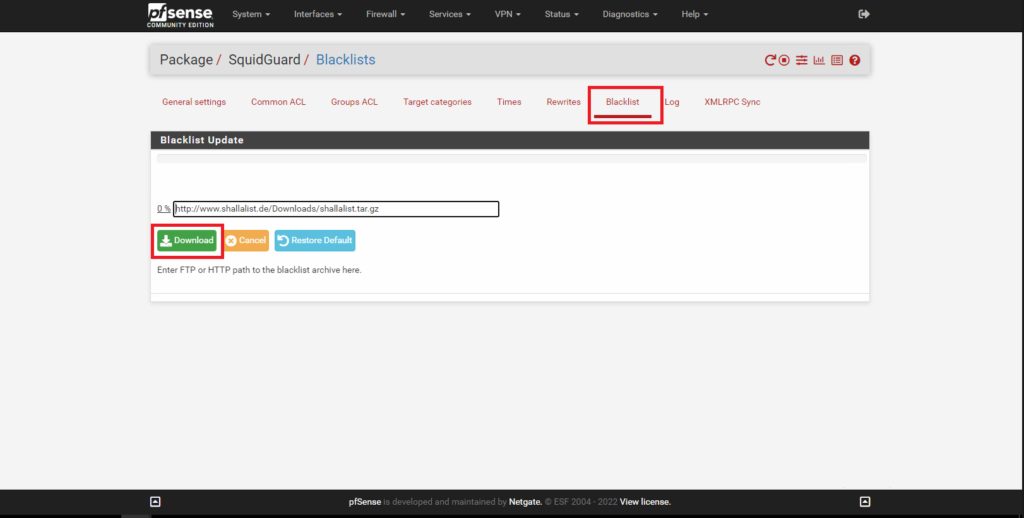

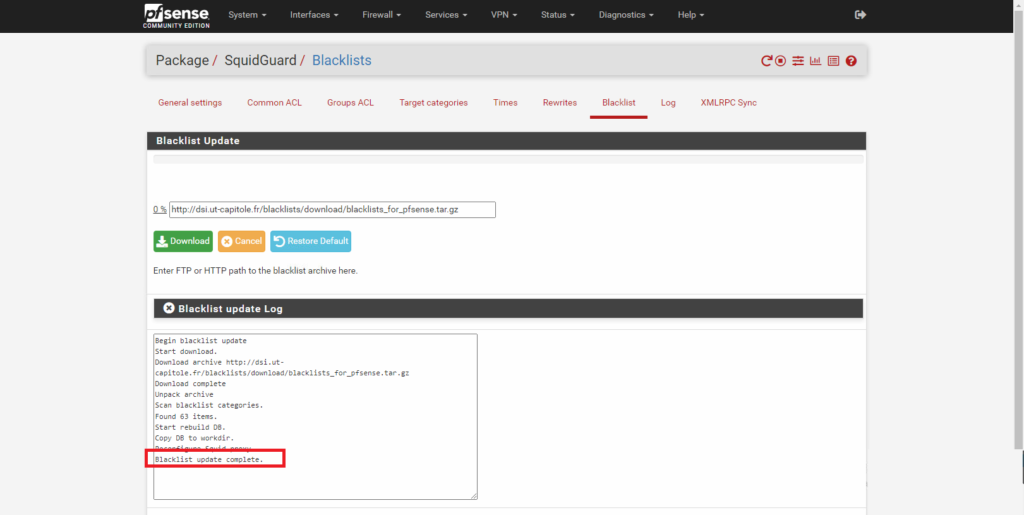

Posizionarsi nel menù Blacklist quindi cliccare su Download

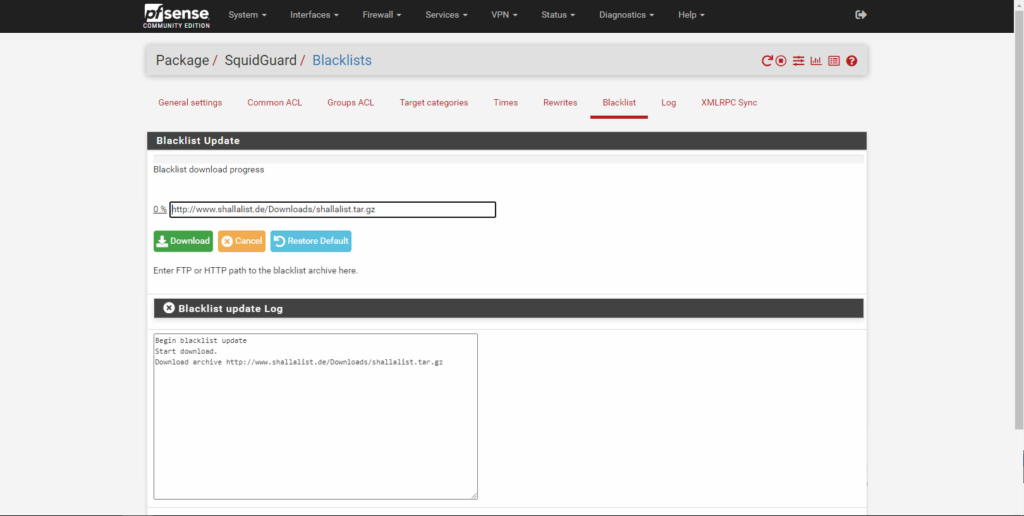

Attendere qualche minuto fino al termine del Download

Al termine del Download dovremmo vedere una schermata come quella sovrastante con la dicitura Blacklist Update Complete

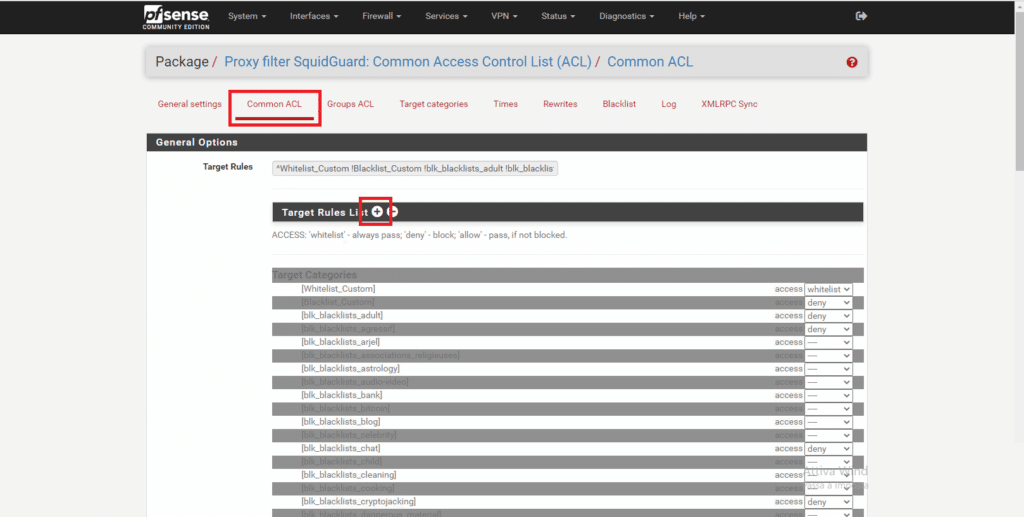

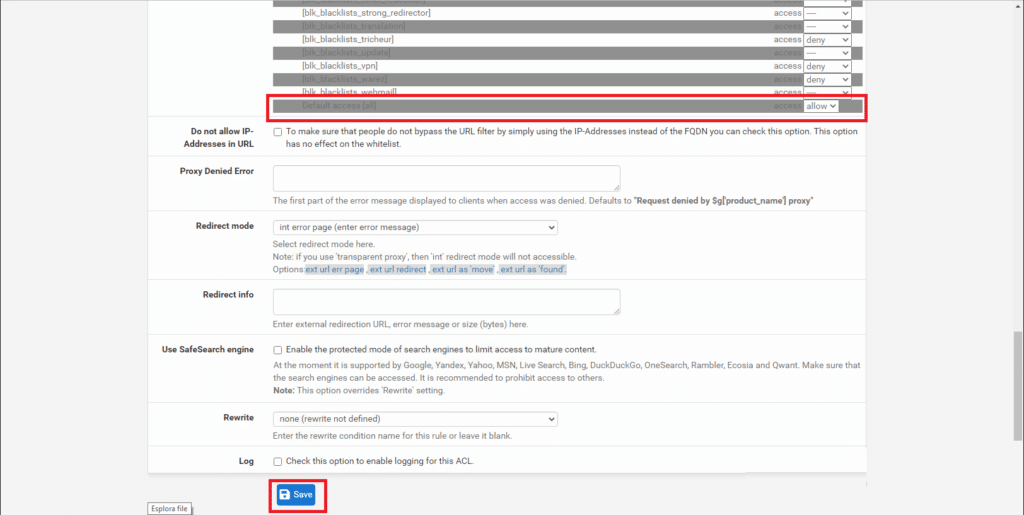

Cliccare su Common ACL quindi premere il + su Target Rules List

In questa sezione andare al fondo e impostare la Default Access [all] in Allow

Quindi bloccare tutte le categorie desiderate impostando il valore Deny

Cliccare su Save per salvare le Impostazioni

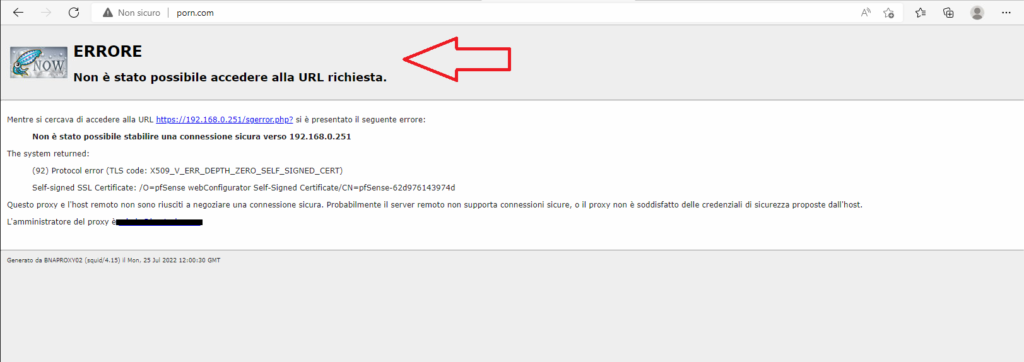

Da questo momento in poi tutte le Blacklist attivate non permetteranno la visualizzazione dei siti web bloccati

In caso di URL bloccata dovrebbe comparire sul browser del client un messaggio come quello mostrato nell’immagine sovrastante

CONFIGURAZIONE AVANZATE DEL WEB PROXY

La configurazione del Web Proxy è terminata ma ci sono altre opzioni che è possibile configurare. Di seguito farò una breve carrellata a scopo informativo

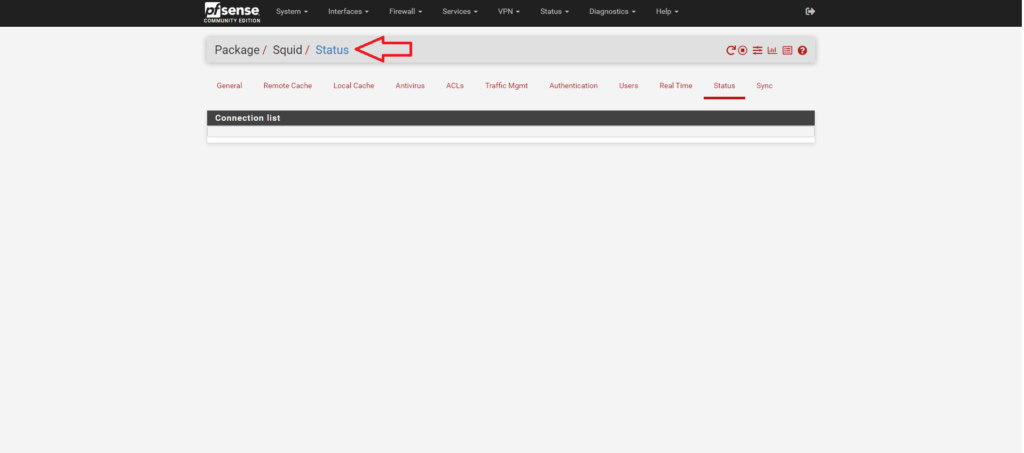

Come è possibile vedere dall’immagine sovrastante nella schermata delle Impostazioni Generali del Web proxy vediamo i seguenti tab

Remote Cache

Antivirus

ACLs

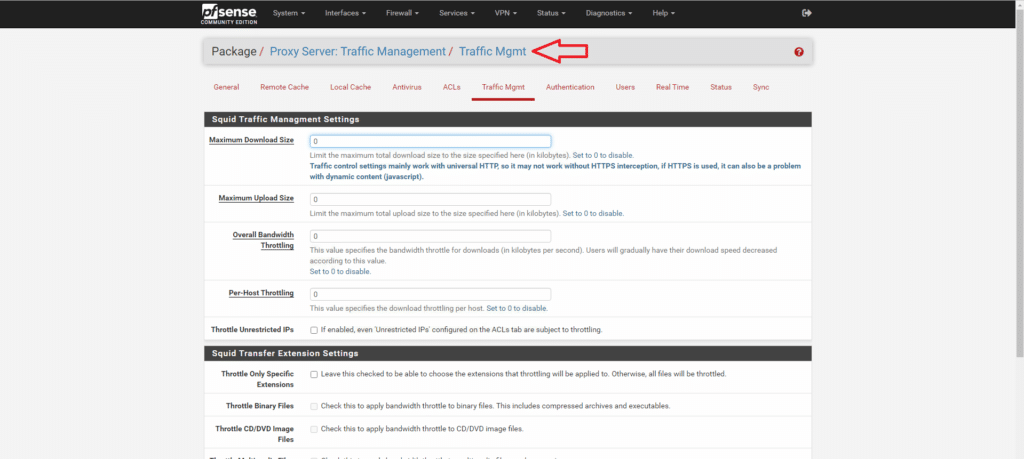

Traffic Mgmt

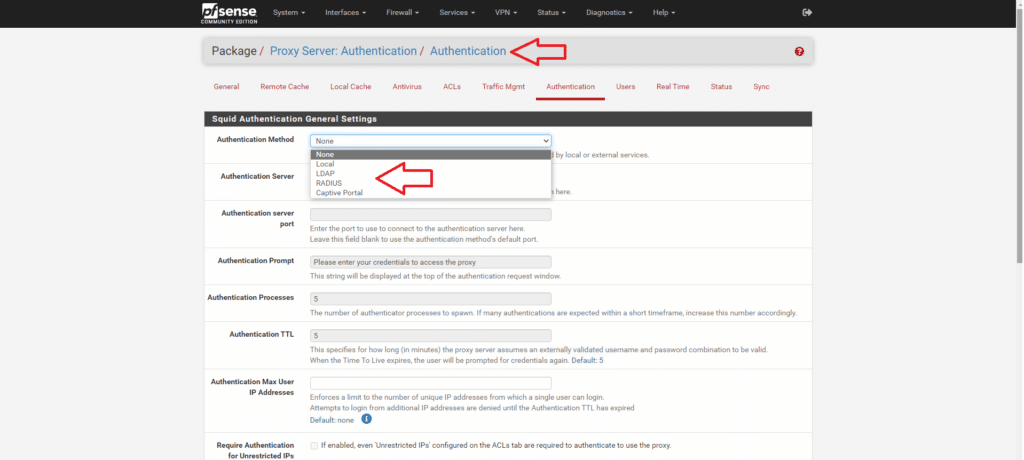

Authentication

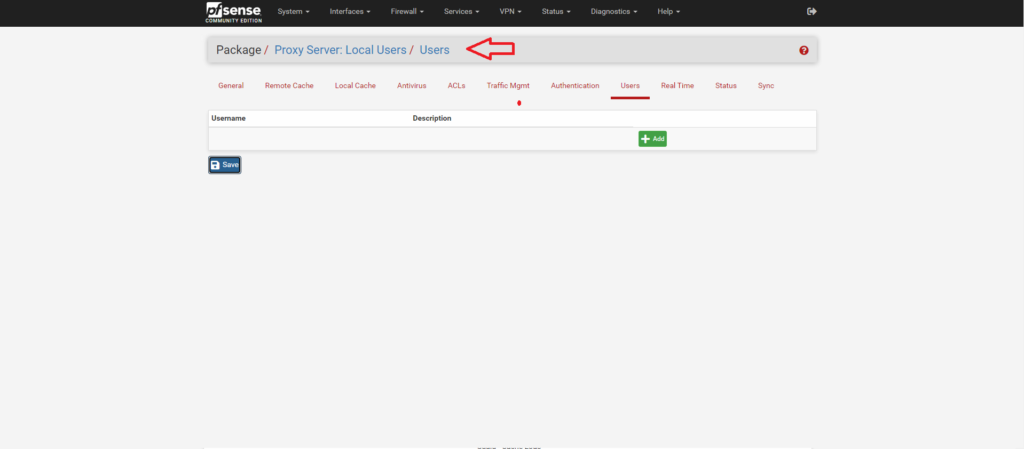

Users

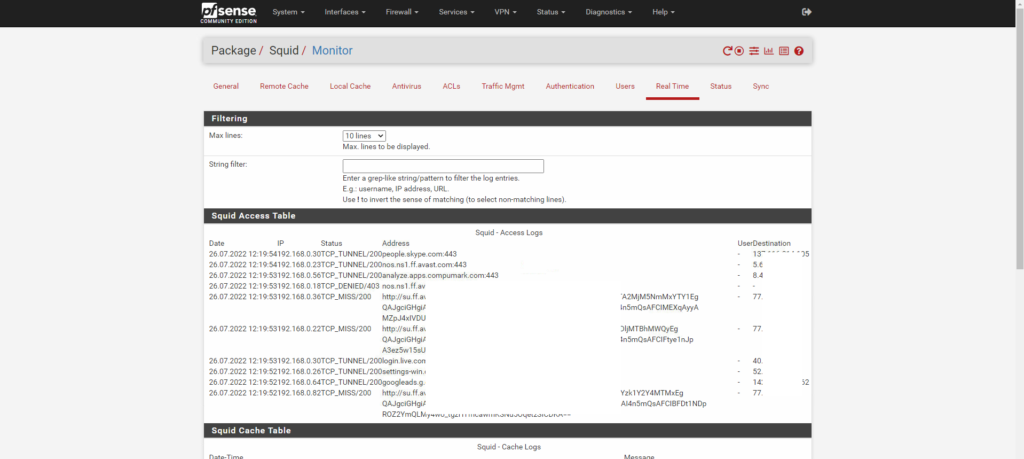

Real Time

Status

Sync

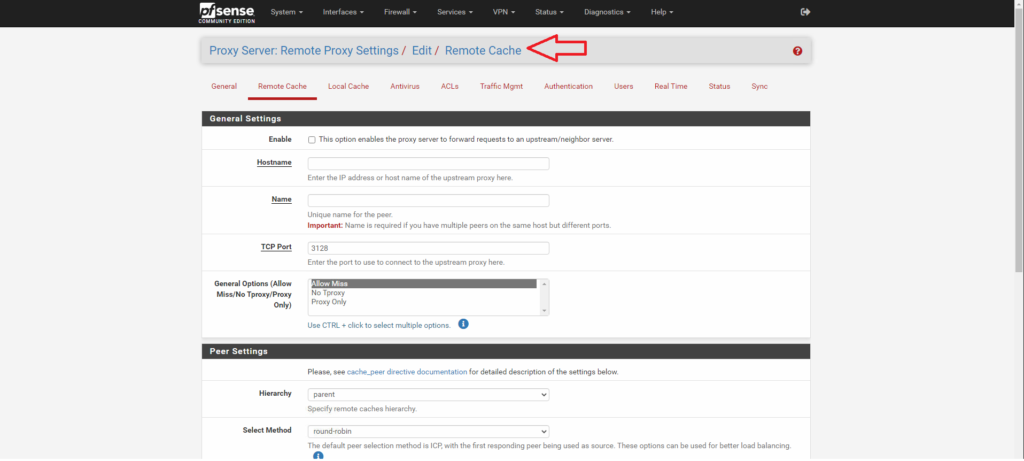

REMOTE CACHE: Questa opzione consente al server proxy di inoltrare le richieste a un server upstream/neighbor.

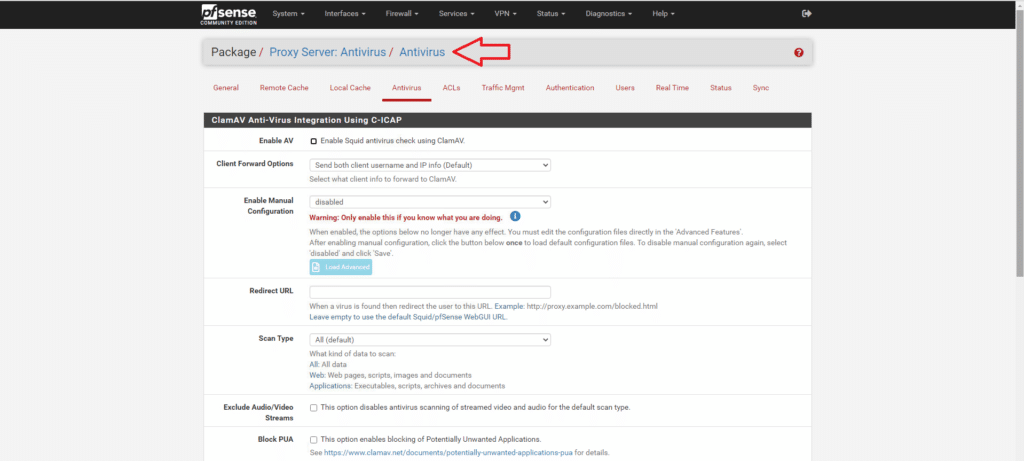

ANTIVIRUS: Questa opzione abilita l’antivirus ClamAV per la scansione delle URL.

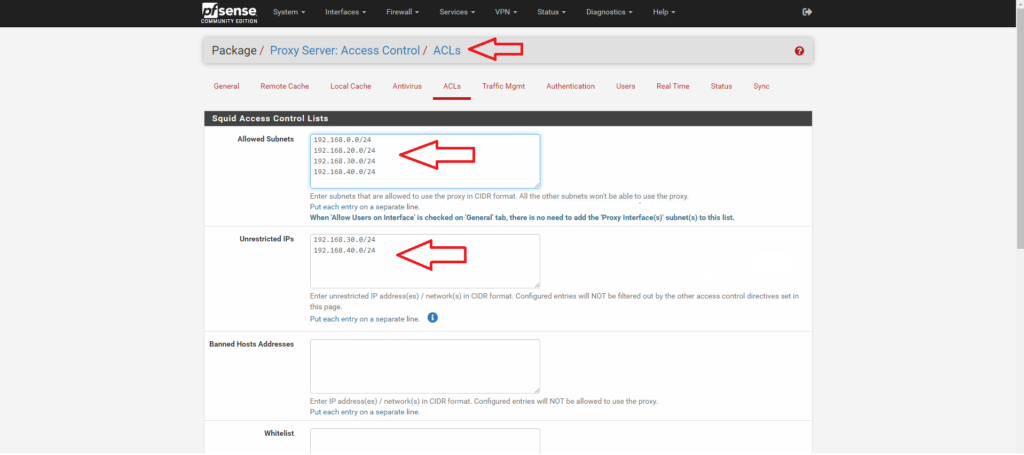

ACL: Questa opzione gestisce l’accesso al Proxy

TRAFFIC MGMT : Questa opzione consente di impostare dei limiti di dimensione di file in Downlo, Upload e il Bandwidth Throttling

AUTHENTICATION: Questa opzione permette di gestire l’accesso al Proxy tramite autenticazione LDAP, RADIUS, Local o con Captive Portal

USERS: Questa opzione viene utilizzata quando si gestisce l’accesso al proxy con la Local Authentication. Qui è possibile inserire le utenze locali che avranno accesso al proxy.

REAL TIME: In questa sezione è possibile vedere in Real Time l’Access Table di Squid, la Cache Table di Squid, la Table di SquidGuard e altre opzioni relative all’Antivirus

STATUS: Questa opzione permette di vedere lo stato del proxy Squid

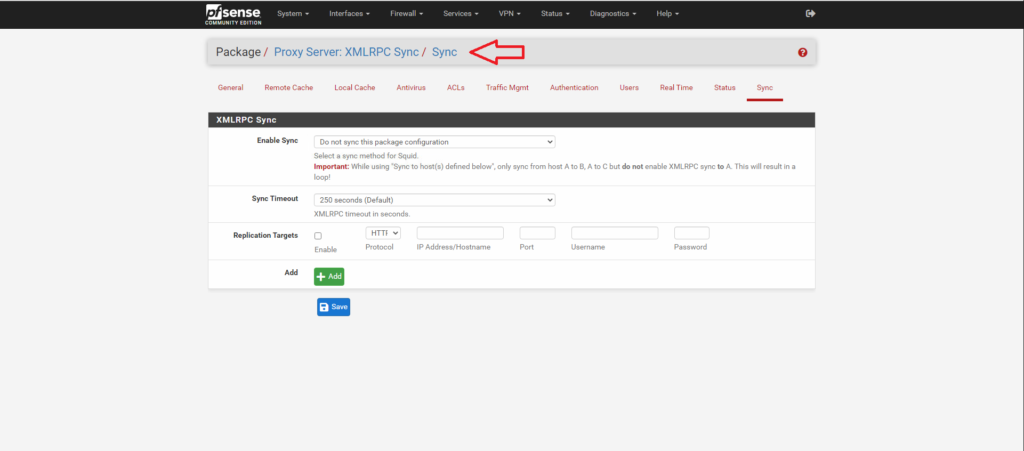

SYNC: Questa opzione permette la sync XMLRPC con un atro Squid Proxy

BLACKLIST URL ALTERNATIVE

Di seguito una serie di URL per il download delle blacklist relativo alle URL

http://urlblacklist.com/?sec=download

http://cri.univ-tlse1.fr/documentations/cache/squidguard_en.html#contrib

http://dsi.ut-capitole.fr/blacklists/download/blacklists_for_pfsense.tar.gz

ABILITARE ACCESSO WEB DALL’INTERFACCIA WAN

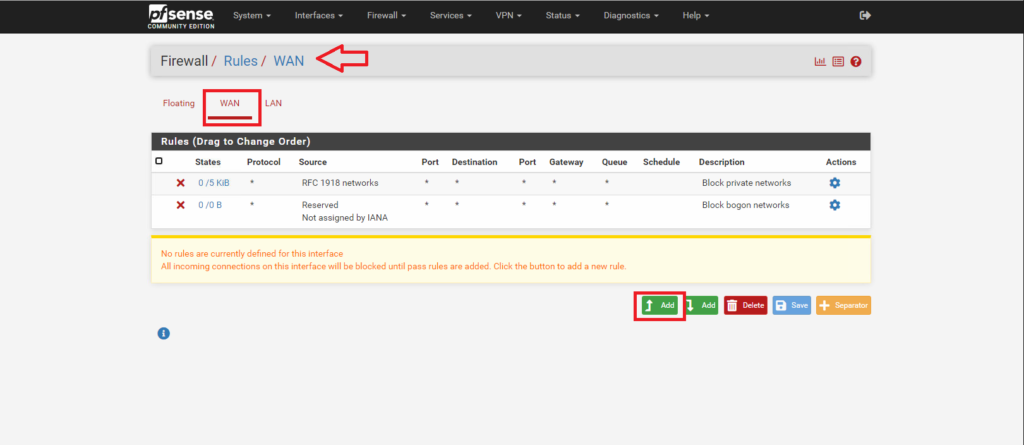

Per abilitare l’accesso alla pagina web di amministratore dall’indirizzo IP della WAN andare su Firewall quindi Rules

Selezionare il tab WAN quindi cliccare su Add

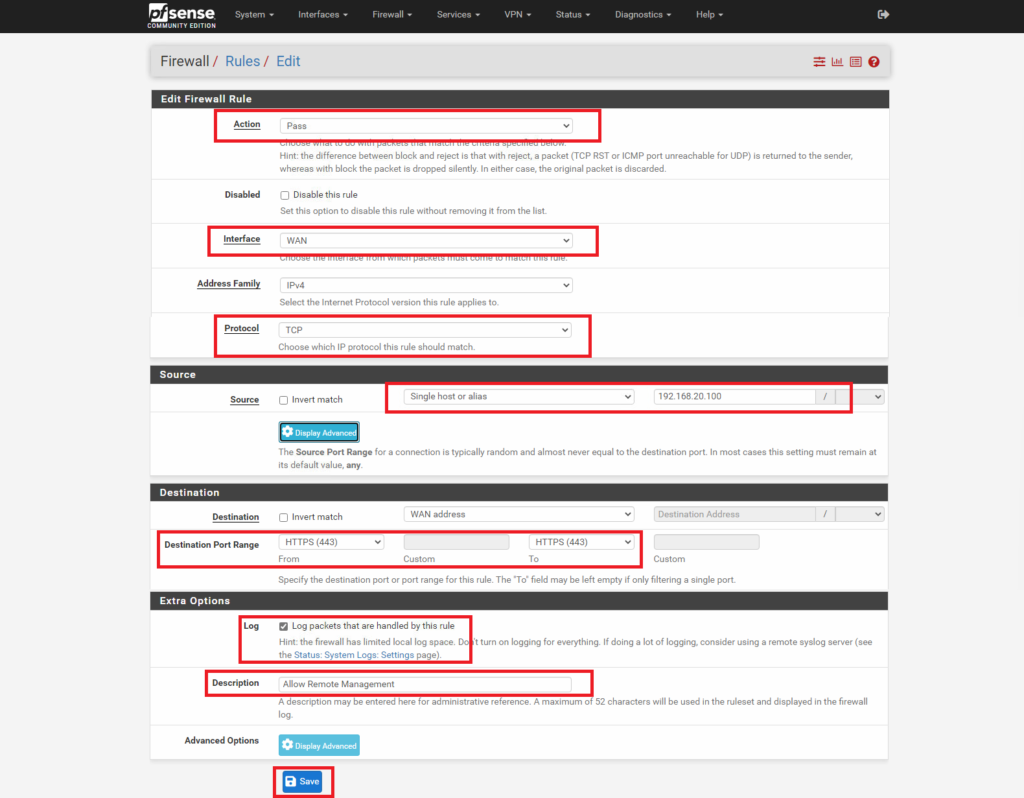

Impostare i seguenti parametri come mostrato nell’immagine sovrastante

Action: pass

Interface: WAN

Protocol: TCP

Source: Single IP

Destination: WAN Address

Destination port range: HTTPS

Description: Allow Remote Management

ABILITARE TUTTO IL TRAFFICO DALL’INTERFACCIA WAN

Questa modifica che vi mostro è da fare solo ed esclusivamante se il pfsense ha entrambe le interfacce in LAN

ATTENZIONE: non applicare questa modifica per nessun motivo se l’interfaccia di WAN del pfsense è esposta direttamante su internet.

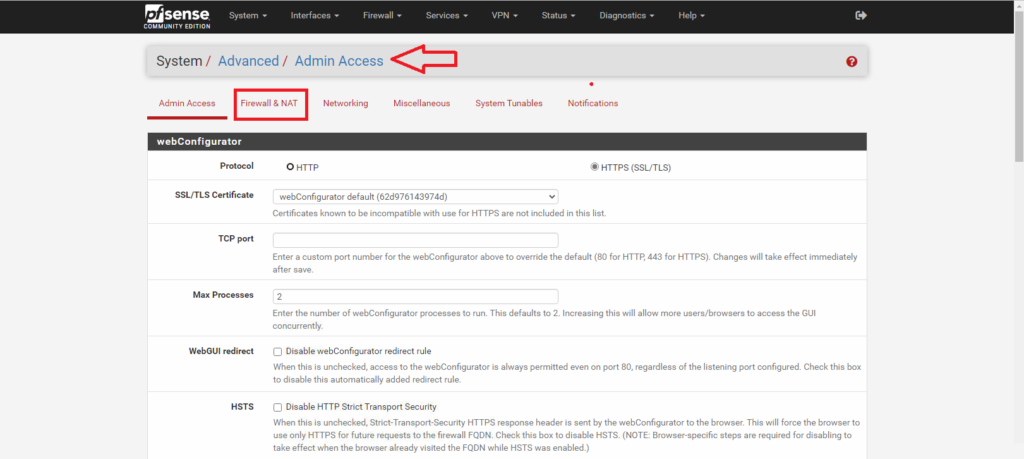

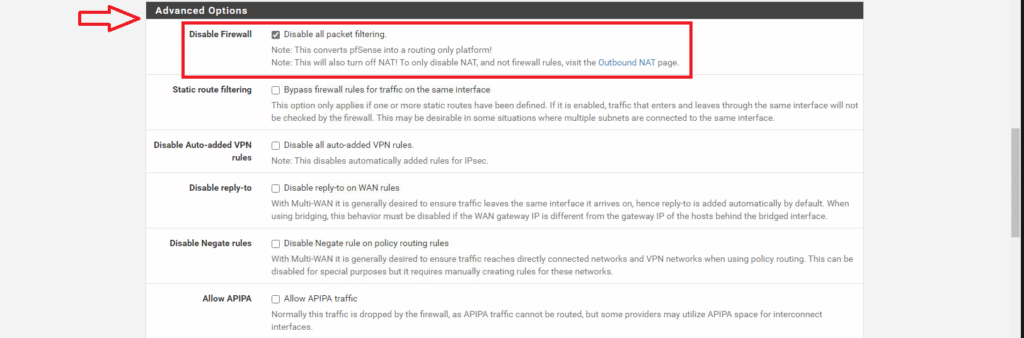

Andare nel Menù System -> Advanced quindi selezionare Firewall & NAT

Sotto le Advanced Options selezionare Disable all packet filtering quindi cliccare Save al fondo della pagina

ATTENZIONE: Questo converte pfSense in una piattaforma di solo routing e disattiverà anche tutti i NAT.

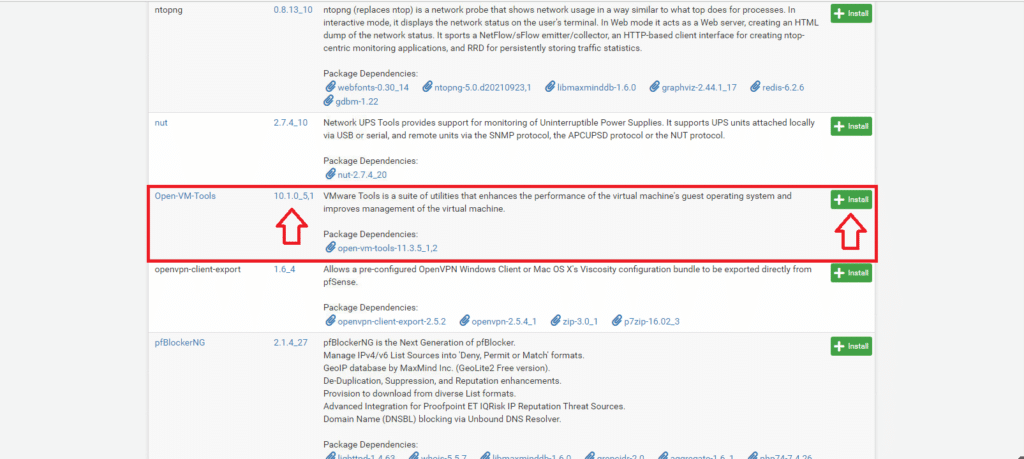

INSTALLAZIONE VMWARE TOOLS

Se avete installato il pfsense su una virtual machine l’ultima cosa che resta da fare è installare i vmware tools

Andare nel menù Systems -> Package Manager

Selezionare Available Packages

Individuare il pacchetto Open-VM-Tools quindi cliccare su Install

ATTENZIONE: al momento della stesura del seguente tutorial la versione di Open-VM-Tools è la 10.1.0_51

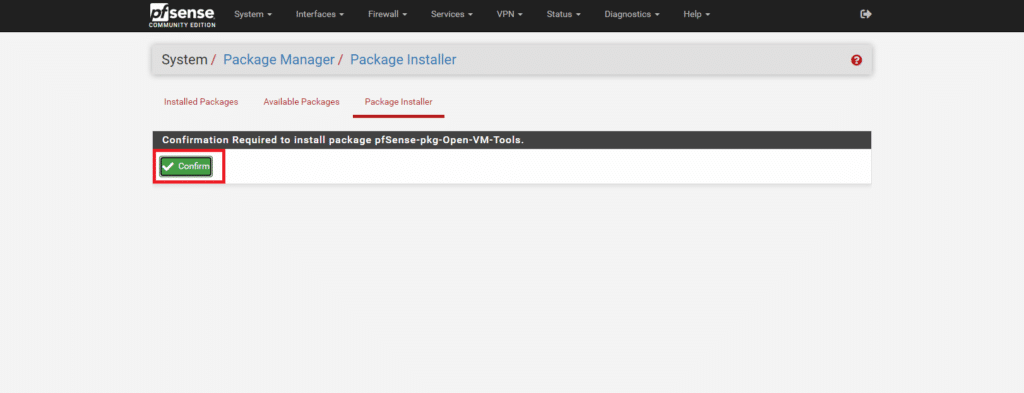

Cliccare Confirm ed attendere qualche secondo

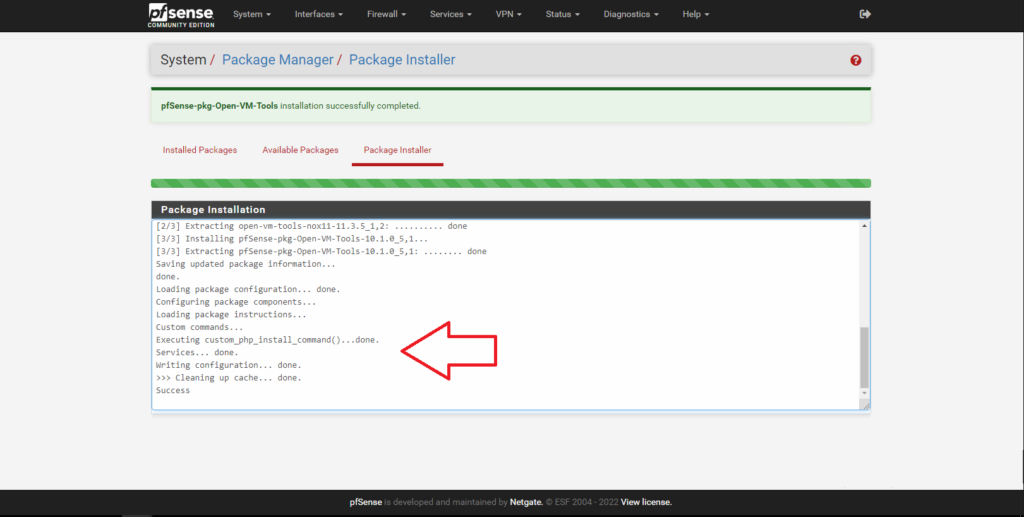

Se è tutto OK dovremmo vedere una schermata come quella sovrastante

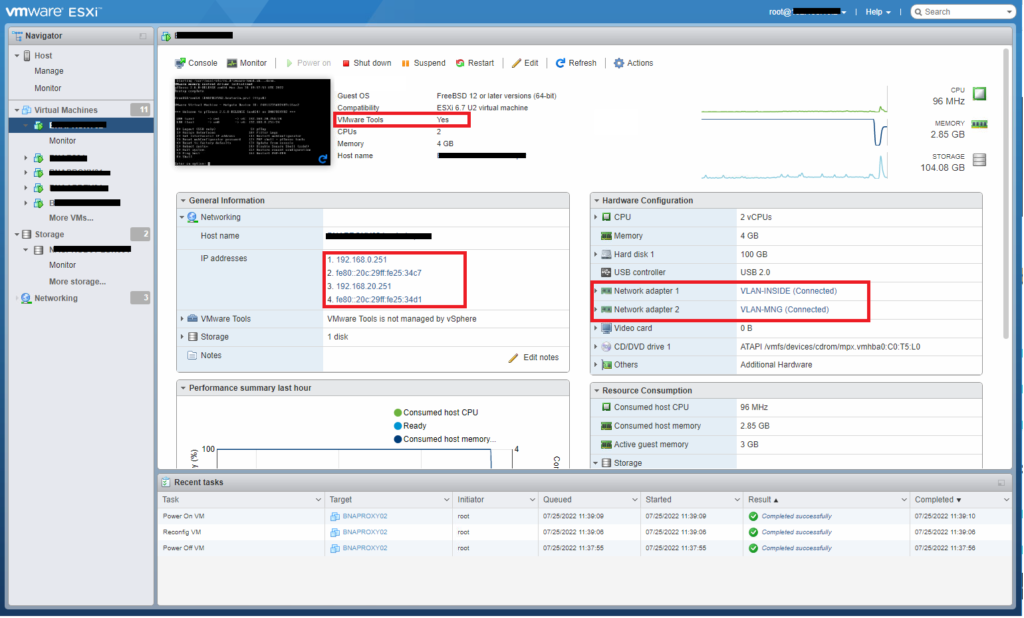

Collegarsi all’Host Vmware e verificare che in corrispondenza dei VmWare Tools ci sia Yes

In questo modo è possibile gestire la VM e vedere tutte le info relative a Host Name e indirizzi IP

![Errore in LibreNMS: Python3 module issue found: ‘Required packages: [‘PyMySQL!=1.0.0’, ‘python-dotenv’, ‘redis>=4.0’, ‘setuptools’, ‘psutil>=5.6.0’, ‘command_runner>=1.3.0’]](https://www.raffaelechiatto.com/wp-content/uploads/2024/09/Errore_in_LibreNMS_Python3_module_issue_found-1080x675.png)

0 commenti